隐匿专题

<编码:隐匿在计算机软硬件背后的语言>示例电路列表

<<编码: 隐匿在计算机软硬件背后的语言>>一书中的示例电路的线上可交互示例. 关于 <<编码: 隐匿在计算机软硬件背后的语言>> 一书的介绍, 参考豆瓣的介绍: 分章节介绍包含了各章节示例电路的简要操作说明, 电路截图以及在线交互操作链接, 方便读者按图查找. 点击以下或左侧书签栏各章节链接进入章节介绍. 第4章 手电筒剖析(Anatomy of a Flashlight) 示例电路

Linux: network: 内核里的一个隐匿陷阱 inet_csk_bind_conflict

最近和同事一块看一个问题,内核版本4.18。总结如下: 说有一个函数是inet_csk_bind_conflict,如果只是普通socket的应用,socket数量不多,可能用不到这个函数,或者用到了也感知不到。 但是最近就遇到了一个问题,说应用在一个端口建立起来了tons of sockets,来对外链接, 这个时候就有可能出现问题,而且使用的这个端口,还是一个临时的端口,在net.ipv4.i

计算机神书『编码:隐匿在计算机软硬件背后的语言』

在知乎回答了一个关于书籍推荐的问题:有哪些短小精悍的好书推荐? 如果只推荐一本计算机类的神书,那必然是《编码:隐匿在计算机软硬件背后的语言》。 渴望交流是大多数人的天性。在本书中,“编码”通常指一种在人和机器之间进行信息转换的系统。 换句话说、编码即是交流。 有时我们将编码看得很神秘,其实大多数编码并非都是这样。 大多数的编码都需要被很好地理解,因为它们是人类交流的基础。——《编码的奥秘》

《AS3 Expert》_2:FB与FD代码智能提示的隐匿陷阱

FB4与FD3均存在一个代码智能提示的bug,一不小心你就会写出错误的代码,并且编译器不会给你任何错误信息。 一、问题 代码 1: public function Main():void { var obj1:Object = new Object(); obj1.greet = function():void { trace("hi, " + this.author);

Dubbo上下文信息、隐匿参数附件(六)

1、参考 上下文信息:http://dubbo.apache.org/en-us/docs/user/demos/context.html 隐匿参数:http://dubbo.apache.org/en-us/docs/user/demos/attachment.html 我觉得这两个功能与监控、跟踪、路径分析有关。 2、上下文信息 Dubbo里边的上下文为RpcContext。 首先

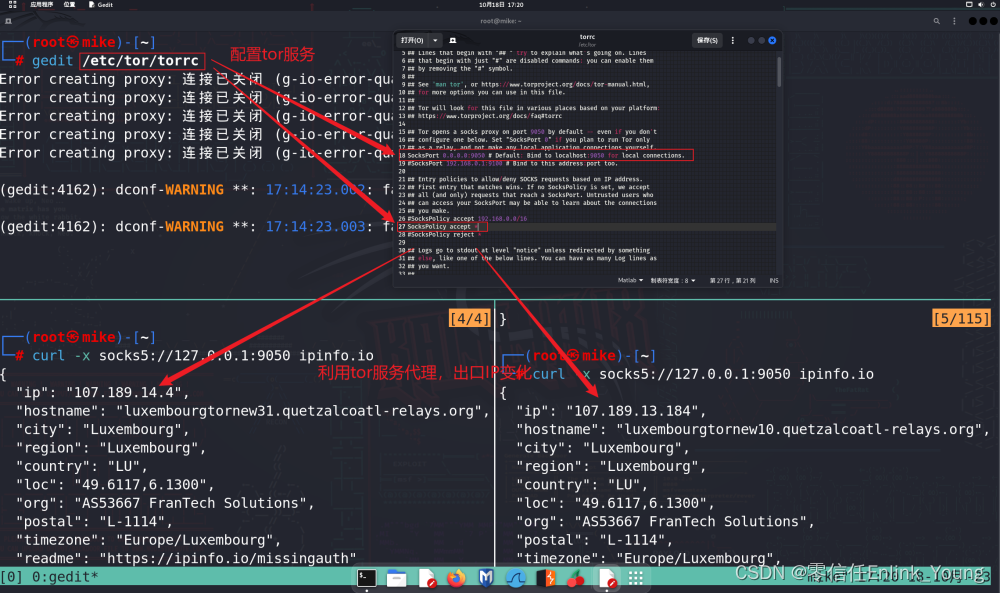

红队攻防之隐匿真实IP

0x01 前言 安全态势日益严峻,各大组织普遍采用了综合的安全产品,如态势感知系统、WAF和硬件防火墙等,这些措施加大了渗透测试和攻防演练的难度。即使是一些基本的漏洞验证、端口扫描,也可能导致测试IP被限制,从而阻碍了测试工作。更进一步,通过IP追踪,测试者可能会被追溯到其真实身份。在某些情况下,测试过程中可能会接到来自XXX省应急响应中心的电话,或者收到某些云服务供应商的警告通知甚至封号。本文

红队攻防之隐匿真实IP

0x01 前言 安全态势日益严峻,各大组织普遍采用了综合的安全产品,如态势感知系统、WAF和硬件防火墙等,这些措施加大了渗透测试和攻防演练的难度。即使是一些基本的漏洞验证、端口扫描,也可能导致测试IP被限制,从而阻碍了测试工作。更进一步,通过IP追踪,测试者可能会被追溯到其真实身份。在某些情况下,测试过程中可能会接到来自XXX省应急响应中心的电话,或者收到某些云服务供应商的警告通知甚至封号。本文

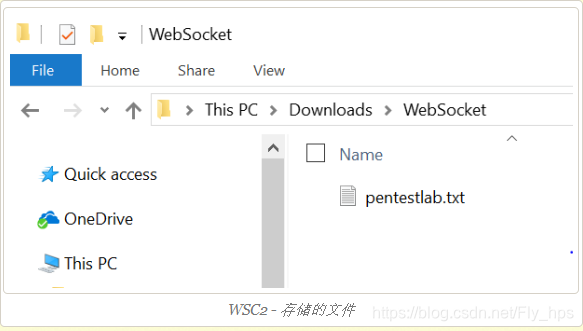

【基础篇】————19、隐匿攻击之WebSocket

在探索可以在红队参与期间使用的日常新方法和工具中特别关注命令和控制通道,这些通道可以逃避安全产品,并可以通过使用非传统方法隐藏流量。Arno0x0x发现某些Web网关不检查Web套接字内容。因此,它可以用作向主机执行任意命令的通信通道。 Arno0x0x开发了一个实现此方法的命令和控制工具(WSC2)。该工具是用python编写的,可以用于数据泄露,因为它提供了文件传输功能和shell功能。

burp通过配置上层代理,监听代理流量,隐匿身份

日常工作中对一些目标站点的测试有时需要隐匿身份,以下方法解决在使用代理的同时不能使用burp的情况。 首先查看代理地址及端口,以我本地科学上网代理为例,http协议使用的8890端口: 打开Brup—Project options—Connections—Upstream Proxy Servers,勾选Override user options,点击add增加代理。其中: Destina

【基础篇】————22、隐匿攻击之Domain Fronting

0x01 简介 最近看到了一些关于Domain Fronting的技术,感觉很有意思,其特点在于,你真正访问的域名并不是你看到的域名,即可以隐藏攻击者的真实地址,并且此技术能够让我们在一些受限制的网络中依然连接到我们的C2服务器,其关键思想是在不同的通信层使用不同的域名,在HTTP(S)请求中,目标域名通常显示在三个关键位置:DNS查询,TLS(SNI)拓展及HTTP主机头中,通常,这三个地方都