重放专题

内网渗透—横向移动NTLM-Relay重放攻击Responder中继攻击

前言 与NLTM认证相关的安全问题主要有Pass The Hash、利用NTLM进行信息收集、Net-NTLM Hash破解、NTLM Relay几种。PTH前往期文章复现,运用mimikatz、impacket工具包的一些脚本、CS等等都可以利用,NTLM Relay又包括(relay to smb,ldap,ews)可以应用在获取不到明文或HASH时采用的手法,但也要注意手法的必备条件。

【Kafka专栏 09】Kafka消费者如何实现如何实现消息回溯与重放:谁说“覆水难收”?

作者名称:夏之以寒 作者简介:专注于Java和大数据领域,致力于探索技术的边界,分享前沿的实践和洞见 文章专栏:夏之以寒-kafka专栏 专栏介绍:本专栏旨在以浅显易懂的方式介绍Kafka的基本概念、核心组件和使用场景,一步步构建起消息队列和流处理的知识体系,无论是对分布式系统感兴趣,还是准备在大数据领域迈出第一步,本专栏都提供所需的一切资源、指导,以及相关面试题,立刻免费订阅,开启Kafka学

机器人操作系统ROS Indigo 入门学习(16)——记录和重放数据

这个教程教会告诉怎样将运行的ROS系统上的数据记录到一个.bag文件,然后再重放数据再产生相同的效果. 1.1记录数据(创建一个bag文件) 这部分将会指导你怎样从一个运行的ROS系统中记录topic的数据.这个topic数据会在一个bag文件中积累. 首先,执行下面的命令: roscore rosrun turtlesim turtlesim_node rosrun turt

了解 JavaScript 中的重放攻击和复现攻击

在网络安全领域,重放攻击(Replay Attack)和复现攻击(Playback Attack)是一些可能导致安全漏洞的攻击形式。这两种攻击类型涉及在通信过程中再次发送已经捕获的数据,以达到欺骗系统的目的。本文将介绍 JavaScript 环境中的重放攻击和复现攻击,并提供代码示例以及解决方案。 1. 重放攻击(Replay Attack) 重放攻击是一种攻击形式,攻击者通过再次发送先前

创新金融科技:智能合约的重放举证方法 PPT分享

来自2020中国软件技术大会的PPT 分享版 创新金融科技 方明哲 智能合约的重放举证方法 下载地址:点我下载 关键字:创新 金融 科技 智能 合约 智能合约 重放 举证 重放举证 说 明:本资源收集于网络,如侵犯了您的权益,请与我联系告知以便删除。

oracle 11G新特性之数据库重放replay 命令

为什么使用数据库重演 大型业务关键应用程序不但复杂,而且负载模式和使用模式也相当多。与此同时,这些业务系统要在响应时间、吞吐量、运行时间和可用性方面提供特定服务级别的保证。对系统的任何更改(如升级数据库或修改配置)通常都需要进行全面的测试和验证,然后才能在生产系统中实施这些更改。在移到生产系统之前为了保证安全,数据库管理员(DBA) 需要让测试系统承受与生产环境中的工作量很近似的工作量。DBA

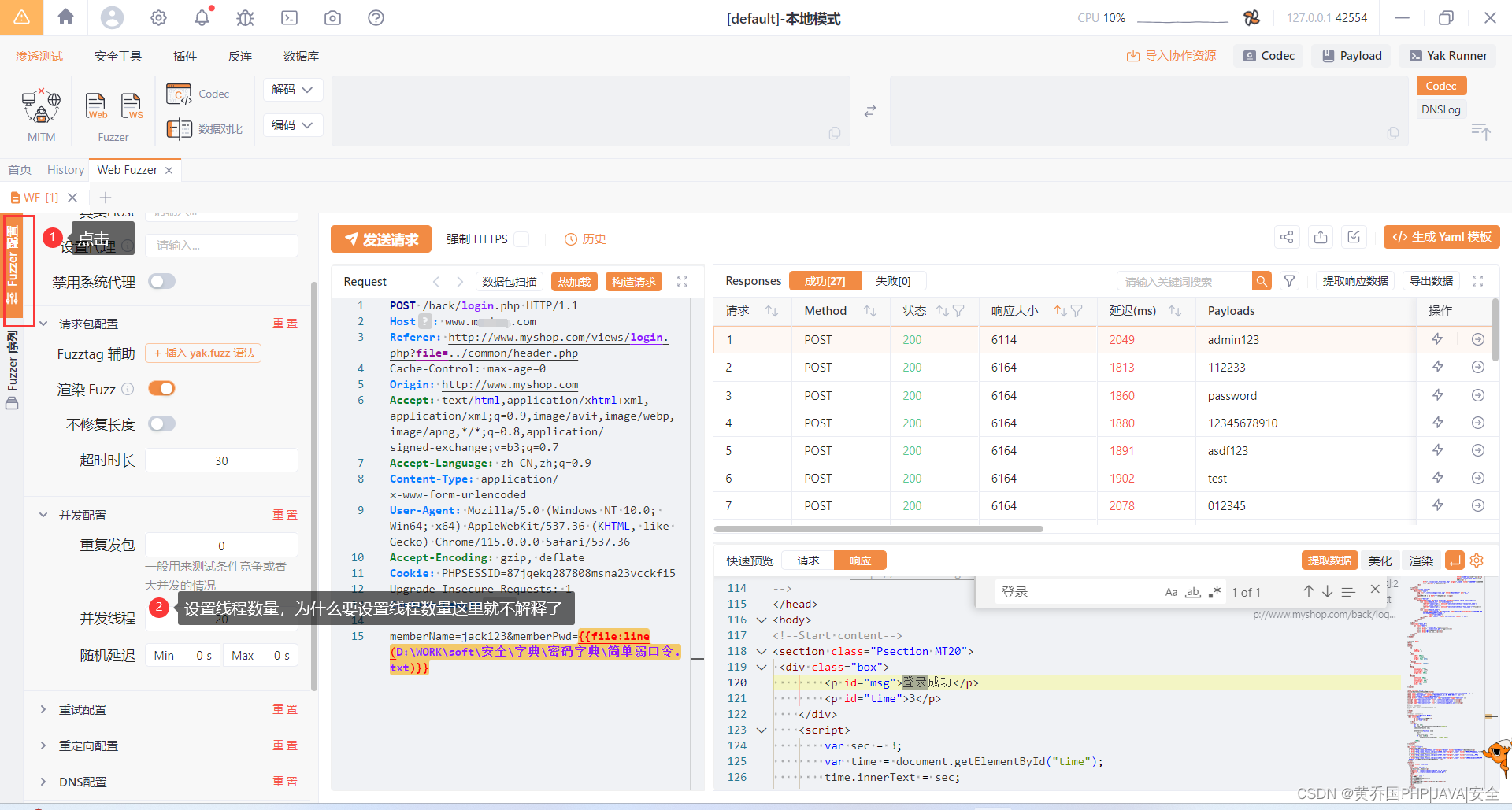

Yakit工具篇:WebFuzzer模块之重放和爆破

简介 Yakit的Web Fuzzer模块支持用户自定义HTTP原文发送请求。为了让用户使用简单,符合直觉,只需要关心数据相关信息,Yakit后端(yaklang)做了很多工作。 首先我们先来学习重放请求的操作,在日常工作中可以使用 Web Fuzzer进行请求与响应的消息验证分析,比如修改请求参数,验证输入的漏洞;修改请求参数,验证逻辑越权;从拦截历史记录中,捕获特征性的请求消息进行请求重放

Yakit工具篇:WebFuzzer模块之重放和爆破

简介 Yakit的Web Fuzzer模块支持用户自定义HTTP原文发送请求。为了让用户使用简单,符合直觉,只需要关心数据相关信息,Yakit后端(yaklang)做了很多工作。 首先我们先来学习重放请求的操作,在日常工作中可以使用 Web Fuzzer进行请求与响应的消息验证分析,比如修改请求参数,验证输入的漏洞;修改请求参数,验证逻辑越权;从拦截历史记录中,捕获特征性的请求消息进行请求重放

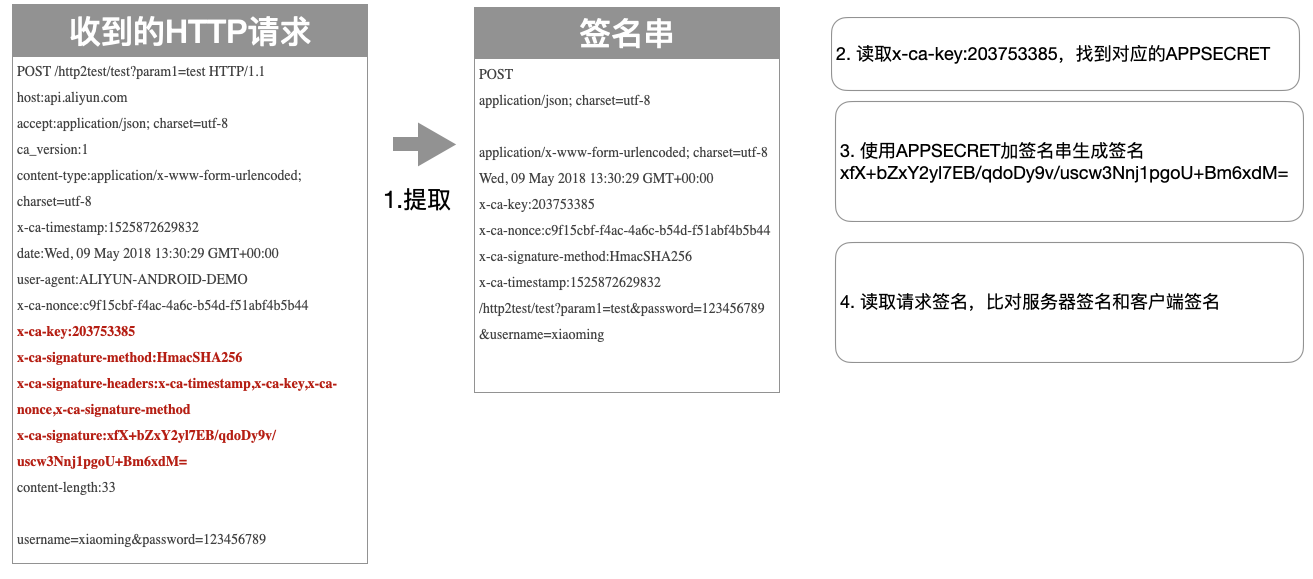

面试官:啥是请求重放呀?

这是why的第 103 篇原创 你好呀,我是why。 如图,重放攻击,这题我真的在面试的时候遇到过,两次。 印象比较深的是第一次遇到这个面试题的时候,也是第一次听到“重放攻击”这个词的时候,一脸蒙蔽,于是我就连蒙带猜的,朝着接口幂等性的方向去答了。 结果就凉了。 要回答怎么防止重放攻击,那么我们得知道啥是重放攻击。 学术上的解释是这样的: 重放攻击(英语:replay attack,或称

防止重放攻击_如何防止您的网站上的重放攻击

防止重放攻击 This article was originally published at Ben’s Tech Talks site. 本文最初在Ben的Tech Talks网站上发布。 Replay attacks, in which attackers intercept and resend network packets that do not belong to the