网杯专题

赣网杯2022初赛misc1

搜索关键词flag并提取 python vol.py -f /home/wha1e/桌面/1.raw --profile=Win7SP1x64 filescan | grep "flag" python vol.py -f /home/wha1e/桌面/1.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000002a2897e0 -D /home/wha

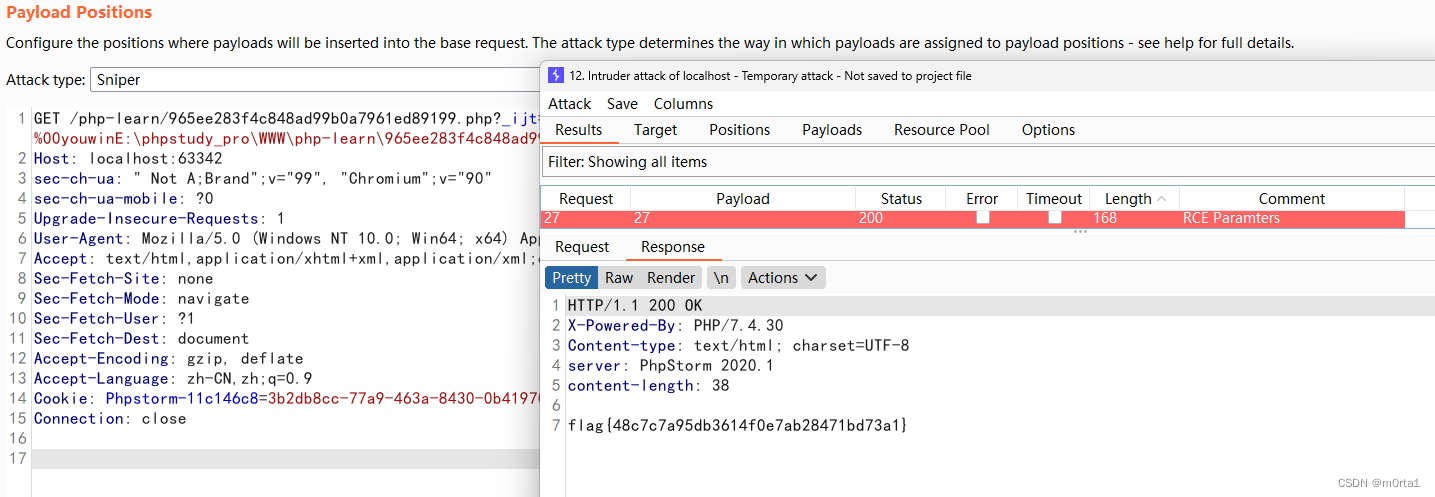

2023年第四届 “赣网杯” 网络安全大赛 gwb-web3 Write UP【PHP 临时函数名特性 + 绕过trim函数】

一、题目如下: 二、代码解读: 这段代码是一个简单的PHP脚本,它接受通过GET请求传递的两个参数:‘pass’和’func’: ① $password = trim($_GET['pass'] ?? '');:从GET请求中获取名为’pass’的参数,然后使用trim函数去除首尾空格,并将结果赋给变量 $password。如果’pass’参数不存在,则使用空字符串。 ② $func

2023年第四届 “赣网杯” 网络安全大赛 gwb-web3 Write UP【PHP 临时函数名特性 + 绕过trim函数】

一、题目如下: 二、代码解读: 这段代码是一个简单的PHP脚本,它接受通过GET请求传递的两个参数:‘pass’和’func’: ① $password = trim($_GET['pass'] ?? '');:从GET请求中获取名为’pass’的参数,然后使用trim函数去除首尾空格,并将结果赋给变量 $password。如果’pass’参数不存在,则使用空字符串。 ② $func

[wp]第四届江西省赣网杯网络安全大赛-web 部分wp

第四届江西省赣网杯网络安全大赛(gwb)线上预选赛 因为学业繁忙 只玩了1小时,后续看看补一下这些 2023gwb-web1 九宫格拼图 2023gwb-web2 $file='xxx';extract($_GET);if(isset($fun)){$content=trim(file_get_contents($file));if($fun!=''&$fun==$content){e

第一届赣网杯网络安全大赛[parseHash]

打了个酱油。 记录下一些web题,杂项和其他赛题网上也挺多的。 由于打完没直接写,现在靶场也关了,无法逆推,所以自己修改了key值重新改了下hash。题目还是一样。 源码: <?php include("key.php");class person{ public $aa; public $bb; public $username; public $password; public

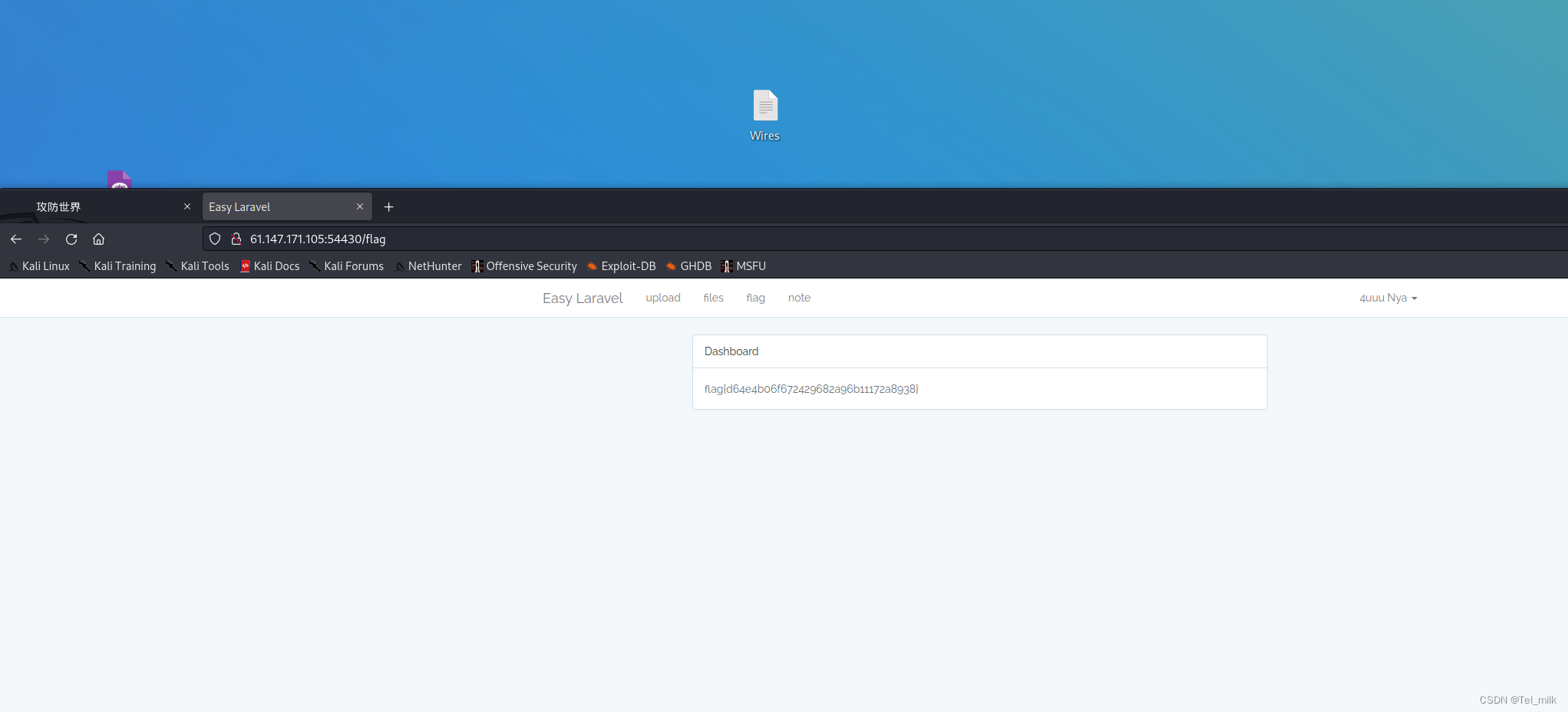

18年护网杯 Easy Laravel Writeup

新人第一次写writeup,如有不足之处请多指正,谢谢! 这是2018年护网杯的easy_laravel,做题平台是攻防世界,难度10 代码审计&SQL注入 首先进来直接代码审计,网页源代码直接给了源码地址,简单粗暴 显然是个PHP的WEB框架 看到有登录界面,在源码中寻找登录逻辑。关注数据库的动态时可以全局搜索DB关键字。 显然not

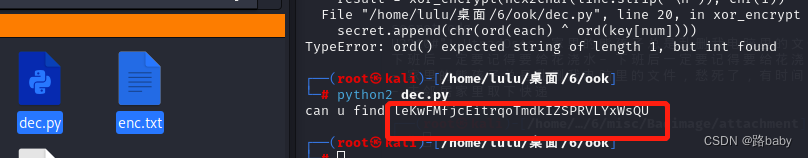

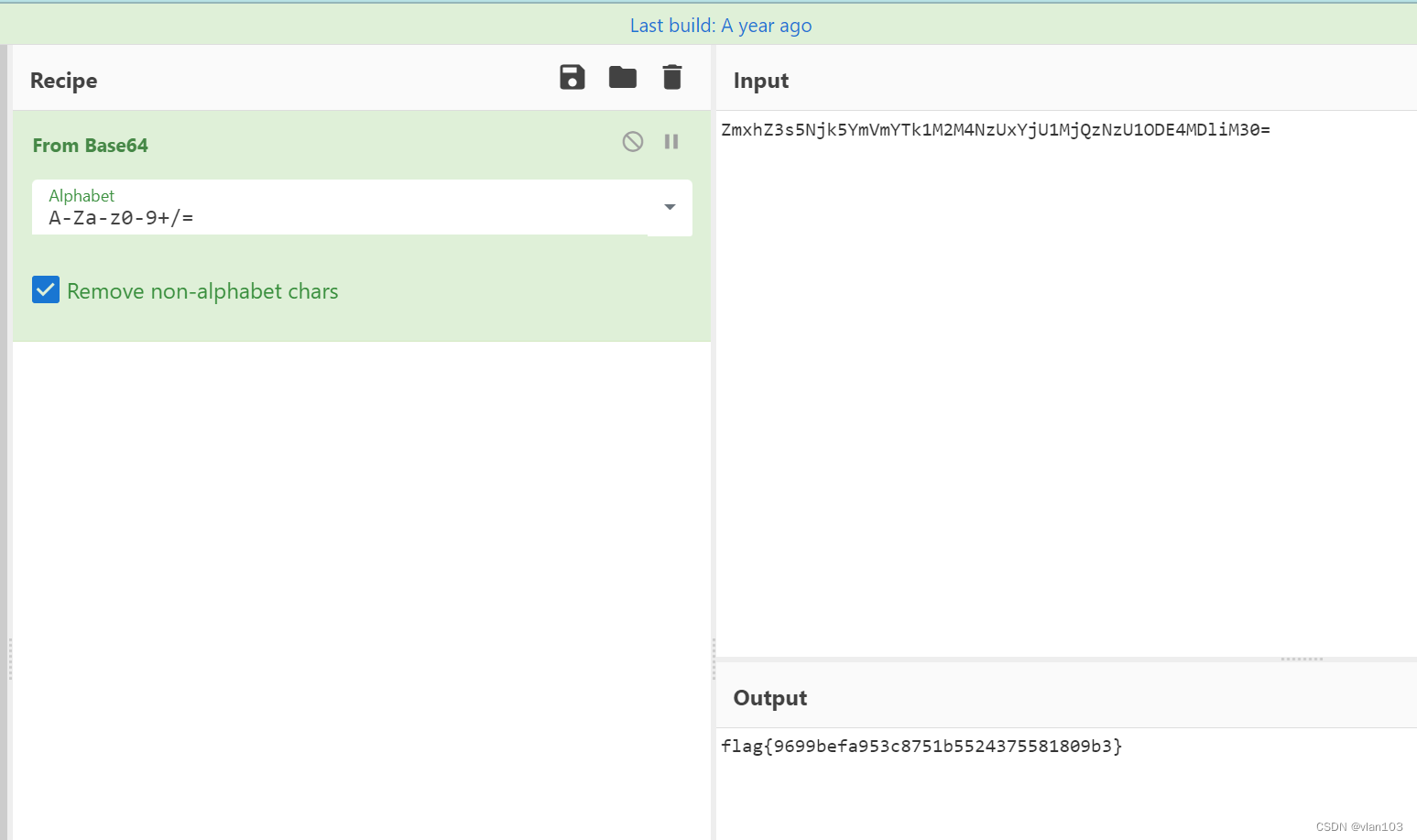

2023第七届河南省高等学校信息安全对抗大赛-御网杯-ISCC2023线下赛-(misc+cryoto)(详解-思路-脚本)

芜湖~ 是真累呀 原本一天的时间 硬打了一天半 还是那句话 不评价 各位道友心中自有公论 我misc手又发现一个小小的非预期 哎 没想到线下也有这种情况 欧克 以下是我自己的一些思路和解析 有什么问题或者建议随时都可以联系我 2023第七届河南省高等学校信息安全对抗大赛-御网杯-ISCC2023线下赛 下文我是misc和cryoto的见解和思路 附件下载 链接:https://pa

![[wp]第四届江西省赣网杯网络安全大赛-web 部分wp](https://img-blog.csdnimg.cn/direct/1740b35881c04f6785fb2eed4c90754d.png)

![第一届赣网杯网络安全大赛[parseHash]](https://img-blog.csdnimg.cn/20200912154957695.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzM2NjE4OTE4,size_16,color_FFFFFF,t_70#pic_center)