纵深专题

互联网企业安全高级指南读书笔记之大规模纵深防御体系设计与实现

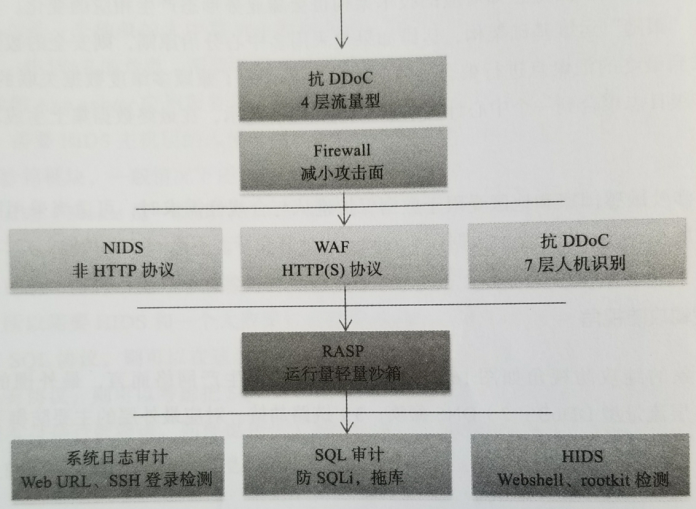

设计方案 数据流视角 服务器视角 IDC 视角 逻辑攻防视角 场景裁剪 应对规模 自研 HIDS、RASP 都是奢侈品,可以用 OSSEC、OSquery 等产品代替 网络分光可以用扫描器+ Web 日志分析代替

DevSecOps破局,纵深一体化安全研运让价值高效流动

继IT组织纷纷转向敏捷研发与DevOps模式,如何在快速交付的同时,保障安全交付成为业内广泛关注的焦点,DevSecOps应运而生。 那么,传统敏捷研发模式究竟存在什么弊端?DevOps遗留了哪些问题?DevSecOps有何特点?行业的实践情况如何?IT团队选型时应该如何考虑? 本文将对以上问题进行解析,并以部分实例加以说明。 一、传统敏捷研发的弊端 随着云计算、微服务和容器技术的快速

13-网络安全框架及模型-纵深防御模型

目录 纵深防御模型 1 背景概述 2 核心思想 3 主要内容 4 模型作用 5 优势和局限性 6 应用场景 纵深防御模型 1 背景概述 纵深防御模型是一种网络安全防御策略,它旨在通过多重的安全措施构建多道防线,提高网络信息系统的安全性和可靠性。该模型起源于军事领域的防御理论,后来被引入到网络安全领域。 在互联网飞速发展的过程中,网络攻击和安全威胁也日益增多和复杂化,传

网络攻击见招拆招?阿里云高级技术专家赵伟教你在CDN边缘节点上构建多层纵深防护体系

网络安全态势严峻,常见的五大网络攻击风险类型 赵伟认为,企业线上服务所面临的安全风险,主要来自以下五个方面: DDoS攻击 DDoS攻击类型已有20多年历史,它攻击方式简单直接,通过伪造报文直接拥塞企业上联带宽。随着IoT等终端设备增多,网络攻击量也愈发凶猛。根据阿里云安全中心报告显示,在2019年,超过100G的攻击已经比较常见,而且超过 500G 的攻击也已经成为常态。一旦企业服务面临这

如何为企业构建纵深欺骗防御体系?

从古至今欺骗防御战术就在各种战争中应用广泛,孙子兵法有云 “兵者,诡道也”,就是通过千变万化的欺骗战术来迷惑敌人。 欺骗防御的起源可以追溯到1989年,这一时期网络安全领域的蜜罐概念出现,蜜罐概念提出的初衷是用于检测业务系统的入侵情况和对抗人工攻击。 到2000年左右,自动化传播的恶意代码成为攻击的主流方式,蜜罐相对于其他防御技术有无可比拟的优势,发现与收集恶意代码样本的实际需求更促进了蜜罐技