端口扫描专题

使用Python实现高效的端口扫描器

《使用Python实现高效的端口扫描器》在网络安全领域,端口扫描是一项基本而重要的技能,通过端口扫描,可以发现目标主机上开放的服务和端口,这对于安全评估、渗透测试等有着不可忽视的作用,本文将介绍如何使... 目录1. 端口扫描的基本原理2. 使用python实现端口扫描2.1 安装必要的库2.2 编写端口扫

CTFHUB-SSRF-端口扫描

已经提示我们需要扫描8000~9000的端口 ?url=http://127.0.0.1:8000/flag.php 访问用burp抓包爆破 通过Burp扫描8000-9000端口开放的web服务,发现8718开放web服务

SSRF 漏洞实践:端口扫描与任意文件读取

服务器端请求伪造(SSRF)是一种隐蔽且危险的安全漏洞,它允许攻击者欺骗服务器向其他服务器发送请求,从而访问或控制未经授权的系统。本文将通过实践案例,介绍 SSRF 漏洞在端口扫描和任意文件读取方面的应用,帮助您了解并防范这种漏洞。 端口扫描 SSRF 漏洞可以用来探测目标服务器开放的端口,例如 HTTP、SSH、MySQL 等。攻击者可以构造恶意的 URL,诱使服务器向目标服务器发送请求,并

用Python编写一个开放端口扫描脚本

现在的Ai是真的好用,下面是我编写的开放端口扫描脚本: # coding:utf-8# 时间:2024/5/27 上午12:15# 红客技术网:blog.hongkewang.cnimport socket# 设置目标IP地址ip = input("请输入需要扫描端口的IP:") # 设置要扫描的端口范围start_port = 0end_port = 65535# 设置socket超

主机探测和端口扫描的流量隐藏问题

Nmap 确认Nmap版本:Nmap版本必须在7.70以上,否则可能没有这个功能; –data-length 选项用于向扫描数据包中添加额外的空数据。 –data-offset 选项用于在数据包中插入空白数据区,以设置数据偏移量。 例: nmap --data-length 100 --data-offset 50 192.168.1.1 –mtu nmap 的 --mtu 选项允许

[信息收集]-端口扫描--Nmap

端口号 端口号的概念属于计算机网络的传输层,标识这些不同的应用程序和服务而存在的。通过使用不同的端口号,传输层可以将接收到的数据包准确地传递给目标应用程序。 80:HTTP(超文本传输协议)用于Web浏览器访问网页 443:HTTPS(安全的超文本传输协议)用于通过加密连接访问安全的网页 21:FTP(文件传输协议)用于文件传输 22:SSH(安全外壳协议)用于远程登录和安全文件传输-

【信息收集】端口扫描masscan负载均衡识别lbd

★★免责声明★★ 文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与学习之用,读者将信息做其他用途,由Ta承担全部法律及连带责任,文章作者不承担任何法律及连带责任。 1、什么是masscan masscan在kali系统上是自带的端口扫描、应用协议识别的工具。扫描结果只显示端口开启的记录,关闭的记录不显示,这个跟nmap命令有一定区别,nmap扫描结果根据端口查询的记录一一列出,不管

扫描IP开放端口该脚本用于对特定目标主机进行常见端口扫描(加载端口字典)或者指定端口扫描,判断目标主机开

扫描IP开放端口该脚本用于对特定目标主机进行常见端口扫描(加载端口字典)或者指定端口扫描,判断目标主机开 #/bin/bash #该脚本用于对特定目标主机进行常见端口扫描(加载端口字典)或者指定端口扫描,判断目标主机开放来哪些端口 #用telnet方式 IP=$1 #IP=119.254.3.28 #获得IP的前三位 threeIP=$(echo $IP |awk -F. '{print $1"

【THM】Nmap Post Port Scans(后端口扫描)-初级渗透测试

介绍 本房间是 Nmap 系列的最后一个(网络安全简介模块的一部分)。在这个房间中,我们重点关注端口扫描之后的步骤:特别是服务检测、操作系统检测、Nmap脚本引擎和保存扫描结果。 Nmap实时主机发现Nmap基本端口扫描Nmap高级端口扫描Nmap后端口扫描 在本系列的第一个房间中,我们学习了 Nmap 如何枚举目标、发现活动主机以及使用反向DNS查找有趣的名称。该系列的第二个和第三个房间

【PC工具】网站服务器端口检测工具,网络端口扫描工具,win10telnet安装方法

最近发现我的爱国工具出了点问题,这种东西一出问题,原因还是非常不好找的,一般采用一定的顺序进行测试,逐一排查出问题。虽然我还没找出问题原因,但已经大体分析出问题方向。今天给大家分享一下网络端口的检查方法。 一般测试工具telnet: windows默认是不安装telnet的,所以第一次使用需要在控制面板中进行安装,如下图所示: 上图中找到telnet Client即telnet客

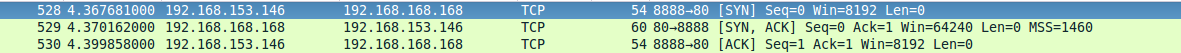

scapy实现一个端口扫描器(基于tcp三次握手扫描)——简析

由头 上篇转载了一篇文章如何用Scapy写一个端口扫描器?,介绍了几种基于tcp协议扫描的端口扫描原理和实现的scapy代码,然而自己实践的时候,wireshark抓包发现基于tcp三次握手的扫描方式,并没有真正建立起连接,于是便有了此篇博客。 错误代码分析 错误的数据包流量抓取地址 在client进行第三次握手之前,客户端发送了一个rst包,直接拒绝了client进行的第三次握手。 群

Linux端口扫描nmap

nmap Network Mapper,是Linux下的网络扫描的嗅探工具包。 基本功能: 扫描主机端口,嗅探所提供的网络服务探测一组主机是否在线推断主机所用的操作系统 nmap端口状态 open : 应用程序在该端口接收 TCP 连接或者 UDP 报文。 closed :关闭的端口对于nmap也是可访问的, 它接收nmap探测报文并作出响应。但没有应用程序在其上监听。 filtered :由

系统弱口令和网络端口扫描

系统弱口令检测 Joth the Ripper,简称JR ●一款开源的密码分析工具,支持字典式的暴力破解 ●通过对shadow文件的口令分析,可以检测密码强度 ●官方网站:http://www.openwall.com/john/ 操作步骤 cd /opt tar zxvf john-1.9.0.tar.gz #解压工具包 yum -y install gcc gcc-c++ make #

高效网络端口扫描技术研究:利用Scapy库动态生成TCP数据包进行并发存活探测

简介 实现了一个基于Scapy库的科研级TCP端口存活探测工具,通过动态生成并发送TCP SYN数据包,检测指定IP地址范围内的主机端口是否活跃。该工具采用了多线程并发技术以提高扫描效率,并提供了命令行参数接口方便用户自定义探测目标和参数。同时,为确保运行过程中的日志管理,代码中对Scapy库的日志输出进行了严格控制。 实现原理 当检测到一台设备的某个端口有回应时(SYN + ACK数据包)

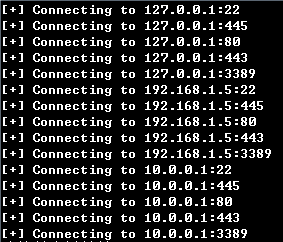

Python Security 之 端口扫描

这一章将会演示如何通过Python的网络连接来开发一个基础的端口扫描器 我们的设计思路是使用socket一遍又一遍的去连接ip与端口的组合的新值 下面的代码就演示了如何使用内建的socket模块去建立一个socket连接 import sockets = socket.socket()s.connect(('127.0.0.1s', 22))s.send('Primal Security

RustScan 现代化端口扫描器

一、介绍 RustScan是一个现代化的端口扫描工具,它以惊人的速度(最快可在3秒内完成)扫描所有65k个端口,并配备了全面的脚本引擎支持。本文将深入探讨RustScan的主要特点、速度、可扩展性和自适应学习能力,解读其如何成为当下最佳端口扫描器的选择。 二、RustScan的主要特点 RustScan设计精巧、运行迅速,而且极具扩展性。相对于传统端口扫描器,RustScan还采用所谓的“自

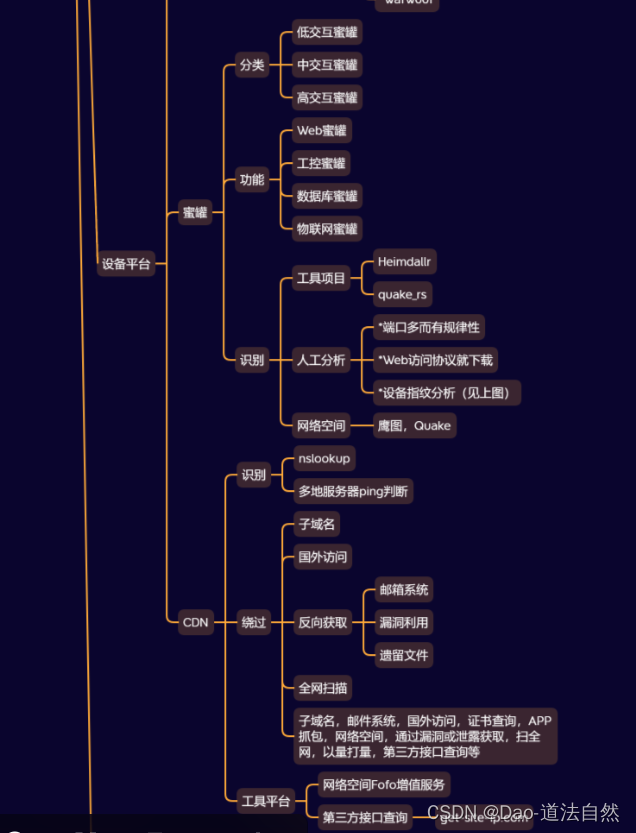

Day14:信息打点-主机架构蜜罐识别WAF识别端口扫描协议识别服务安全

目录 Web服务器&应用服务器差异性 WAF防火墙&安全防护&识别技术 蜜罐平台&安全防护&识别技术 思维导图 章节知识点 Web:语言/CMS/中间件/数据库/系统/WAF等 系统:操作系统/端口服务/网络环境/防火墙等 应用:APP对象/API接口/微信小程序/PC应用等 架构:CDN/前后端/云应用/站库分离/OSS资源等 技术:JS爬虫/敏感扫描/端口扫描/源码获

nmap 端口扫描,网站信息收集,OpenVAS使用方法

实验名称:nmap 端口扫描,网站信息收集,OpenVAS使用方法 实验环境:kali Linux,w2003,w10,OpenVAS 实验过程: 一、nmap 端口扫描 扫描这个ip开启了那些端口服务 2、对这个ip的操作系统版本探测 3、进行加速扫描,时间较短 4、Nmap+空格+ip/子网段 这个子网段所有的信息 5、扫描所有TCP端

网络安全-端口扫描和服务识别的几种方式

禁止未授权测试!!! 前言 在日常的渗透测试中,我们拿到一个ip或者域名之后,需要做的事情就是搞清楚这台主机上运行的服务有哪些,开放的端口有哪些。如果我们连开放的端口和服务都不知道,下一步针对性地使用nday漏洞就无从谈起。本篇文章介绍几种识别开放端口和服务的工具。 nmap nmap全称,nmap仍然是无法迈过的大山,方便、简洁而优雅。屡试不爽。 1. 扫描全端口命令 nma

shell ip及端口扫描脚本

看了个kali教程视频,里面涉及一点自写脚本的内容 下面是ip地址扫描,判断主机是否在线的shell #!/bin/bashecho 'inputip:' #提示输入要扫描的ip地址read inputip #获取终端输入给变量inputiptip=$inputip #将获取到的inputip 给变量 tip 这里是多余的赋值 只是不想修改下面的代码而已echo -n

主动信息收集之端口扫描的一些脚本

最近开始一步步地学习Python,后面将会把各种Python的学习笔记再整合一下,现在先补上上次端口扫描的脚本,因为原理几乎都是利用scapy的一句话所以重复的地方这里就不多说了,有注意点就再说~ udp_scan.py: #!/usr/bin/pythonimport logginglogging.getLogger("scapy.runtime").setLevel(logg

主动信息收集之端口扫描

端口扫描按类型可分为TCP端口扫描和UDP端口扫描,而在TCP端口扫描中又有几种扫描方式,下面直接入正题吧~(其中的几个小脚本会在新笔记中集中写出) UDP端口扫描: 使用Nmap: nmap -sU 10.10.10.137 默认扫描的端口为1000个,基于ICMP的目标不可达的探测,即若目标主机没有回复目标端口不可达则认为端口是开放的 nmap -sU -p 110

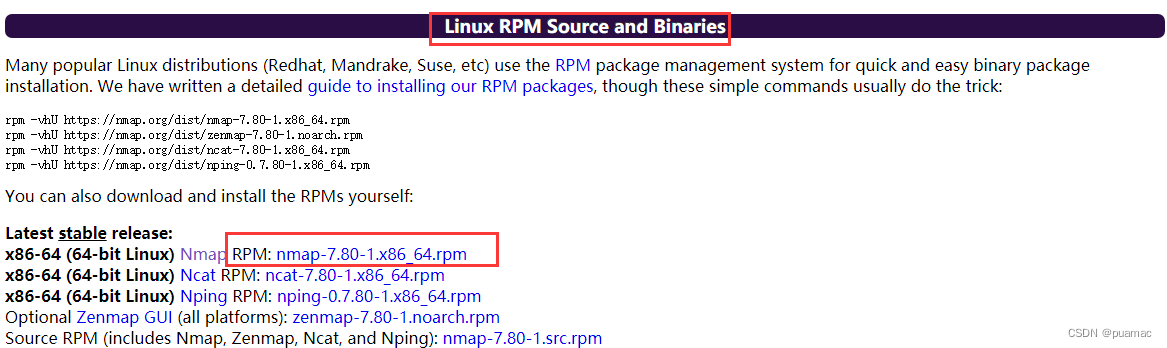

nmap端口扫描工具安装和使用方法

nmap(Network Mapper)是一款开源免费的针对大型网络的端口扫描工具,nmap可以检测目标主机是否在线、主机端口开放情况、检测主机运行的服务类型及版本信息、检测操作系统与设备类型等信息。本文主要介绍nmap工具安装和基本使用方法。 nmap主要功能 (1)检测主机是否在线。例如,列出响应TCP和/或ICMP请求或打开特定端口的主机。 (2)扫描指定主机/主机列表端口开放状态,枚

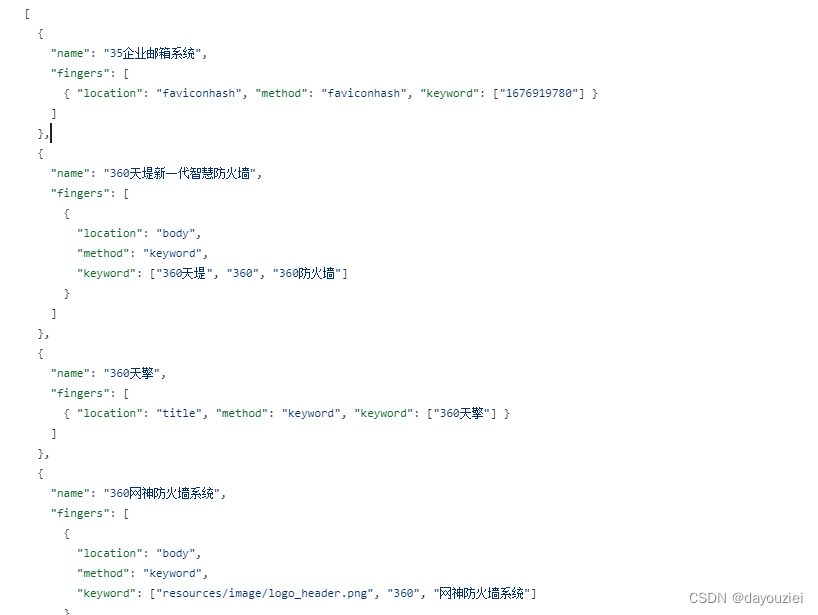

分析某款go端口扫描器之二

一、概述 本次主要分析指纹识别部分,针对开放http的端口的服务信息进行识别。 项目来源:https://github.com/XinRoom/go-portScan/blob/main/util/file.go 二、core--port-fingerprint-webfinger目录 1、fingerprint-webfinger-faviconhash.go 此文件的功能,主要是从h

Fi6S:一款功能强大且高效的IPv6端口扫描工具

关于Fi6S【点击获取工具安装包】 Fi6S是一款功能强大且高效的IPv6端口扫描工具,该工具的运行速度非常快,支持通过异步发送和处理原始数据包来实现其功能。该工具的设计原理和目标与Masscan非常相似,并且目前处于积极开发中,未来版本将新增更多高级功能。 工具安装 由于该工具基于C语言开发,因此我们首先需要在本地设备上安装并配置好C程序编译工具,例如最新版本的Visual Studi

![[信息收集]-端口扫描--Nmap](https://img-blog.csdnimg.cn/direct/3020b6f437344220a36a8eadd11a5258.png)