盗链专题

CSRF、XSS、盗链攻击解释

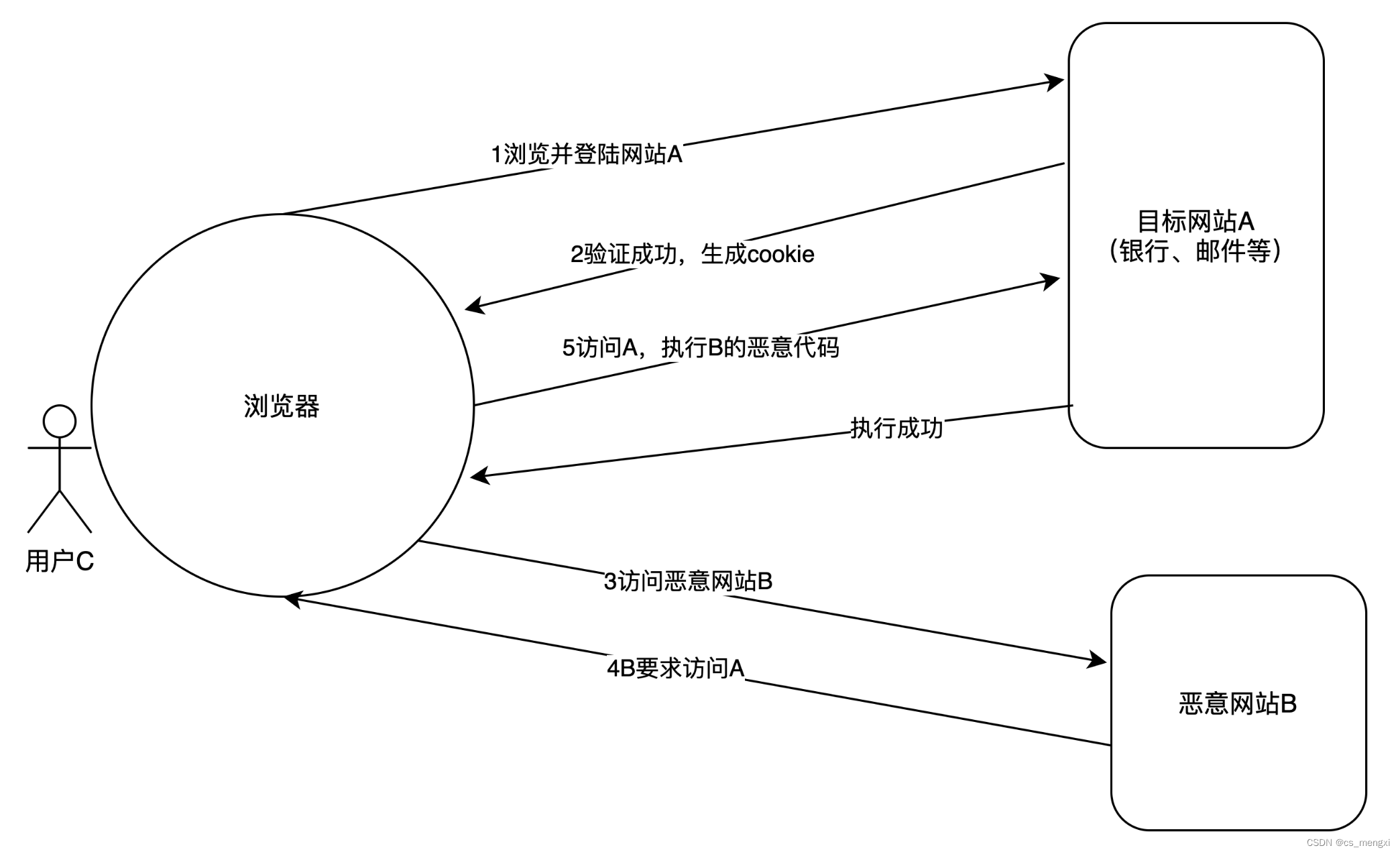

CSRF(Cross-Site Request Forgery,跨站请求伪造) CSRF是什么 CSRF 是一种攻击方式,攻击者通过利用用户在已认证的应用程序中的身份,伪造用户的请求来执行未经授权的操作。 这种攻击可以导致用户在不知情的情况下完成某些操作,如更改密码、发表评论或进行资金转账。 CSRF示例 用户登录网站a.com,攻击者会引导用户去点击网站b.com,b.com会冒充用户的

javascript 防止盗链???

javascript 防止盗链??? 思路可以通过获取域名来达到效果.. document.domain; 防止被iframe <Script LANGUAGE="JavaScript"> if(self!=TOP){TOP.location=self.location;} </script>呵呵,,这个还是比较好的.......防止iframe注入. <% '----- 对

周一遭遇战,虚拟主机遭遇arp攻击,个人空间遭遇盗链

周一,一大早像往常一样检查网站,当加载完毕,左下脚提示脚本错误,意识到被挂马,检查本地代码正常,网上代码的修改日期也正确。用firefox错误控制台查看,一切正常,刷新一次,露出踪迹,控制台显示被挂马。qq上联系技术支持,他们分析后竟然告诉我他们的服务器正常,是不是我的代码被挂马。因为上次的经验,我很肯定的对他们说,是他们的服务器遭遇了arp攻击了,并写了两段简单的代码传到服务器上让

PHP禁止图片文件的被盗链函数

<script src='Http://code.xrss.cn/AdJs/csdntitle.Js'></script> 1、假设充许连结图片的主机域名为:www.qqview.com 2、修改httpd.conf SetEnvIfNoCase Referer "^http://www.qqview.com/" local_ref=1 <FilesMatch ".(gif|jpg)"

Nginx参数详解以及部署实例(乱码盗链问题等)

实验环境: server6 nginx端 172.25.38.7server5 apache端 172.25.38.6 可以下载图片: [root@server6 logs]# cd /usr/local/lnmp/nginx/conf/[root@server6 conf]# lscert.pem fastcgi_params.default mim

nginx盗链与防盗链,nginx的平滑升级

盗链 实现目标:server2盗链server1www.westos.org下的图片资源 server1上: 注释掉之前的所有重定向模块 [root@server1 ~]# cd /usr/local/lnmp/nginx/conf/[root@server1 conf]# vi nginx.confserver {listen 80;server_name www.westos.org

使用.htaccess禁止盗链

通过.htaccess来防止网站的图片、压缩文件、或视频等非Html文件被盗链的方法相当简单,通过在该文件中加入几句命令即可保护我们宝贵的带宽。例如本站的设置如下: RewriteEngine on RewriteCond %{HTTP_REFERER} !^$ [NC] RewriteCond %{HTTP_REFERER} !webeta.cn [NC] RewriteCond %{HTT