犯罪专题

【教师资格证考试综合素质——法律专项】学生伤害事故处理办法以及未成人犯罪法笔记相关练习题

目录 《学生伤害事故处理办法》 第一章 总 则 第二章 事故与责任 (谁有错,谁担责) 第三章 事故处理程序 第四章 事故损害的赔偿 第五章 事故责任者的处理 第六章 附 则 《中华人民共和国预防未成人犯罪法》 第一章 总 则 第二章 预防犯罪的教育 第三章 对不良行为的干预 第四章 对严重不良行为的矫治 第五章 对重新犯罪的预防 第六章法律责任 第七章 附 则

华为OD刷题C卷 - 每日刷题 21(按身高和体重排队,解密犯罪时间)

三段代码分别解决了三个不同的算法问题,下面是对它们的概述: 1、(按身高和体重排队): 这段代码是解决“按身高和体重排队”的问题。它提供了一个Java类Main,其中包含main方法,用于根据学生的身高和体重对学生进行排序,并输出排序后的学生编号。 main方法首先读取学生数量n,然后读取每个学生的身高和体重,存储到HashMap中。接着,使用StringJoiner来构建最终的排序结果字符

算法-解密犯罪时间(回溯求全排列

要求的时间需要晚于当前时间且和当前时间最近。时间串里一共四个数字字符,做全排列即可,使用到回溯算法。把时间串里的“:”剔除后,做回溯爆搜,每取4个字符就判断一次:1.作为时间串是否合法;2.如果合法,反应到最终结果中去; 特殊处理1:当以输入时间串得不到更大的时间时,说明比当前时间更晚的是第二天的时间,又要求这个时间离当前时间最近,所以直接取能得到的最小时间即可。 特殊处理2:当输入“00:0

当前网络犯罪形势中最常见的网络攻击

随着科学技术的发展,传统型犯罪日益向互联网迁移,以互联网为手段的新型网络犯罪不断凸显,危害日益严重。现阶段,网络诈骗、网络赌博、网络盗窃、网络色情等已成为危害网络安全的毒瘤。 什么是网络攻击? 网络攻击是未经授权的第三方破坏 IT 系统的恶意尝试。攻击的复杂程度和策略各不相同,但每一次“闯入”系统的努力都妄图达到以下目的:● 窃取有价值的文件(如个人身份信息、密码、财务记录等),并以数据泄露

渗透测试、人肉搜索算不算犯罪?

人肉搜索算不算犯罪? 根据《网络信息内容生态治理规定》,网络信息内容服务使用者和生产者、平台不得开展网络暴力、人肉搜索、深度伪造、流量造假、纵账号等违法活动。规定自2020年3月1日起施行。渗透测试 算不算犯罪? 《网络安全法》第二十六条开展网络安全认证、检测、风险评估等活动,向社会发布系统漏洞、计算机病毒、网络攻击、网络侵入等网络安全信息,应当遵守国家有关规定。《网络安全法》第二十七条任何个人和

通付盾Web3专题 | SharkTeam:2023年加密货币犯罪分析报告

2023年,Web3行业共经历了940多起大大小小的安全事件,同比2022年增长了超过50%,损失金额达到17.9亿美元。其中,第三季度发生的安全事件最多(360起),损失最大(7.4亿美元),损失同比2022年增长了47%。特别是7月份,共发生187起安全事件,损失金额达到3.5亿美元。 图:Web3 2023每季度/每月安全事件发生笔数 图:Web3 2

你以为你看的都是原创吗?不!你可能在协助犯罪!

想玩别人,先得被别人玩 ——来自无名人士 这个要想写的话题,想了很久,也都没想好,最后,那就《无题》好了。 这篇文章,我建议大家可以读到最后。 1 关于抄袭,我想但凡只要写过一点文章的朋友都应该很清楚,无论从各个号主,不管大号小号,抄袭无处不在。 你说你没有被抄袭?那是你没发现,拿着你自己的名字去百度搜一搜,也许你会有所发现。 如果你没有搜到,那你应该看过很多公众号文章是这样的。

269.【华为OD机试真题】解密犯罪时间(深度优先搜索(DFS)-JavaPythonC++JS实现)

🚀点击这里可直接跳转到本专栏,可查阅顶置最新的华为OD机试宝典~ 本专栏所有题目均包含优质解题思路,高质量解题代码(Java&Python&C++&JS分别实现),详细代码讲解,助你深入学习,深度掌握! 文章目录 一. 题目二.解题思路三.题解代码Python题解代码JAVA题解代码C/C++题解代码JS题解代码 四.代码讲解(Java&Python&C++&JS分别讲解)

警示:下载电影和音乐可能成为一种犯罪

互联网世界将很快变得完全不同,因为非法的软件、电影和歌曲的下载者将被视为罪犯,被TPP协定(跨太平洋伙伴关系协定)严厉打击的罪犯。 你可能会奇怪,为什么会出现这种情况?那么,维基解密文件(WikiLeaks )所提供的对于跨太平洋伙伴关系贸易(PDF)的具体内容中提到:只要互联网服务供应商提供的用户ID用来下载任何非法内容,此行为将被视为非法下载。 这些维基解密文件是由ZDNet审核的,ZDn

网络犯罪取证_您是否在保护自己的数字房屋免受网络犯罪的侵害

网络犯罪取证 (BPT) — As the pace of technology advances, cybersecurity threats do, too. Data breaches, identity theft, phishing and malware make headlines seemingly every day. Internet-connected device

【实战案例】微软网络犯罪防范中心:大数据抓出恶意攻击和盗版

大数据说起来很玄乎,但是就是它帮着微软网络犯罪防范中心揪出了恶意软件发起者和盗版软件商。今日,CNET记者参观了微软网络犯罪防范中心(Microsoft Cybercrime Center),这是一个让人感觉科技感十足的实验室,在这里可以直观地看到全球安全威胁、恶意软件、盗版等现状,还会了解到微软在防范数字犯罪方面所做出的努力。 图:微软网络犯罪防范中心(Microsoft Cybercri

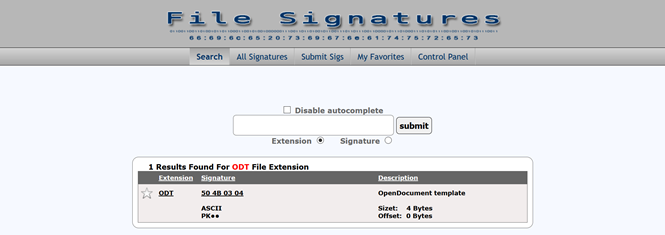

网络犯罪人员统计_网络犯罪调查人员的十六进制编辑介绍

网络犯罪人员统计 People interested in entering the growing field of cybercrime investigations can gain a leg up on the competition by learning how to use a hex editor. To “hex edit” means to make changes

信息犯罪与计算机取证

1.信息安全 信息安全的三种定义p2 ISO的 为数据处理系统建立和采取的技术和管理的安全保护,保护计算机硬件,软件数据不因偶尔或恶意的原因而受到破坏,更改和泄露 欧盟的 在既定的密级条件下,网络与信息系统抵御意外或恶意行为的能力。 美国的 对信息系统以及使用存储和传输的硬件的保护,是所采取的相关政策、认识、培训和教育以及技术等必要的手段。 网络空间包括p3 1.网络空间中 一切数字化信息自身的安

关于网络犯罪份子租用WikiLoader通过银行木马攻击意大利组织的动态情报

一、基本内容 近期Proofpoint研究人员发现了一种新的恶意软件,被称为WikiLoader。这个恶意软件在2022年12月首次被发现,并且由攻击者组织TA544传播,他们通常使用Ursnif恶意软件来攻击意大利组织。Proofpoint观察到了多个与此相关的活动,其中大部分针对意大利组织。WikiLoader是一个复杂的下载器,其目的是安装第二个恶意软件负载。这个恶意软件使用了一些有趣的规

广东高院严惩“套路贷”犯罪,保护校园安全

近日,广东高院发布了一批依法严惩“套路贷”犯罪的典型案例,其中一起涉及在校学生的“套路贷”案件引起了广泛关注。 这起案件中,张某等人针对在校大学生开展无抵押高息短期借款“套路贷”业务,通过频繁威胁恐吓、借新还旧、转单平账等方式恶意垒高债务,将借款从几万元垒高到数百万元。同时,他们还对被害人进行侮辱恐吓,要求其父母抵押房产,甚至发送侮辱短信,使用软件进行电话轰炸,以被害人裸体视频相威胁,以堵塞锁孔

Qlik 成为网络犯罪的焦点

研究人员警告说,Cactus 勒索软件组织正在利用 Qlik Sense 数据可视化、探索和监控解决方案中的关键漏洞来获得对企业网络的初始访问权限。 今年八月下旬,Qlik Sense 开发人员 针对影响 Windows 版本平台的两个关键漏洞发布了补丁 。 其中一个漏洞 CVE-2023-41266 是一个路径遍历错误,可用于创建匿名会话并向未经授权的端点发出 HTTP 请求。 第

Qlik 成为网络犯罪的焦点

研究人员警告说,Cactus 勒索软件组织正在利用 Qlik Sense 数据可视化、探索和监控解决方案中的关键漏洞来获得对企业网络的初始访问权限。 今年八月下旬,Qlik Sense 开发人员 针对影响 Windows 版本平台的两个关键漏洞发布了补丁 。 其中一个漏洞 CVE-2023-41266 是一个路径遍历错误,可用于创建匿名会话并向未经授权的端点发出 HTTP 请求。 第

线上办理无犯罪证明 - 深圳篇

目标 线上申请无犯罪证明,线下自取(或者邮寄到家)。 步骤 先找到“身份证”+“深圳暂住证”,用手机拍下两张卡的正反面照片,总共4张照片。如下图,关注微信公众号“深圳公安”左下角“政务服务”,“无犯罪证明”,登录填写资料,并分组上传正反面照片,选择邮寄或者自己去现场拿即可。

刚刚,FBI发布《2017年网络犯罪报告》,导致最多损失的原因竟是它?

5月7日,FBI互联网犯罪投诉中心(IC3)发布了《2017年网络犯罪报告》,报告显示,该中心去年一共收到301580起投诉,与之相关的经济损失总额为14.2亿美元。 工作邮箱信息泄漏导致的损失最多 在报告提到的33类安全因素中,工作邮箱信息泄漏总共发生了15690起,仅占5.2%。但是从经济损失角度来看,工作邮箱信息泄漏导致的损失高达6.76亿美元,占

美国犯罪变态测试题 回答出四个算你狠

1) 企鹅肉问题: 一个女孩有一天给一个男孩做了一道菜,男孩吃完了,但是觉得味道怪怪的,于是他问那女孩,这是什么肉啊?女孩说,这是企鹅肉,男孩沉思了一会儿......痛哭了起来,自杀了,为什么? 2) 跳火车问题: 一个人坐火车去邻镇看病,看完之后病全好了。回来的路上火车经过一个隧道,这个人就跳车自杀了,为什么? 3) 水草问题: 有个男子跟他女友去河边散步,突然他的女友掉进河里了,那个男子

最厉害的网络犯罪收入超过商业公司领导

Arkose Labs编制的欺诈和互联网账户安全状况统计数据显示,一名专业的网络欺诈者一年可以赚多达600万英镑,是富时100指数(FTSE 100)公司首席执行官2020年平均工资的三倍多,甚至新手也能赚得盆满钵满,每月大约能赚1.5万英镑。该公司表示,如果它是一个国家,全球欺诈行业将是世界第三大经济体,仅次于美国和中国。Arkose的首席刑事官布雷特·约翰逊——前“互联网教父”, Shad

c语言编程 犯罪嫌疑人,请问一下关键字data是什么意思,是关于C语言的问题!...

这是单片机C语言中特有的关键字,表示数据存储区,标准C语言中是没有的,如 int data x ; 表示将 x 定义在数据存储区。 单片机的C语言采用C51编译器。由C51产生的目标代码短,运行速度高,存储空间小,符合C语言的ANSI标准,生成的代码遵循Intel目标文件格式,而且可与A51汇编语言PL/M51语言目标代码混合使用。 扩展资料: 单片机的C语言: 单片机软件设计使用C语言作为编

基于朴素贝叶斯预测芝加哥犯罪类型

目录 基于朴素贝叶斯预测芝加哥犯罪类型 1 朴素贝叶斯基本概念 1.1概述 1.2模型 2 朴素贝叶斯的原理 2.1分类原理 2.2分类流程图 2.3算法原理 2.4算法优缺点 3 实验 3.1数据库选择 4 朴素贝叶斯实现 基于朴素贝叶斯预测芝加哥犯罪类型 1 朴素贝叶斯基本概念 1.1概述 朴素贝叶斯法是基于贝叶斯定理与特征条

AI犯罪潮汹涌而至:普通人如何自保

AI犯罪潮汹涌而至:普通人如何自保 前言第一:AI诈骗的种类第二:AI诈骗的原理第三:如何识别AI诈骗第四:保护个人信息第五:安全的在线行为第六:法规和举报机制第七:案例研究第八:技术工具 前言 随着人工智能技术的迅猛发展,我们进入了一个新的时代,但这也为不法分子提供了新的机会。AI诈骗成为一种新兴的犯罪形式,威胁到我们的隐私、财产和安全。在这篇博客中,我们将深入探讨AI诈骗的不