某猫专题

【Android逆向】小白也能学会的一个小时破解某猫社区VIP会员

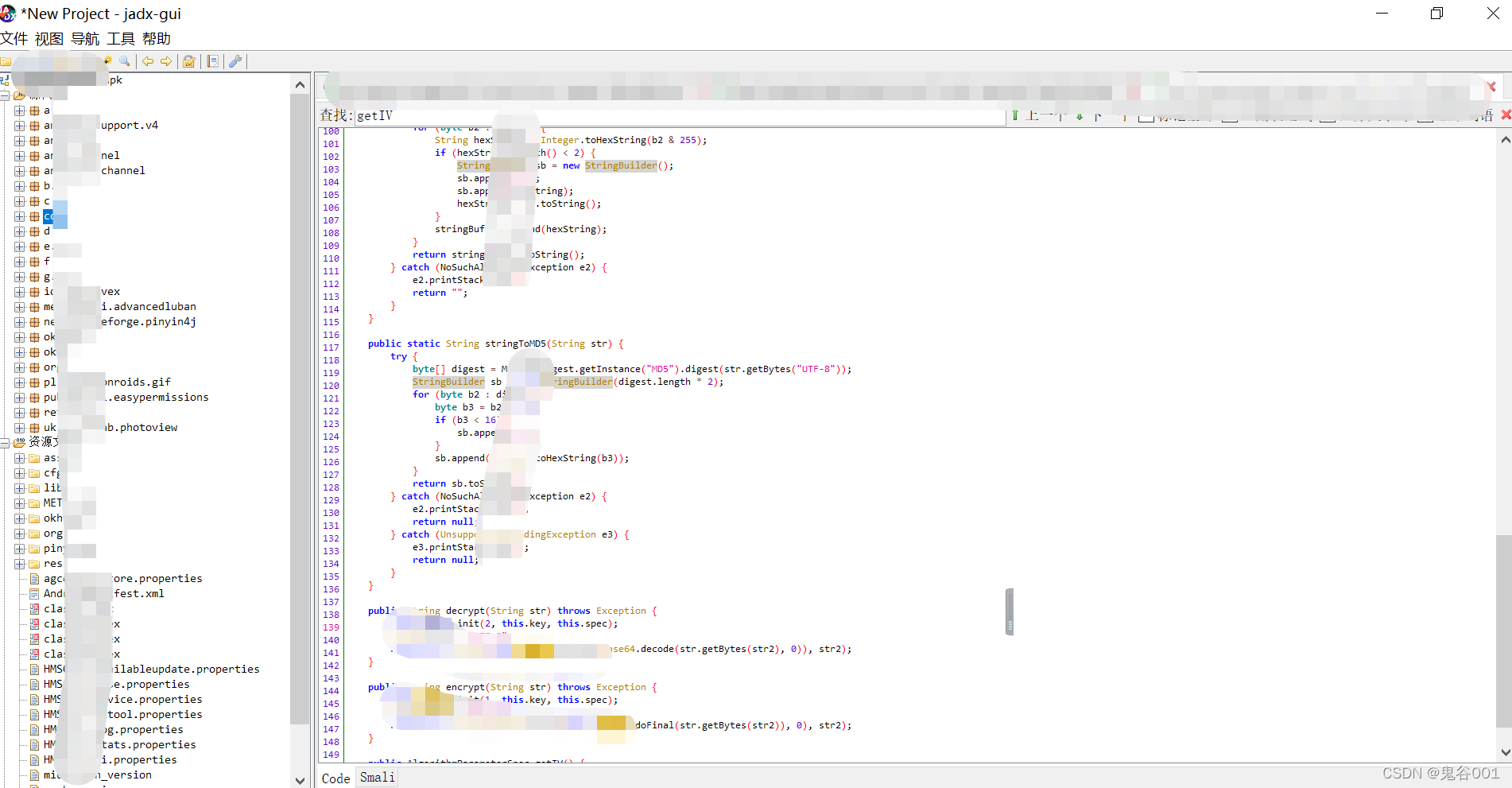

第二步:使用 dex2jar 将 classes.dex 转成 jar 文件 cmd到dex2jar文件夹目录,执行 d2j-dex2jar D://xxx/xxx/classes.dex 得到 jar 文件 静态分析 拿到源码后,首先我们需要找到应用的限制点,绕过App里面的判断。 然后分析源码,该从哪里开始入手呢? 我们都知道,一个完整Android应用,可能会存在各

python-某猫阅读app的学习过程

第一步,我们去豌豆荚下载app,然后手机连接电脑,使用adb install apk安装。 第二步,开始抓包,使用Charles抓包,结果如下图: 第三步,看图我们很容易知道返回的数据被加密了,这都是啥看不懂啊。启动frida server,自吐算法hook一波。结果如图: 这调用栈打印的够清晰了,下面我们使用jadx反编译一下apk就行了。很快定位到数据的加解密位置,结果如图

某东、某猫等电商平台抢购茅台--python 3 定时自动抢以及谷歌浏览器插件

某东、某猫等电商平台抢购茅台--python 3 定时自动抢 新手 手把手教你怎么安装运行python 3 安装教程 运行结果 某猫谷歌浏览器插件 某猫python 版本程序 如有需要关注作者并留言,作者会不定时分享