无回显专题

【第57课】SSRF服务端请求Gopher伪协议无回显利用黑白盒挖掘业务功能点

免责声明 本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。 如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。 文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具

无回显XXE攻击:隐秘的数据泄露技术

引言 在网络安全领域,数据泄露是一个严重的问题,而XXE(XML External Entity)攻击提供了一种隐秘的数据泄露手段。即使在不允许直接输出文件内容的环境中,攻击者也可以通过无回显技术获取敏感信息。本文将探讨无回显XXE攻击的原理、演示攻击过程,并提供相应的防御策略。 无回显XXE攻击基础 无回显XXE攻击是一种在目标服务器不直接显示文件内容的情况下,通过外部实体引用将数据发送到

php--无回显情况下的命令执行

免责声明:本文仅做技术交流与学习... 目录 绕过模版: 1. 写入文件、二次返回: 2. DNS信道: 3.http信道: 4.反弹shell信道 -->公网IP 5.延时 sleep 3 建立通道(信道) --数据传输的路径 shell_exec 与 system 相比,shell_exec没有回显结果. 绕过模版: <?php echo

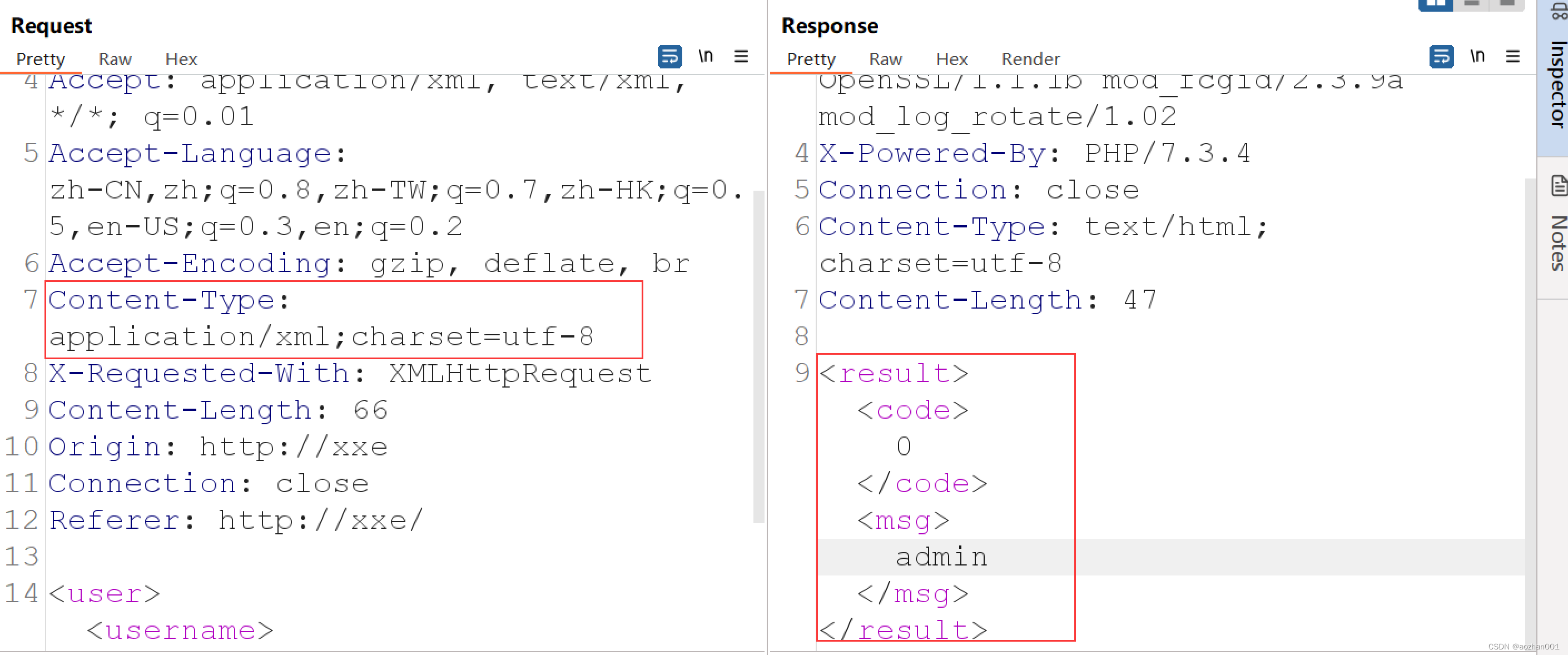

Day60:WEB攻防-XMLXXE安全无回显方案OOB盲注DTD外部实体黑白盒挖掘

目录 XML&XXE-传输-原理&探针&利用&玩法 XXE 黑盒发现 XXE 白盒发现 XXE修复防御方案 有回显 无回显 XML&XXE-黑盒-JSON&黑盒测试&类型修改 XML&XXE-白盒-CMS&PHPSHE&无回显 知识点: 1、XXE&XML-原理-用途&外实体&安全 2、XXE&XML-黑盒-格式类型&数据类型 3、XXE&XML-白盒-函数审计

Day57:WEB攻防-SSRF服务端请求Gopher伪协议无回显利用黑白盒挖掘业务功能点

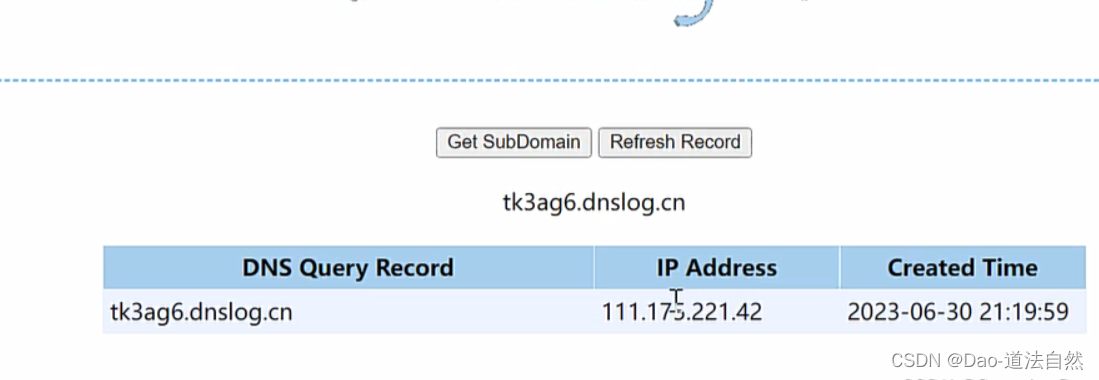

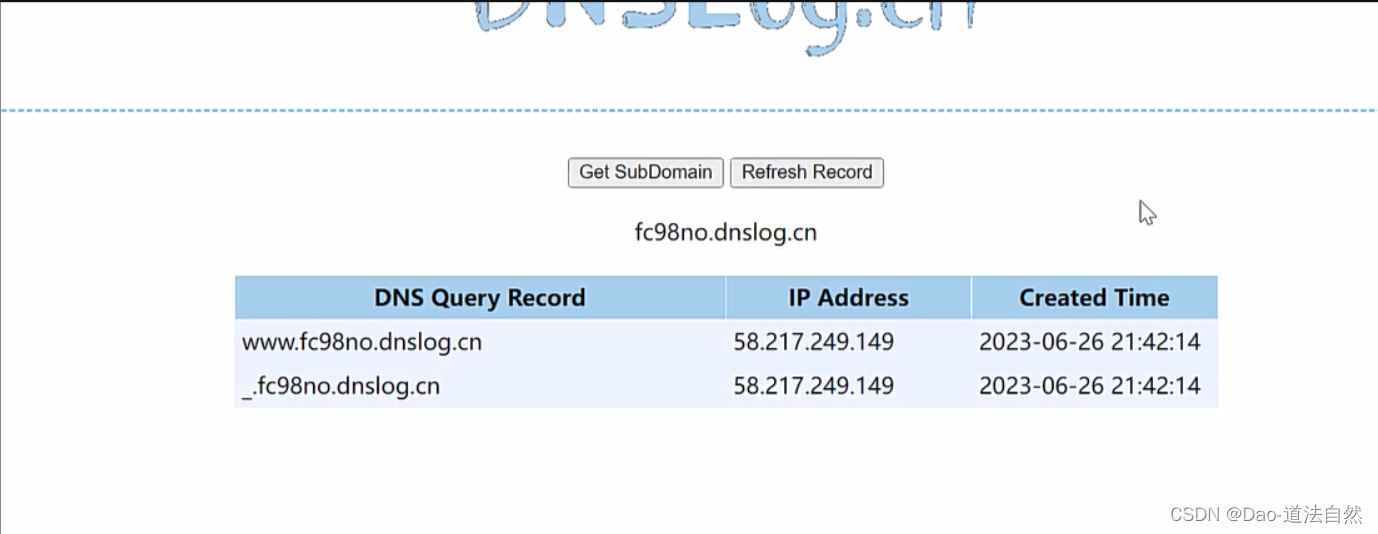

目录 SSRF-原理&挖掘&利用&修复 SSRF无回显解决办法 SSRF漏洞挖掘 SSRF协议利用 http:// (常用) file:/// (常用) dict:// (常用) sftp:// ldap:// tftp:// gopher:// (常用) SSRF绕过方式 SSRF漏洞防御 白盒CTF-绕过&伪协议&审计点 1、无过滤直接获取 2-3、IP地址进制

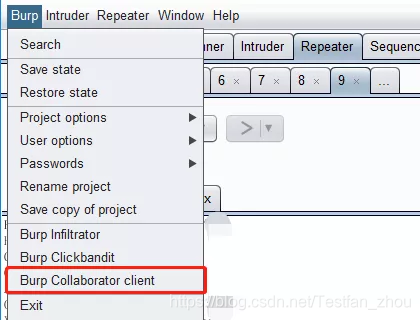

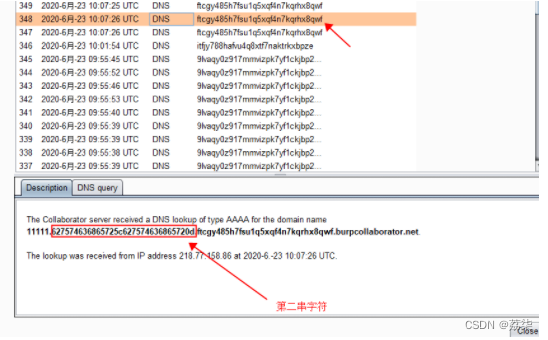

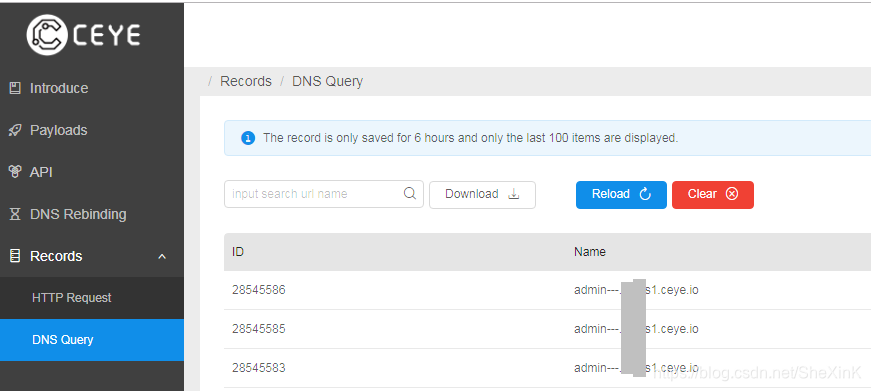

【渗透测试】如何利用burpsuite测试无回显漏洞

前面的文章讲了在windows和linux上的不同的无文件渗透测试的方法,那么这篇文章给大家讲解如何在漏洞没有回显的情况下,利用burpsuite自带插件进行测试的方式。 首先我们稍微提一下有哪些无回显的漏洞,一般有盲注(SQL注入的一种)、盲XXE(XML外部实体注入的一种)、命令执行、一些特殊的框架漏洞/没有回显的SSRF漏洞等,这些漏洞在正常测试时都没有回显,所以为了更为直观的测试,我们需

day41WEB 攻防-通用漏洞XMLXXE无回显DTD 实体伪协议代码审计

本章知识点: 1 、 XML&XXE- 原理 & 发现 & 利用 & 修复等 2 、 XML&XXE- 黑盒模式下的发现与利用 3 、 XML&XXE- 白盒模式下的审计与利用 4 、 XML&XXE- 无回显 & 伪协议 & 产生层面 配套资源(百度网盘) 链接:https://pan.baidu.com/s/1TrPpubuF

41、WEB攻防——通用漏洞XMLXXE无回显DTD实体伪协议代码审计

文章目录 XXE原理&探针&利用XXE读取文件XXE带外测试XXE实体引用XXE挖掘XXE修复 参考资料:CTF XXE XXE原理&探针&利用 XXE用到的重点知识是XML,XML被设计为传输和存储数据,XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具。XXE(X

sql注入,布尔盲注和时间盲注,无回显

布尔盲注 通过order by分组可以看到,如果正确会i显示you are in,错误则无任何提示,由此可以判断出,目前只显示对错,此外前端不会显示任何数据 也就是说,目前结果只有两种,在这种只有两种变量的情况下,只有布尔类型是两种类型,也就是这块我们就要使用布尔盲注去猜了 ?id=1' and ascii(substr(database()),1,1)>100--+ 这行代码的

带外攻击(OOB)RCE无回显思路总结详解

基本概念 1.带内攻击 向服务器提交一个payload,而服务器响应给我们相关的response信息,大家都叫他带内攻击,这些理论的东西,我们简单理解就好,这里我们就理解成单挑通信的通道为带内攻击,也就是整个测试过程或者说是交互过程,中间没有其外部的服务器参与,只有自己和目标服务器,那么就叫带内。 2.带外数据 传输层协议使用带外数据(out-of-band,OOB)来发送一些重要的数据,

利用DNSLOG注入突破无回显盲注

利用DNSLOG注入突破无回显盲注 1、 SQL注入介绍2、 盲注PHP代码3、 DNSLOG注入测试4、 代码漏洞修复 1、 SQL注入介绍 SQL注入介绍:SQL注入介绍 注入产生原因:web应用程序对用户输入数据的合法性没有判断或过滤不严,导致恶意payload直接带入SQL语句执行,从而执行payload中非法操作! 2、 盲注PHP代码 新建PHP文

[GXYCTF2019]禁止套娃 无回显 RCE 过滤__FILE__ dirname等

扫除git 通过githack 获取index.php <?phpinclude "flag.php";echo "flag在哪里呢?<br>";if(isset($_GET['exp'])){if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {if(';' === preg_re

![[GXYCTF2019]禁止套娃 无回显 RCE 过滤__FILE__ dirname等](https://img-blog.csdnimg.cn/dd03457a238e4220bb64d03848383733.png)