安洵专题

[安洵杯 2019]crackMe

直接就退出程序了 找到关键函数了,好像用到了 hook 还有一个 嘿嘿,看着就是像 base64 只是 补‘=’改成了‘ ! ’ 交叉引用啊,翻到一个应该是最后比较函数 1UTAOIkpyOSWGv/mOYFY4R!! 那一坨对 a1数组的操作没看懂 先总结一下就是 有一个大小写转换,类base64,两两交换位置,1,2,3 先解码得到乱码,估计就是后面两个

进制转换md5绕过 [安洵杯 2019]easy_web1

打开题目 在查看url的时候得到了一串类似编码的东西,源码那里也是一堆base64,但是转换成图片就是网页上我们看见的那个表情包 ?img=TXpVek5UTTFNbVUzTURabE5qYz0&cmd= 我们可以先试把前面的img那串解码了 解码的时候发现长度不够,那我们就补充一个=上去 解码得到 再次解码 base64解码两次后,得到3535352e70

命令绕过 [安洵杯 2019]easy_web1

打开题目 打开题目在URL处看到cmd=,本能的直接用系统命令ls 发现被过滤了。又注意到img=TXpVek5UTTFNbVUzTURabE5qYz0似乎是一串base64 拿去base64解码 再hex解码一次得到555.png 再将其hex加密 base64加密 反向推出index.php的payload:?img=TmprMlJUWTBOalUzT0RKR

2023安洵杯-秦岭防御军wp

reverse 感觉有点点简单## import base64def ba64_decode(str1_1):mapp = "4KBbSzwWClkZ2gsr1qA+Qu0FtxOm6/iVcJHPY9GNp7EaRoDf8UvIjnL5MydTX3eh"data_1 = [0] * 4flag_1 = [0] * 3for i in range(32, 127):for y in r

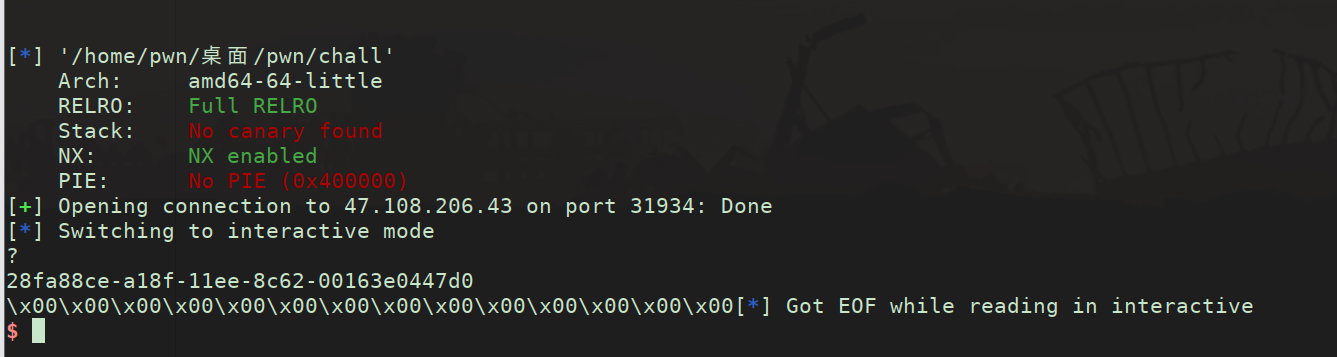

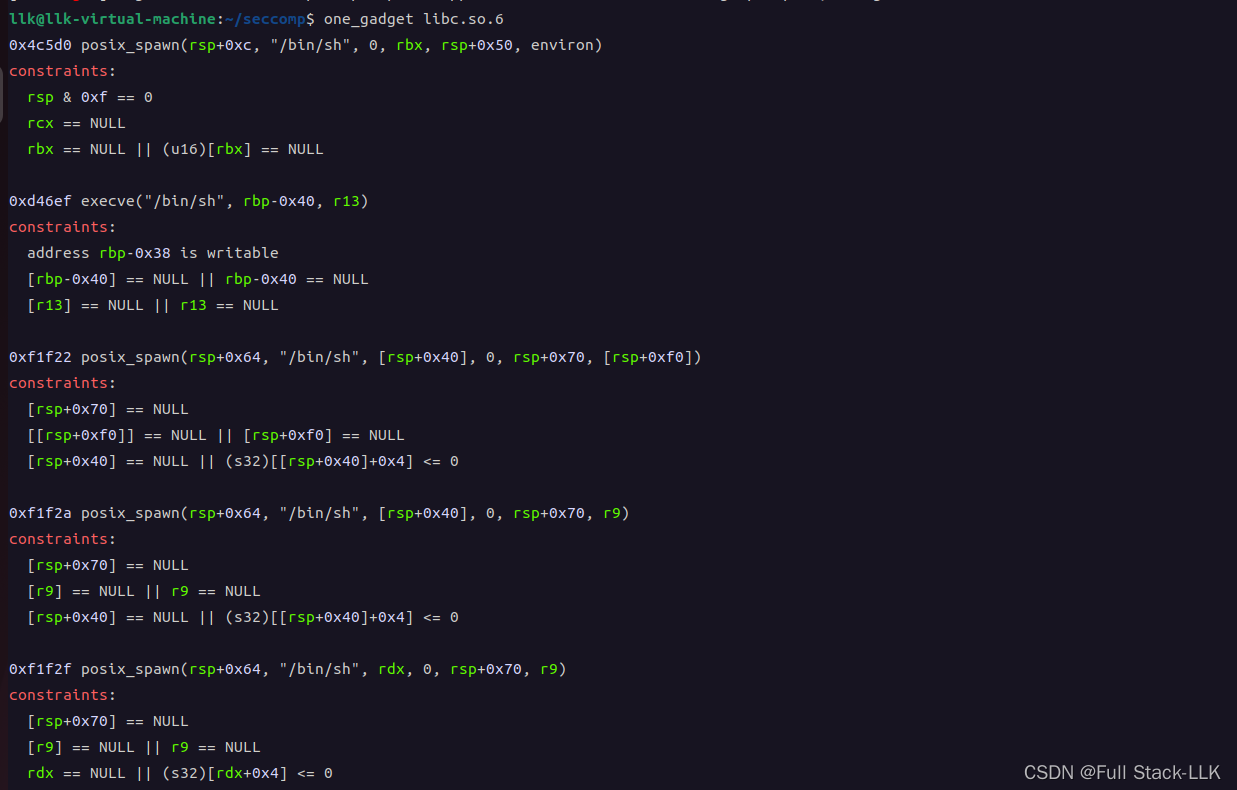

2023 安洵杯-PWN-【seccomp】

文章目录 检查设置注意事项 源码main函数sub_40143E(a1,a2,a3)sub_40119E()沙箱规则sub_40136E() 思路注意exp无chmod版本有chmod版本 检查 设置 在当前文件夹下或者其他地方建个flag文件,内容自己随意定😄 注意事项 记得将动态链接器和动态库的文件也设置为777的权限,不然无法执行成功文件 非常感谢cha

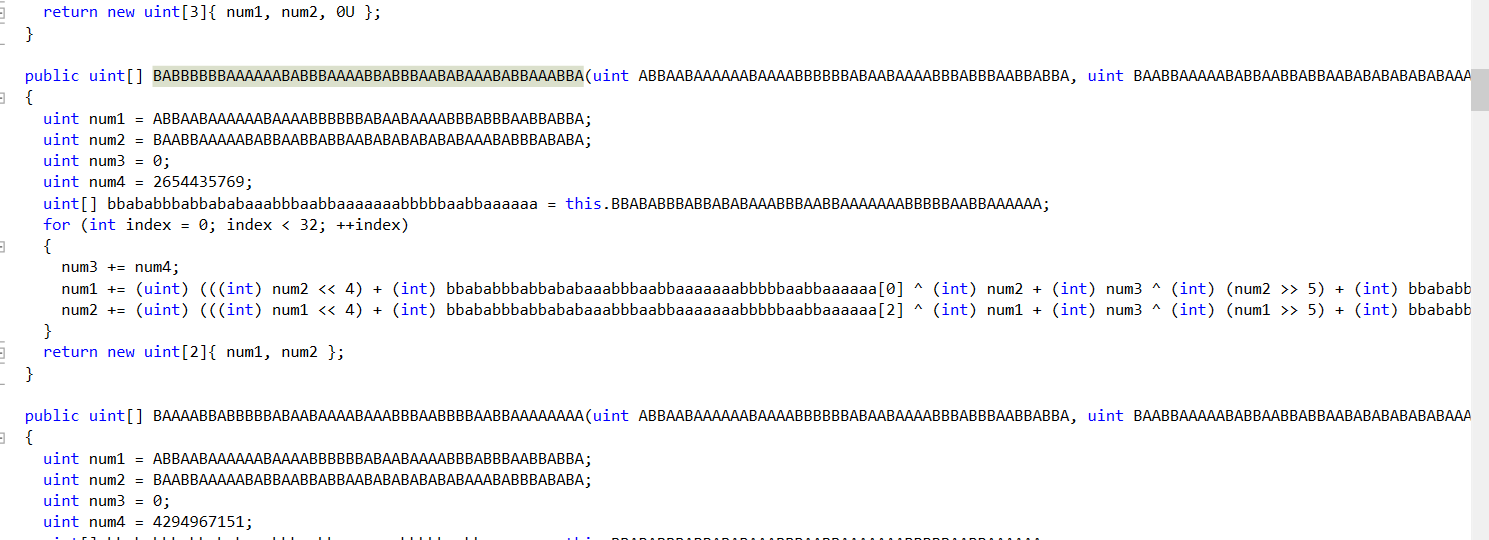

第六届安洵杯网络安全挑战赛——牢大想你了

队友打穿了,就出了一个re第五题 找到Assembly-CSharp.dll,用dotpeek进行反编译,GameManager中定位关键代码直接找到了tea的密文密钥 此处是加密函数 public uint[] BABBBBBBAAAAAABABBBAAAABBABBBAABABAAABABBAAABBA(uint ABBAABAAAAAABAAAABBBBBBA

2023安洵杯-秦岭防御军wp

reverse 感觉有点点简单## import base64def ba64_decode(str1_1):mapp = "4KBbSzwWClkZ2gsr1qA+Qu0FtxOm6/iVcJHPY9GNp7EaRoDf8UvIjnL5MydTX3eh"data_1 = [0] * 4flag_1 = [0] * 3for i in range(32, 127):for y in r

[安洵杯 2019]game [SUCTF2018]babyre

无脑挂点wp,大概率只有简单描述和脚本 [安洵杯 2019]game llvm,deflat去混淆,然后就是个数独的填写,前面有一堆简单置换,直接逆写 s = [0x01, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x05, 0x00,0x00, 0x00, 0x03, 0x00, 0x00, 0x00, 0x02, 0x00, 0x00,

buuctf_练[安洵杯 2019]easy_web

[安洵杯 2019]easy_web 文章目录 [安洵杯 2019]easy_web掌握知识解题思路代码分析正式解题 关键paylaod 掌握知识 url地址和源代码的信息捕捉;图片和base64之间转换;base64和十六进制编码的了解;代码审计,绕过正则匹配对关键字的过滤;MD5碰撞,md5参数强转类型的强等于绕过 解题思路 打开题目地址,发现网页信息,狠狠

![[安洵杯 2019]crackMe](https://img-blog.csdnimg.cn/direct/cf4f7dadc825403bbedd2d7c207c746f.png)

![进制转换md5绕过 [安洵杯 2019]easy_web1](https://img-blog.csdnimg.cn/direct/b33206e454dd4a6c8f26ca80526a4385.png)

![命令绕过 [安洵杯 2019]easy_web1](https://img-blog.csdnimg.cn/direct/73bd6be290d541deba1da806d64c7642.png)

![[安洵杯 2019]game [SUCTF2018]babyre](/front/images/it_default.jpg)

![buuctf_练[安洵杯 2019]easy_web](https://img-blog.csdnimg.cn/img_convert/1201043fd1fb9dc76c4791209cdfeb59.png)