坚固专题

麒麟安全加固工具,为系统打造坚固“金钟罩”!

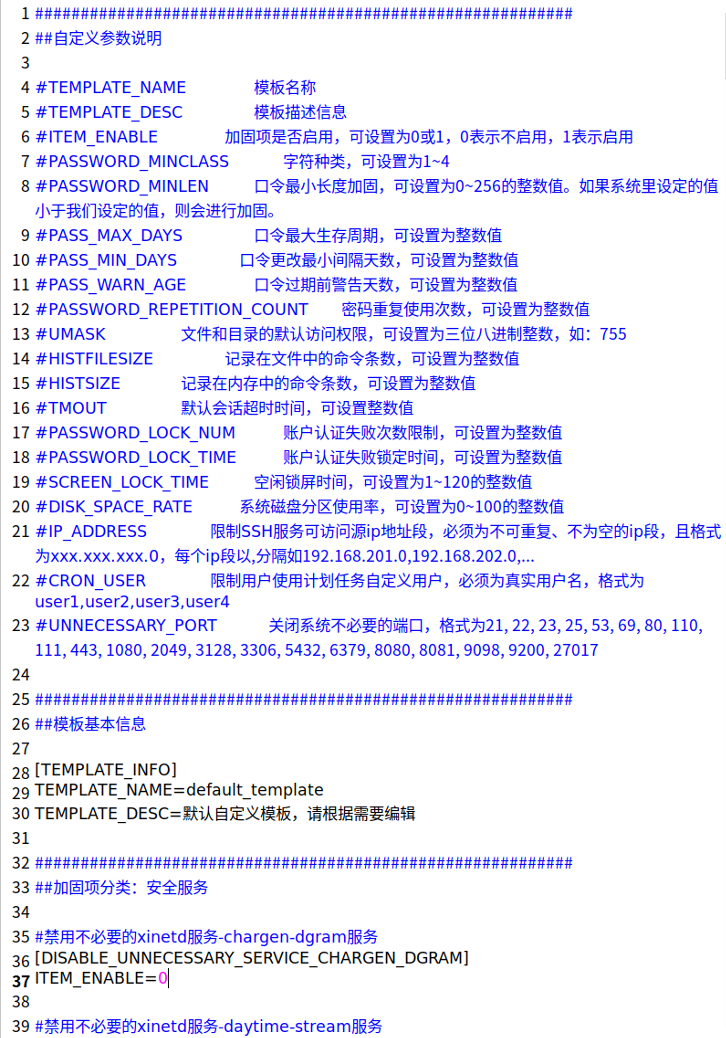

当今数字化时代,系统安全的重要性不言而喻。为应对网络安全风险、满足用户高等级安全诉求,麒麟软件打造了满足用户高等级安全诉求的 “麒麟安全加固工具”,实现服务器操作系统安全配置的规范化、标准化、制度化,为系统安全打造坚固“金钟罩”! 什么是“操作系统安全等级”? 操作系统安全技术要求的五个等级,分别是用户自主保护级、系统审计保护级、安全标记保护级、结构化保护级和访问验证保护级。等保四级即结构

医院建筑的电气设计——保障医疗质量与安全的坚固基石

医疗资源与水平的提升成为了衡量民生福祉的重要标尺。随着一批批新建医院及既有医院的华丽蜕变,从社区医院到综合医院,再到医疗城、医疗集聚区的崛起,不仅彰显了政府对民生健康的深切关怀,也预示着我国医疗体系正迈向智能化、高效化的新时代。 医院建筑的电气设计,正悄然成为保障医疗质量与安全的坚固基石。医院,作为生命与健康的守护者,其内部布满了各式各样的精密医疗设备与电子仪器,这些设备的稳定运行高度依赖于稳定

打造坚固的SSH防护网:端口敲门入门指南

欢迎来到我的博客,代码的世界里,每一行都是一个故事 🎏:你只管努力,剩下的交给时间 🏠 :小破站 打造坚固的SSH防护网:端口敲门入门指南 前言什么是端口敲门端口敲门的优点1. 增强安全性2. 动态防火墙规则3. 隐匿服务4. 改善日志管理5. 灵活性和兼容性6. 低资源消耗7. 防御暴力破解和扫描8. 便于合法用户访问9. 适用于不同类型的服务 端口敲

哈尔滨金融行业安全的坚固基石:等保测评的作用

在信息化与数字化的浪潮下,金融行业面临着前所未有的挑战与机遇。哈尔滨,作为东北地区重要的金融中心,其金融行业的信息安全直接关系到区域经济的稳定与发展。在此背景下,信息安全等级保护测评(简称“等保测评”)成为提升哈尔滨金融行业安全水平的关键策略,以下将详细阐述其重要性与作用。 一、等保测评:合规与安全的双重保障等保测评是依据国家相关法律法规及行业标准,对信息系统进行分级、评估与认证的过程。对于哈尔

第九站:Java黑——安全编码的坚固防线(第②篇)

4. 验证和过滤输入数据示例:使用Apache Commons Lang 对输入数据进行验证和过滤是防止多种安全漏洞的关键步骤,包括但不限于SQL注入和命令注入。Apache Commons Lang库提供了一些实用方法来帮助进行字符串操作和验证。以下是一个简单的示例,展示如何使用它来检查输入是否只包含数字和字母,从而防止不安全的字符输入: 首先,确保你的项目中已经包含了Apache Comm

第九站:Java黑——安全编码的坚固防线

在Java开发中,确保应用程序安全是一项至关重要的任务。以下是几个关于如何在Java中实施安全编码实践的例子,特别关注OWASP Top 10安全威胁中的几个关键点:加密解密、SQL注入防护。 1. 加密解密示例:使用Java Cryptography Architecture (JCA) Java提供了强大的加密支持来保护敏感数据。以下是一个简单的使用javax.crypto包进行AES加密

信息安全运营:构建坚固防线,守护数字未来

随着数字化时代的到来,信息安全成为企业发展中的至关重要的一环。信息安全运营作为保障组织信息系统安全、保护数据资产的关键手段,正逐渐引起企业高层的重视。本文将深入探讨信息安全运营的核心要素、挑战和最佳实践,帮助企业建立起坚实的信息安全防线。 一、信息安全运营的核心要素 1.1 安全策略与规划 信息安全运营的起点在于建立全面的安全策略与规划。企业需要明确信息安全的目标、范围和优先级,制定全面的安

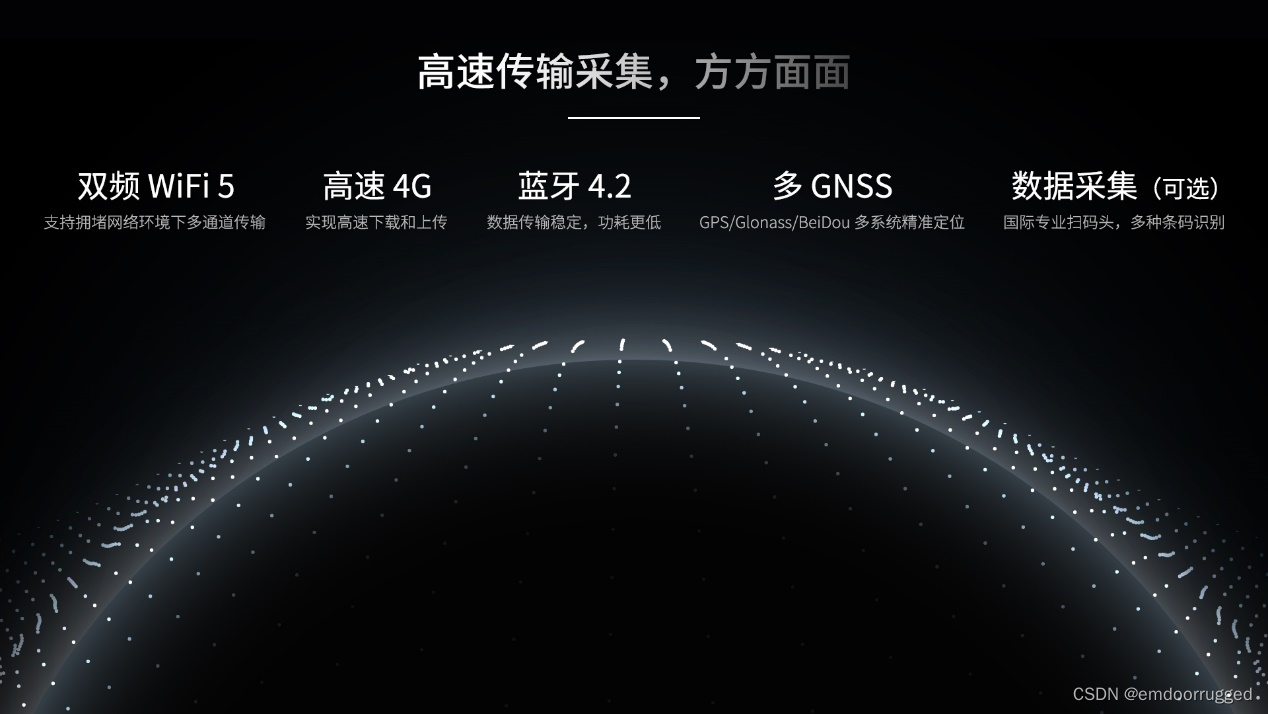

全坚固平板EM-I12U,全新升级后的优质体验

平板终端机在户外勘探、制造业、畜牧业、银行金融行业当中都不是陌生的,能采集各种数据来转换成信息流向企业和行业的各个分支当中,在整个行业发展、社会推动上面都起着关键性作用,而平板终端机的升级也就意味着未来的这些行业发展会进入一个全新阶段当中。 因为有了手持终端机、平板终端机让户外采集大量数据成为了现实,只要将产品探头和识别对准想要采集的数据就能进行识别和采集,在经过智能梳理后显示到屏幕当中让人们一

Kymeta推出u8 MIL混合终端,以坚固灵活的解决方案掀起军事通信变革

Kymeta™ u8 MIL混合终端提供完整的移动通信(COTM)和移动网络(NOTM)连接解决方案。 华盛顿州雷德蒙德--(美国商业资讯)--致力于实现全球移动连接的通信公司Kymeta (www.kymetacorp.com)今天宣布推出Kymeta™ u8 MIL混合终端,为军事用户提供隐蔽、灵活、更坚固的移动通信(COTM)和移动网络(NOTM)连接解决方案。新终端加入到Kymeta

强度(极限强度、屈服强度)、韧性材料与脆性材料(韧性材料与脆性材料的强度、为什么脆性材料在压缩时比在拉伸时更坚固?)、材料的延展性、韧性、弹性

1.强度 强度(Strength)是材料可以承受的应力的量度,通常使用极限强度(Ultimate strength)和屈服强度(Yield strength)来定义材料的强度-极限。 材料的极限抗拉强度定义为在拉伸试验过程中达到的最大应力。 屈服强度定义为材料开始塑性变形时的应力(对材料施加超过其屈服强度的应力将导致在去除载荷后发生永久变形)。 下图为拉伸实验中的应力应变曲线: 如果施加的载荷