嗅探器专题

理解什么是DSR,嗅探器视角下的IP和MAC地址识别(C/C++代码实现)

网络嗅探器是监控和分析网络流量的一种工具,它能够捕获数据包并提取出关键的信息,比如IP地址和MAC地址。 网络嗅探器工作原理基于网卡的工作模式。正常情况下,网卡只处理发送给它的数据包,忽略其他数据。但是,如果将网卡设置为“混杂模式”,那么它可以接收到网络上所有的数据包,而不仅仅是发给它的数据包。网络嗅探器就是利用了这一特性来捕获网络上的数据交换。 数据包是网络通信的基本单位,包含了传输数据和控

网络嗅探器 JunkieTheSniffer

JunkieTheSniffer 是一款实时的数据包嗅探器和分析器,其模块化的设计来完成多种不同的任务。 JunkieTheSniffer 非常适用于帮助网络管理员和分析员。junkie的功能结合于tcpdump和Wireshark,不同于tcpdump的是能够任何深度协议的解析,不同于Wireshark的彻底地网络流量分析。此外,其设计包括扩展性和速度,它有一个插件系统和高级的扩展语言,简化了

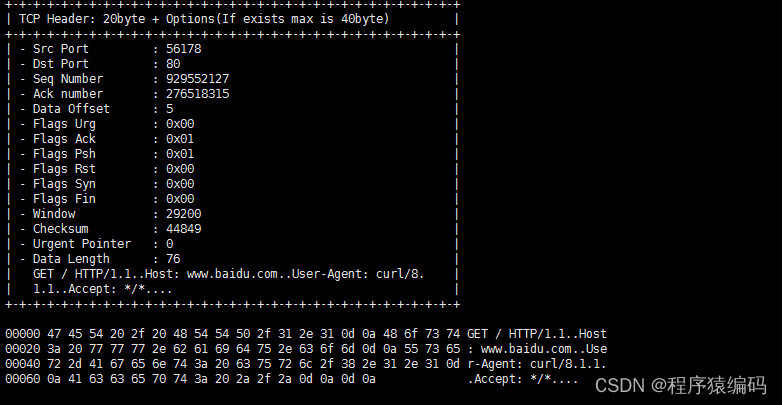

SOCK_RAW 写一个简单的网络嗅探器

之前有一篇写UDP反射放大攻击的 为什么IP头和UDP头可以伪造,看下面的TCP自己想一想就知道了 一般情况下我们使用的都是封装好的TCP或UDP协议。但事实上我们可以自己封装和解析。 注意:SOCK_RAW 程序必须有管理员权限 简单实现代码 /*通常的套接字只能响应与自己MAC地址相匹配的或是以广播行事发出的数据帧。对于其他形式的数据帧网路接口采取的动作是直接丢弃。为了使网卡接收

python渗透测试入门——流量嗅探器

1.代码及代码讲解。 代码编写工具:VsCode (1)socket嗅探器 首先第一个脚本是最简单的原始socket嗅探器,它只会读一个数据包,然后直接退出: import socketimport os#host to listen onHOST = ''#这里输入自己的IP地址def main():#create raw socket, bin to public interfa

TrafficWatch 数据包嗅探器工具

TrafficWatch 是一种数据包嗅探器工具,允许您监视和分析 PCAP 文件中的网络流量。它提供了对各种网络协议的深入了解,并可以帮助进行网络故障排除、安全分析等。 针对 ARP、ICMP、TCP、UDP、DNS、DHCP、HTTP、SNMP、LLMNR 和 NetBIOS 的特定于协议的数据包分析。 ● 基于协议、源IP、目标IP、源端口、目标端口等的数据包过滤。 ● 捕获的数据

sniff网络嗅探器原理

该文章部分内容参考自:http://topic.csdn.net/t/20011113/19/369064.html 和 MSDN。 [简介]SNIFF,就是嗅探器,窃听器,它工作在网络的底层,在网络上监听数据包来获取敏感信息。从原理上来说,在一个实际的系统中,数据的收发是由网卡来完成的,网卡接收到传输来的数据,网卡内的单片程序接收数据帧的目的MAC地址,根据计算机上的网卡驱动程序设置的