之域专题

内网安全之域内密码喷洒

域内密码喷洒一般和域内用户名枚举一起使用,可以在无域内凭据的情况下,通过枚举出域内存在的用户名,进而对域内存在的用户名进行密码喷洒,以此来获得域内有效凭据。 在Kerberos协议认证的AS-REQ阶段,请求包cname对应的值是用户名,当用户名存在,密码正确和密码错误时,AS-REP的返回包不一样。这种针对所有用户的自动密码猜测通常是为了避免账户被锁定,因为如果目标域设置了用户锁定策略的话,针对

内网安全之域内用户名枚举

域内用户名枚举可以在无域内有效凭据的情况下,枚举出域内存在的用户名,进而对域内存在的用户名进行密码喷洒攻击,以此来过的域内有效凭据 在Kerberos协议认证的AS-REQ阶段,请求包cname对应的值是用户名,当用户名存在、用户存在但禁用、用户不存在时,AS-REP返回包状态不同。所以可以利用这点,对目标域进行域用户枚举。 AS-REPKerberos错误信息回复包状态用户存在KDC_ERR_

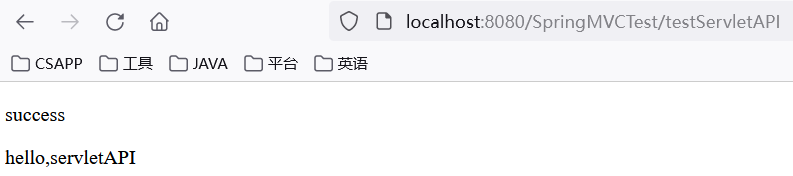

SpringMVC 学习(五)之域对象

目录 1 域对象介绍 2 向 request 域对象共享数据 2.1 通过 ServletAPI (HttpServletRequest) 向 request 域对象共享数据 2.2 通过 ModelAndView 向 request 域对象共享数据 2.3 通过 Model 向 request 域对象共享数据 2.4 通过 map 向 request 域对象共享数据 2.5 通过

某60内网渗透之域管权限维持[金票利用]

内网渗透 文章目录 内网渗透域管权限维持【金票利用】实验目的实验环境实验工具实验原理实验内容域管权限维持【金票利用】实验步骤攻击 域管权限维持【金票利用】 实验目的 让学员通过该系统的练习主要掌握:利用金票来维持域管理员的权限。 实验环境 操作机 Windows 7,域成员机,IP:10.100.3.100 低权限域用户:CORP\zhangsan,密码:P@ss