中危专题

漏洞挖掘 | 记一次edusrc--轻松拿下中危信息泄露

1.前言 也是一次漏洞挖掘的思路分享 上次我们讲过了关于小程序方面的一些小思路,即关于抓包更改id号造成的一个信息泄露,但是在小程序上的信息泄露很难涉及到公民三要素这是一个痛点,今天就来分享一下一次edu挖掘时挖到的一个涉及公民三要素的端口信息泄露的大致思路 2.信息收集 2.1 大范围检索 众所周知,src这一块最为重要的便是信息收集,这边是利用fofa语句对一个虚拟仿真系统的查询(这种

未加密的__VIEWSTATE参数(中危)

警告:本文所涉及内容只可用于交流学习,请勿使用本文提到的内容违反法律,本文和作者不提供任何担保!!! 前言 今天日常测站的时候,AWVS扫到一个“nencrypted __VIEWSTATE parameter(未加密的__VIEWSTATE参数)”,正好看过一个大佬的帖子,手动验证一波(手动滑稽)。 一、漏洞说明 简单理解: 表单提交在遇到服务器返回错误时候,再次填写表单

【中危】用户凭据明文传输

1. 漏洞描述 用户凭据通过未加密的通道传输。当我们在网站上面提交敏感数据到服务器的过程中未进行相关加密处理,导致攻击者通过中间人攻击方式(劫持、嗅探等)【如果加密方式是常见的加密也可以解密的(比如:MD5,RSA 等–另外base64只是一种编码方式并不算是加密!】即可获取到这些未加密的敏感数据。所有经过网关的流量都可以被黑客通过嗅探(ARP欺骗)的方式抓取到。当攻击者获取到这些数据之后,就可

中危漏洞!小程序优惠卷遍历

进入小程序,因为是一个小商城,所以照例先查看收货地址是否存在越权,以及能否未授权访问,但是发现不存在这些问题,所以去查看优惠卷 进入领券中心,点击领取优惠券时抓包 发现数据包,存在敏感参数id 本来是测的能不能并发,直接领取多次,但是发现不可以,所以转变思路,遍历id,查看能否领取所有优惠卷 果不其然,除了已经所有人无法领取的优惠卷外,其他所有优惠卷都可以领

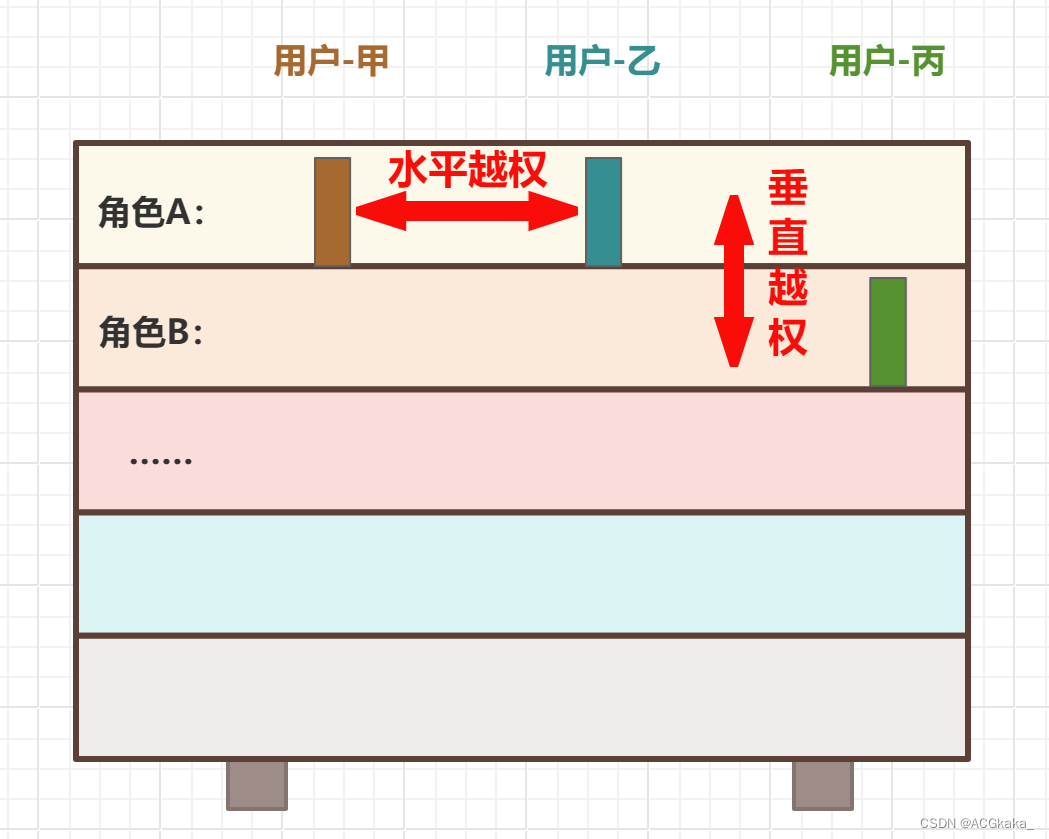

【渗透测试】垂直越权(高危)、水平越权(中危)

目录 一、简介1.1 水平越权(中危)1.2 垂直越权(高危)1.3 方便记忆方法 二、修复方案2.1 水平越权修复2.2 垂直越权修复 一、简介 1.1 水平越权(中危) 漏洞危害: 水平越权 是相同级别(权限)的用户或者同一角色中不同的用户之间,可以越权访问、修改或者删除其他用户信息的非法操作。如果出现此漏洞,可能会造成大批量数据的泄露,严重的甚至会造成用户信息被恶意

记一个src中危-图像大小与请求参数可修改

公众号:掌控安全EDU 分享更多技术文章,欢迎关注一起探讨学习 漏洞描述 服务器生成了一个具有客户端指定尺寸的图像,如果未实施任何限制,则可能导致拒绝服务攻击。 漏洞危害 攻击者不需要在此类攻击中投入资源,但服务器可能会分配所需的像素缓冲区(导致内存不足)和/或执行随图像大小变化的计算(导致占用服务器CPU),可能导致拒绝服务攻击。 发现方法 Burp插件 - Ima