x64dbg专题

x64dbg: 用于Windows的开源二进制调试器

x64dbg是Windows的开源二进制调试器,专为恶意软件分析和可执行文件的逆向工程而设计,无需访问源代码。 它提供了广泛的功能和插件系统,允许您定制和扩展其功能以满足您的需求。 人们喜欢x64dbg的原因可能是它有一个UI,可以轻松地跳转并自动显示过程中发生的事情的上下文。 您可以跟随指针,并且UI显示可能的字符串,标签等的动态注释。 特点: 类似C的表达式解析器D

x64dbg中类似于*.exe+地址偏移

在CE和xdb中,形如*.exe+数字偏移形式的地址被称为模块地址,CE附加到进程后点击查看内存,显示如下图 这种地址学名叫做模块地址,在x64dbg中显示如下图: CE中可以关闭,从而显示绝对的虚拟地址,如下图所示 但是xdbg如何关闭,倒不是很清楚,不过最新版本的xdbg sub后面的就是绝对虚拟地址

使用x64dbg手动脱UPX壳(UPX4.1.0)

UPX4.1.0 本文选用的壳是4.1.0的UPX壳 脱壳 样例文件 将加壳的exe文件拖入x64dbg 打开符号,进入第一个sample.exe 进入后在第一个位置下断点,按下F9运行 继续按下F9 单步运行到此处,发现只有RSP变红,根据ESP定律,进行下面的操作 所谓定律就像墨菲定律,想表达事物规律往往是这样的 ESP定律就是当只有ES

[逆向] x64dbg / od 设置消息断点

背景 很多时候在我们不知道目标程序调用了哪些 api 时,需要使用消息断点粗略的定位关键代码位置。比如在游戏里点击一次鼠标,可以根据这个消息向下跟踪点击完鼠标后游戏执行的逻辑。 方法 一个简单的消息循环是这样的 : while( GetMessage(&msg,NULL,0,0) ) {TranslateMessage(&msg); //将 WM_XXXKE

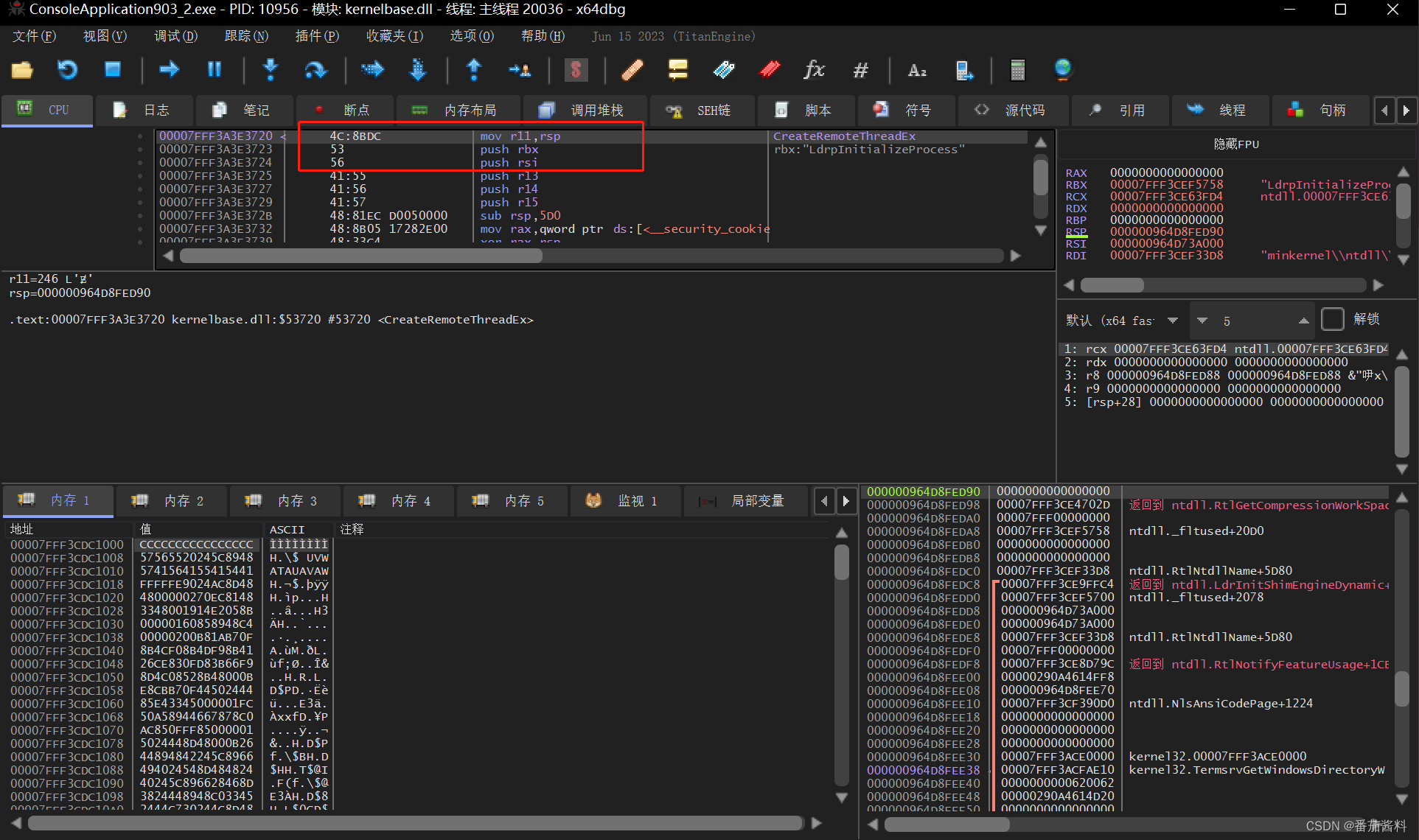

寻找Windows API 原始字节(x64dbg)

首先我们将我们的木马移入x64dbg 第一种方法 通过命令寻找 disasm CreateRemoteThreadEx 第二种方法 将调试器附加到kernelbase.dll后转到符号选项卡,最后,在搜索栏中,我们可以搜索CreateRemoteThreadEx函数并双击它以获取下列:

![[逆向] x64dbg / od 设置消息断点](/front/images/it_default.gif)