wooyun专题

专栏前言-WooYun漏洞库环境搭建

本专栏的漏洞实验项目均使用WooYun漏洞库 WooYun漏洞库下载链接为GitHub - hanc00l/wooyun_public: This repo is archived. Thanks for wooyun! 乌云公开漏洞、知识库爬虫和搜索 crawl and search for wooyun.org public bug(vulnerability) and drops 漏洞信

WooYun-2016-199433 -phpmyadmin-反序列化RCE-getshell

参考资料: Phpmyadmin 脚本/设置.php反序列化漏洞 (WooYun-2016-199433)复现_phpmyadmin scriptssetup.php 反序列化漏洞-CSDN博客 https://blog.csdn.net/haoxue__/article/details/129368455利用pearcmd.php文件包含拿shell(LFI)_pearcmd文件包含-CSD

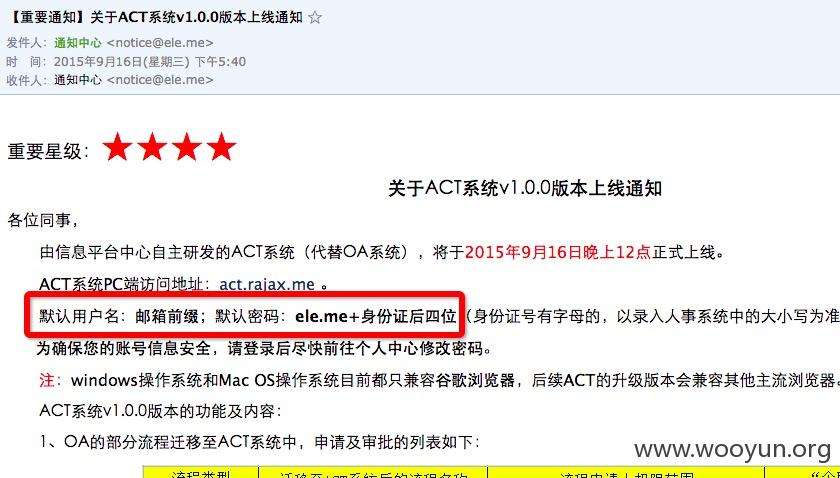

计算机信息安全 血案,食品安全到信息安全之饿了么一根烟头引发的血案(至少涉及9946名内部员工密码和个人信息等) | wooyun-2015-0146967| WooYun.org...

倒序输出,先说重点漏洞: 1.费控系统SQL注入致9946个员工信息泄露,包含密码,成功登陆admin账户。 http://aone.rajax.me:7002/ mask 区域 *****nghong***** *****nghong***** 这种账号太多,这个是低权限,就想弄个高权限的,本来想找上传点传shell, jsp文件是传上去了,但是没有回显路径,心痛。 但是返回一个链接 http

利用docker部署wooyun的web应用

wooyun被关很长时间,幸好网上有多个备份供下载。备份有数G,为html格式。 利用docker部署nginx容器,将wooyun的备份解压到物理机的文件夹内,利用-v实现挂载。 下载的nginx默认的配置文件路径为“/etc/nginx/conf.d/default.conf” /usr/share/nginx/html /var/log/nginx/log/ 利用下述命