webgoat专题

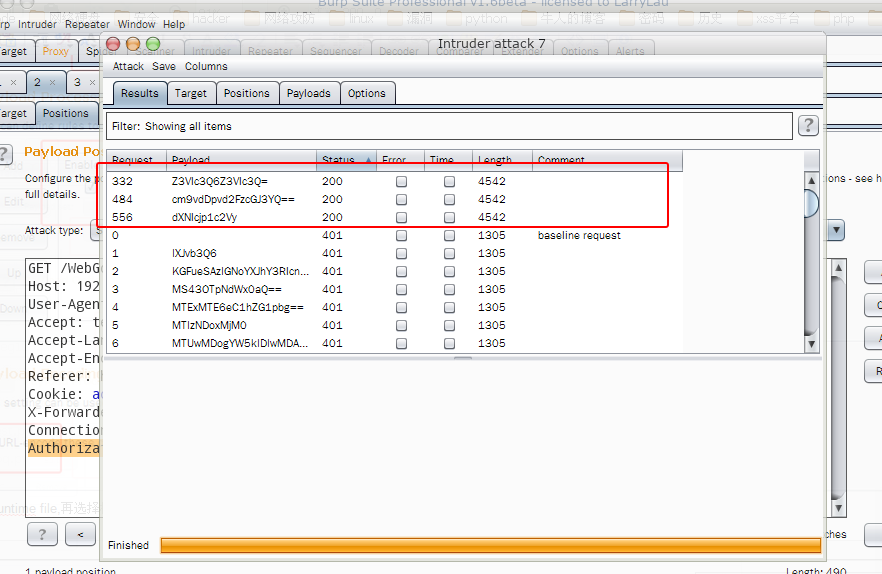

burpsuit暴力破解webgoat的用户验证

1. 在用owaspbwa这个系统的时候,当你要登录webgoat的需要验证,如下: 2. 直接用admin和admin登录,抓包结果如下: 3. send to intruder,然后就来构造相应的字典来攻击了,直接用http://blog.csdn.net/u011500307/article/details/26613013这里收集的一些默认的路由器密码来: 4. 从

WebGoat 指定端口号

文章目录 新版本的 WebGoat旧版本 WebGoat 新版本的 WebGoat 使用 WEBGOAT_PORT 指定 WebGoat 的端口号 使用 WEBWOLF_PORT 指定 WebWolf 的端口号 java -DWEBGOAT_PORT=8081 -jar webgoat-2023.8.jar java -DWEBGOAT_PORT=8081 -DWEBWOLF

WebGoat 8.0 M21失传几关的答案在这里

这篇文章是去年我发在freebuf上的,忘了…这两天上freebuf才发现没有收录到博客里,收录一下吧,反正都是自己的东西。。。 原文:https://www.freebuf.com/vuls/177923.html 最近在研究OWASP WebGoat8.0,鲜鲜实验室有一篇文章特别好,从安装到攻略都有(传送)。但其中有几关这位大佬没有做出答案(但我做出来了),当然我在网上找了一些攻略也没有

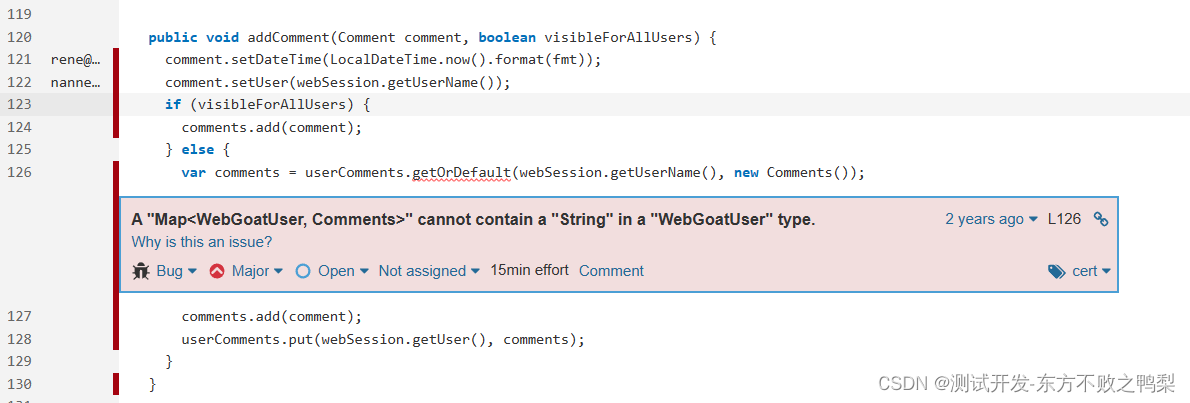

sonar对webgoat进行静态扫描

安装sonar并配置 docker安装sonarqube,sonarQube静态代码扫描 - Joson6350 - 博客园 (cnblogs.com) 对webgoat进行sonar扫描 扫描结果 bugs Change this condition so that it does not always evaluate to "false" 意思是这里的else

使用sonar对webgoat进行静态扫描

安装sonar并配置 docker安装sonarqube,sonarQube静态代码扫描 - Joson6350 - 博客园 (cnblogs.com) 对webgoat进行sonar扫描 扫描结果 bugs Change this condition so that it does not always evaluate to "false" 意思是这里的else

使用sonar对webgoat进行静态扫描

安装sonar并配置 docker安装sonarqube,sonarQube静态代码扫描 - Joson6350 - 博客园 (cnblogs.com) 对webgoat进行sonar扫描 扫描结果 bugs Change this condition so that it does not always evaluate to "false" 意思是这里的else

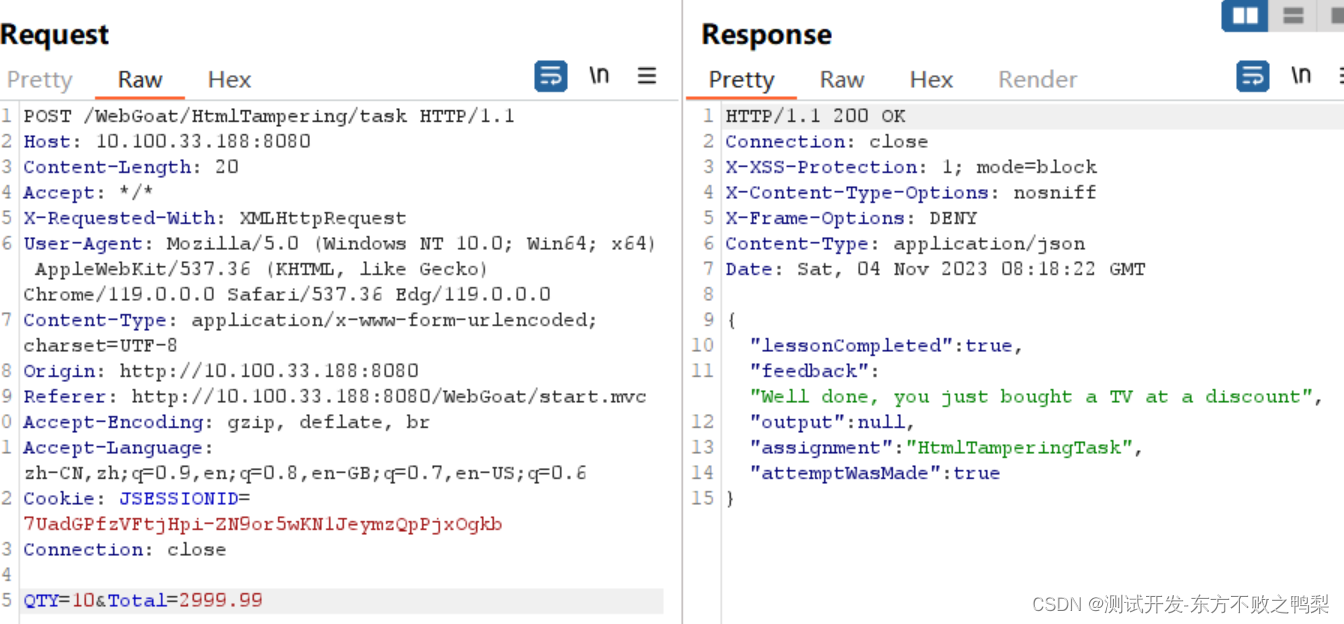

webgoat-client side客户端问题

client side Bypass front-end restrictions 用户对 Web 应用程序的前端有很大程度的控制权。 它们可以更改 HTML 代码,有时也可以更改脚本。这就是为什么 需要特定输入格式的应用也应在服务器端进行验证,而不是只在前端做限制。 0x02 先提交请求,burpsuite拦截后,修改每个字段的值,发送请求即可。 0x03 burp抓包 绕过前端正

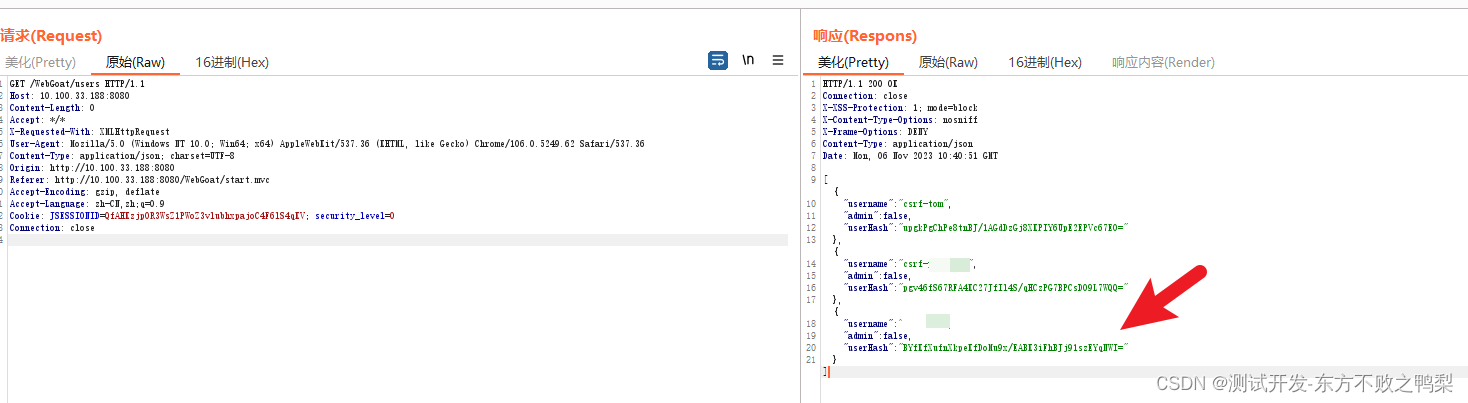

webgoat-Broken Access ControlI 访问控制失效

Insecure Direct Object References 直接对象引用 直接对象引用是指应用程序使用客户端提供的输入来访问数据和对象。 例子 使用 GET 方法的直接对象引用示例可能如下所示 https://some.company.tld/dor?id=12345 https://some.company.tld/images?img=12345 https://some.

webgoat-Security Logging Failures

概念 日志记录对于现代系统非常重要。我们出于各种原因使用它: 应用程序监视和调试。 审计日志记录:例如,记录用户和系统的特定操作。 安全事件监控:例如,向 SIEM 或 SOAR 系统提供信息,该系统将根据这些日志中提供的信息触发。 目标 用户应该对日志记录和日志记录的位置有基本的了解。 用户了解日志欺骗和日志信息泄露的风险。 用户将能够进行简单的日志欺骗攻击。 用户将能够分辨日

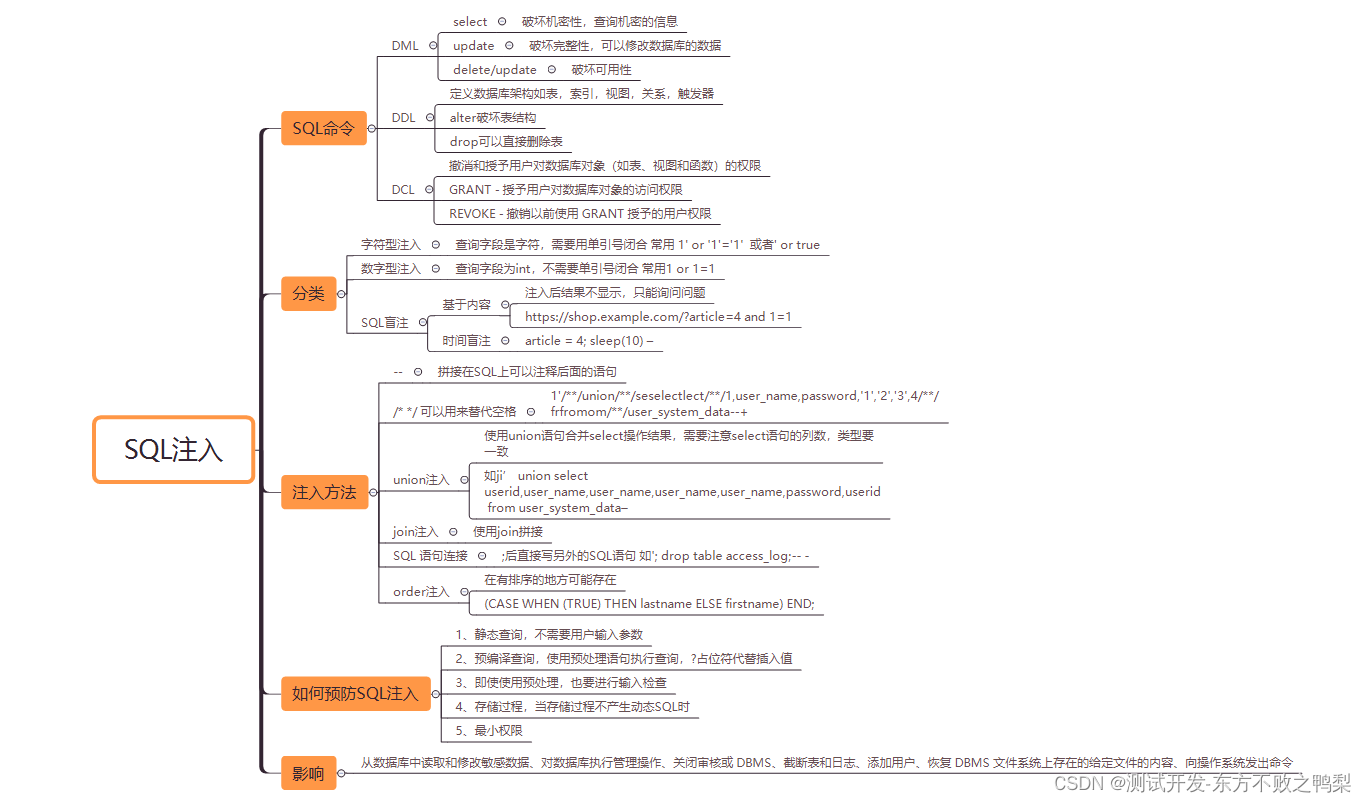

webgoat-(A1)SQL Injection

SQL Injection (intro) SQL 命令主要分为三类: 数据操作语言 (DML)DML 语句可用于请求记录 (SELECT)、添加记录 (INSERT)、删除记录 (DELETE) 和修改现有记录 (UPDATE)。 如果攻击者成功地将 DML 语句“注入”到 SQL 数据库中,则可能会破坏系统的机密性(使用 SELECT 语句)、完整性(使用 UPDATE 语句)和可用性(使用

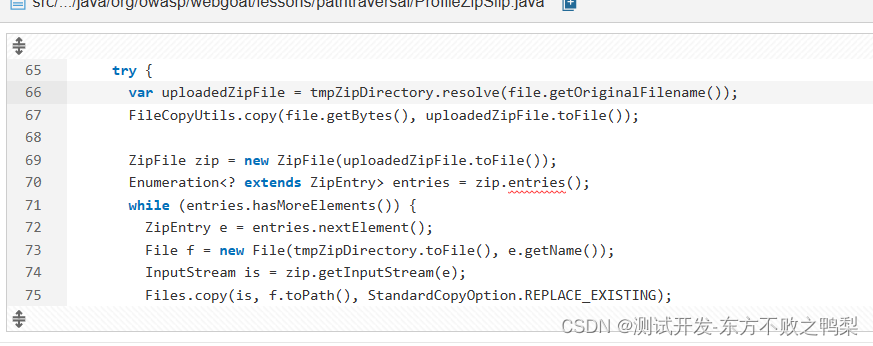

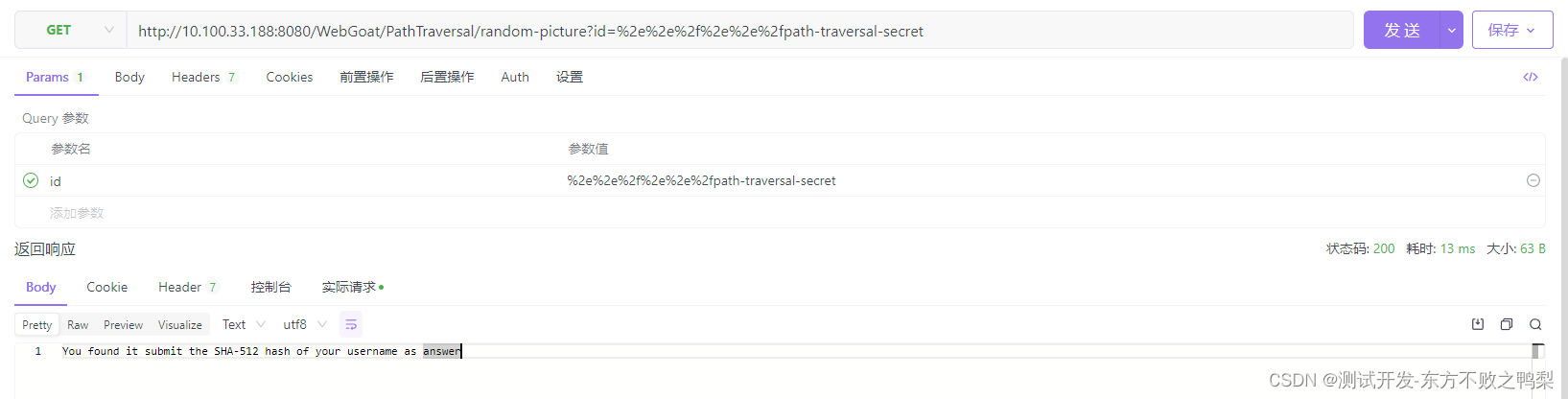

webgoat-Path traversal

Path traversal 路径(目录)遍历是一种漏洞,攻击者能够访问或存储外部的文件和目录 应用程序运行的位置。这可能会导致从其他目录读取文件,如果是文件,则会导致读取文件 上传覆盖关键系统文件。 它是如何工作的? 例如,假设我们有一个应用程序,它托管了一些文件,并且可以在下面请求它们 格式:http://example.com/file=report.pdf 现在,作为攻击者,您当然对其

webgoat靶场攻关

A(5) Broken Access Control Insecure Direct Object References 直接对象引用 直接对象引用是指应用程序使用客户端提供的输入来访问数据和对象。 例子 使用 GET 方法的直接对象引用示例可能如下所示 https://some.company.tld/dor?id=12345 https://some.company.tld/imag

webgoat(A2) Broken Authentication

身份验证绕过 身份验证绕过以多种方式发生,但通常会利用配置或逻辑中的某些缺陷。篡改以达到正确的条件。 隐藏输入 最简单的形式是依赖于网页/DOM 中的隐藏输入。 删除参数 有时,如果攻击者不知道参数的正确值,他们可能会从提交中完全删除该参数,以查看会发生什么情况。 比如需要提交问题通过验证,但是可以从接口处删除问题参数,则可以不提交问题也能通过身份验证。 最近(2016 年)的示例

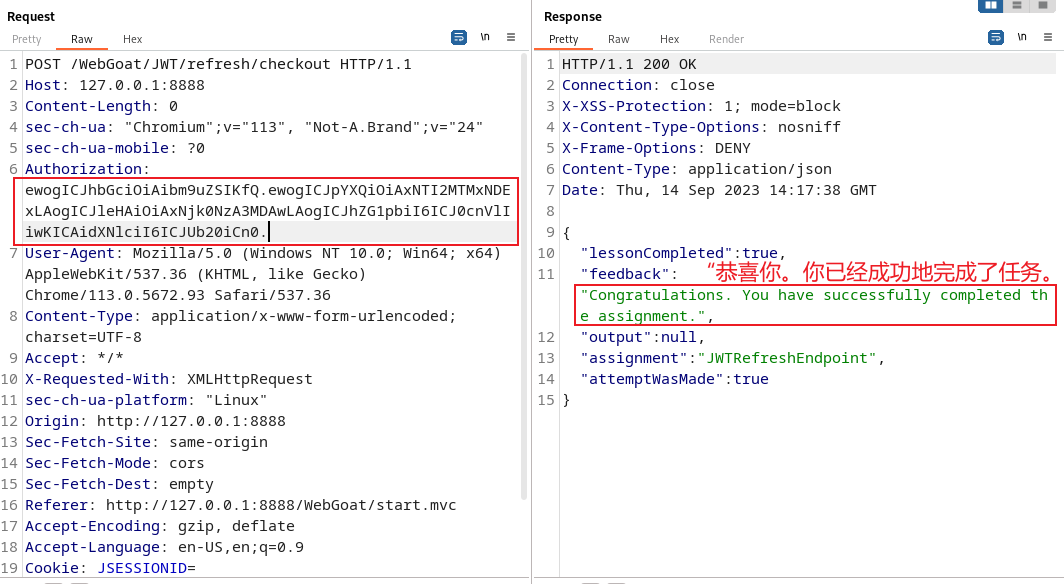

WebGoat 靶场 JWT tokens 四 五 七关通关教程

文章目录 webGoat靶场第 四 关 修改投票数第五关第七关 你购买书,让Tom用户付钱 webGoat靶场 越权漏洞 将webgoat-server-8.1.0.jar复制到kali虚拟机中 sudo java -jar webgoat-server-8.1.0.jar --server.port=8888 解释: java:这是用于执行Java应用程序的J

WebGoat 靶场 JWT tokens 四 五 七关通关教程

文章目录 webGoat靶场第 四 关 修改投票数第五关第七关 你购买书,让Tom用户付钱 webGoat靶场 越权漏洞 将webgoat-server-8.1.0.jar复制到kali虚拟机中 sudo java -jar webgoat-server-8.1.0.jar --server.port=8888 解释: java:这是用于执行Java应用程序的J