web5专题

【CTF Web】CTFShow web5 Writeup(SQL注入+PHP+位运算)

web5 1 阿呆被老板狂骂一通,决定改掉自己大意的毛病,痛下杀手,修补漏洞。 解法 注意到: <!-- flag in id = 1000 --> 拦截很多种字符,连 select 也不给用了。 if(preg_match("/\'|\"|or|\||\-|\\\|\/|\\*|\<|\>|\!|x|hex|\(|\)|\+|select/i",$id)){die(

ctfshow-web5(md5弱比较)

打开题目链接是html和php代码 html没啥有用信息,这里审一下php代码 : 要求使用get方式传入两个参数 v1,v2 ctype_alpha()函数:用于检查给定的字符串是否仅包含字母; is_numeric()函数:检测字符串是否只由数字组成,如果字符串中只包括数字,就返回Ture,否则返回False。 也就是说v1只能是字母,v2只能是数字 并且 md5($v1)==

[CISCN2019 华北赛区 Day1 Web5]CyberPunk 二次报错注入

buu上 做点 首先就是打开环境 开始信息收集 发现源代码中存在?file 提示我们多半是包含 我原本去试了试 ../../etc/passwd 失败了 直接伪协议上吧 php://filter/read=convert.base64-encode/resource=index.phpconfirm.phpsearch.phpchange.phpdelete.php 我们通过伪协

[CISCN2019 华北赛区 Day1 Web5]CyberPunk 二次报错注入

buu上 做点 首先就是打开环境 开始信息收集 发现源代码中存在?file 提示我们多半是包含 我原本去试了试 ../../etc/passwd 失败了 直接伪协议上吧 php://filter/read=convert.base64-encode/resource=index.phpconfirm.phpsearch.phpchange.phpdelete.php 我们通过伪协

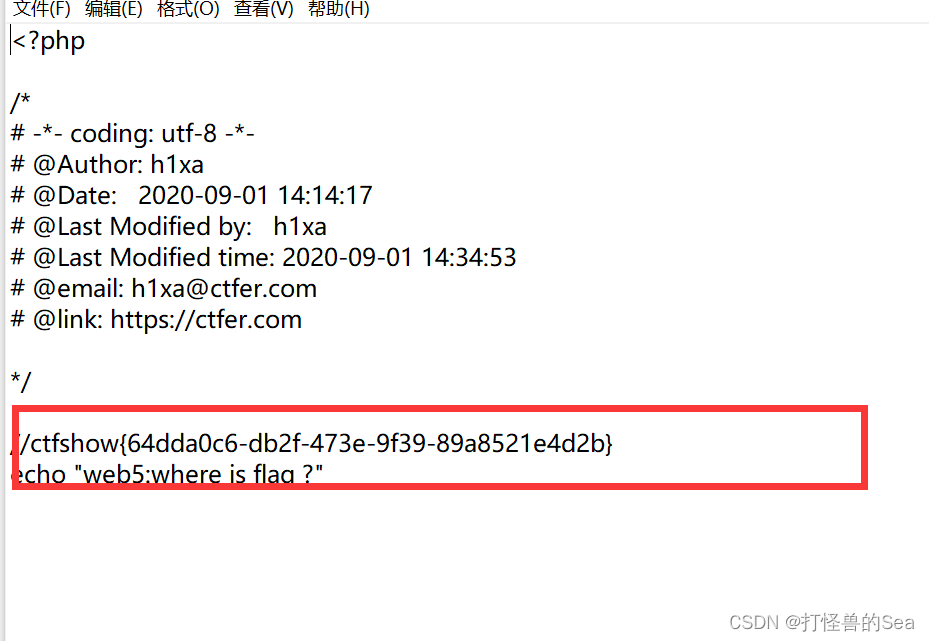

CTF-Web5(phps源码泄露有时候能帮上忙)

知识点: phps文件就是php的源代码文件,通常用于提供给用户(访问者)直接通过Web浏览器查看php代码的内容。 因为用户无法直接通过Web浏览器“看到php文件的内容,所以需要用phps文件代替。用户访问phps文件就能看到对应的php文件的源码。 进入靶场 目录扫描发现index.phps 搜索index.phps 打开下载文件 发现flag就在源码中

![[CISCN2019 华北赛区 Day1 Web5]CyberPunk 二次报错注入](https://img-blog.csdnimg.cn/67c10ddf0c1341bb81864a67617a3346.png)