vulnerabilities专题

The Art of Software Security Assessment: Identifying and Preventing Software Vulnerabilities

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp The Definitive Insiders Guide to Auditing Software Security This is one of the most detailed, sophisti

【THM】Exploit Vulnerabilities(利用漏洞)-

介绍 在这个房间里,我们将讨论一些识别漏洞的方法,并结合我们的研究技能来了解这些漏洞是如何被滥用的。 此外,您还会发现一些公开可用的资源,这些资源是您在执行漏洞研究和利用时的技能和工具的重要补充。然后,您将在房间的最后将所有这些应用到实际挑战中。 自动化与自动化手动漏洞研究 网络安全领域有大量可用于漏洞扫描的工具和服务。从商业(并支付巨额费用)到开源和免费,漏洞扫描器都是快速检查应用程序缺

PortSwigger Business Logic Vulnerabilities

lab1: Excessive trust in client-side controls 给了100块 买价值1337的货 在历史包里发现 尝试直接修改价格 lab2: High-level logic vulnerability 这里把加入购物车时价格可控的点修复了 但是数量可控 我们可以买负数的东西来加钱 但是返回Cart total price cannot

【论文笔记】SoK: Understanding the Prevailing Security Vulnerabilities in TrustZone-assisted TEE Systems

SoK: Understanding the Prevailing Security Vulnerabilities in TrustZone-assisted TEE Systems 题外话 所谓TEE和Arm TrustZoneI. INTRODUCTIONII. BACKGROUND AND MOTIVATIONIII. OVERVIEWⅣ. ARCHITECTURAL ISSUESⅤ

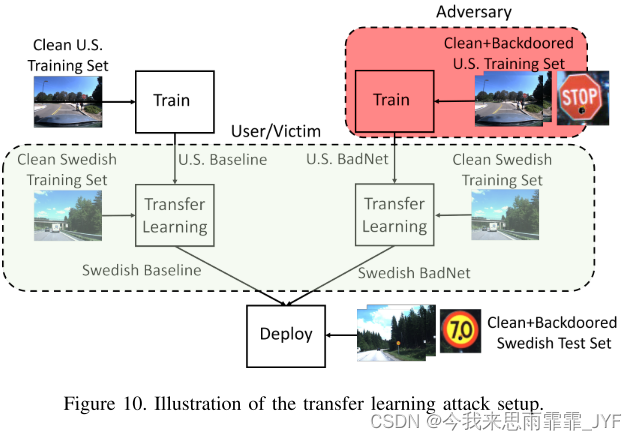

BadNets: Identifying Vulnerabilities in the Machine Learning Model Supply Chain

BadNets: Identifying Vulnerabilities in the Machine Learning Model Supply Chain----《BadNets:识别机器学习模型供应链中的漏洞》 背景: 许多用户将训练过程外包给云计算,或者依赖于经过训练的模型,然后根据特定的任务对模型进行微调。这样做存在一定的安全风险:攻击者创建一个经过恶意训练的网络(后门神经网络,或