unserialize专题

TP框架报错:unserialize(): Error at offset 0 of 39 bytes

错误描述: 代码更新后就报这个错 去网上找没找到对应解决文件 跟着报错信息一直找 发现是缓存文件读取字符串的时候报错了 这是因为我和领外一个同事本地数据库配置不同 导致缓存文件读取失败 问题解决: 删除掉对应的缓存和临时文件就行了 然后把数据库配置统一化

攻防世界---web---Web_php_unserialize

1、题目描述 2、 3、分析代码 class Demo { private $file = 'fl4g.php'; }:定义了一个名为Demo的类,该类有一个私有属性$file,默认值为fl4g.php。 $a = serialize(new Demo);:创建了一个Demo类的实例,并对其进行序列化,然后将序列化后的字符串赋值给变量$a。 $a = str_replace(

Serialize/Unserialize破坏单例

作者: laruence http://www.laruence.com本文地址: http://www.laruence.com/2011/03/18/1909.html 我们经常采用如下方式定义单例 class Singleton { private static $instance = NULL; /** 不容许直接调用构造函数 */ private function __cons

GEM5错误fatal: Can't unserialize 'system.cpu:_pid'

如果gem5是从断点中开始,又创建新断点。 然后要从新断点开始,恢复这个checkpoint,会报这样的错误: fatal: Can’t unserialize ‘system.cpu:_pid’ 这是因为,定义fast-forward后,保存检查点时cpu状态已经切换到switch_cpus,因此保存的SimObject对象的字段都是system.switch_cpus。。。(可打开checkp

NSS [SWPUCTF 2022 新生赛]ez_ez_unserialize

NSS [SWPUCTF 2022 新生赛]ez_ez_unserialize 开题,直接给了题目源码。 简单看了一下,题目告诉我们flag在哪,而且类中有高亮文件方法。怎么拿flag已经很明显了。关键点在于__weakup()魔术方法固定死了我们高亮的文件。所以这题只需要绕过__weakup()。 PHP版本是5.5.38 我们可以使用使对象的属性数量不一致凡凡来绕过 CVE

【web | CTF】攻防世界 Web_php_unserialize

天命:这条反序列化题目也是比较特别,里面的漏洞知识点,在现在的php都被修复了 天命:而且这次反序列化的字符串数量跟其他题目不一样 <?php class Demo { // 初始化给变量内容,也就是当前文件,高亮显示出来private $file = 'index.php';// 初始化触发函数:把我们输入的东西放入属性变量里,就是我们反序列化的时候输入的东西public funct

[SWPUCTF 2021 新生赛]ez_unserialize

根据下面的user_agent和Disallow可以判断这个是在robots.txt 我们看的出来这是一个反序列化需要我们admin=admin passwd=ctf construct 构造方法,当一个对象被创建时调用此方法,不过unserialize()时却不会被调用 destruct 析构方法,PHP将在对象被销毁前(即从内存中清除前)调用这个方法 但是我们看到它下面已经给我们一个p的get

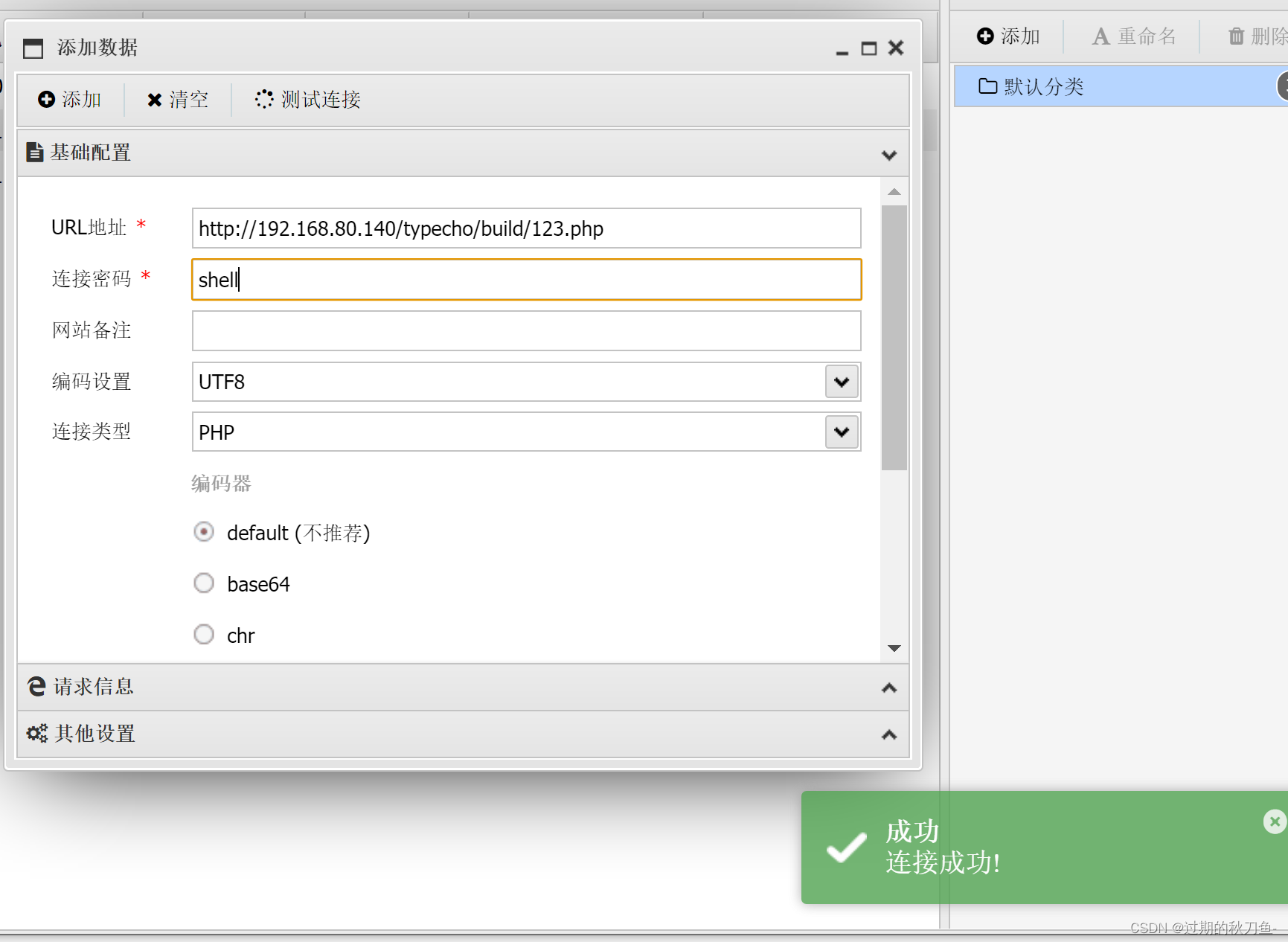

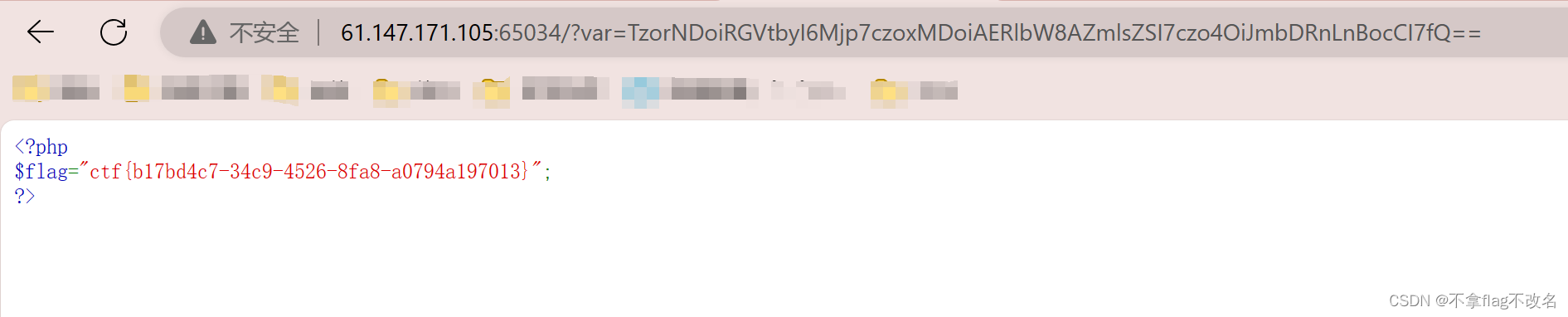

【漏洞复现】typecho_v1.0-14.10.10_unserialize

感谢互联网提供分享知识与智慧,在法治的社会里,请遵守有关法律法规 文章目录 漏洞利用GetShell 下载链接:https://pan.baidu.com/s/1z0w7ret-uXHMuOZpGYDVlw 提取码:lt7a 首页 漏洞点:/install.php?finish= 漏洞利用 漏洞利用脚本 phpinfo()信息 <?php//typ

序列化(serialize)和反序列化(unserialize)以及__sleep()函数和__wakeup()函数

序列化数据就是将数据转化成一个基于文本的格式,以便存储。 __sleep()在序列化前决定哪些属性进行序列化,__wakeup()在反序列化时填充任何没有存储的。 __sleep在一个对象序列化前调用,它不接收任何参数,但会返回数组,这里可以放置需要序列化的属性, 比如下面的例子: class Customer { private $name; private $cred

![NSS [SWPUCTF 2022 新生赛]ez_ez_unserialize](https://img-blog.csdnimg.cn/img_convert/2483fb085d8401a8346df38b90ae5c16.png)

![[SWPUCTF 2021 新生赛]ez_unserialize](https://img-blog.csdnimg.cn/direct/1a91360fbde84a23bcc211f73abae60a.png)