tls1.2专题

CDN工程师:还没用上TLS1.2? 那就直接升级到TLS1.3吧!

那些在支持TLS 1.2方面一直拖延的企业现在可能有了一个继续拖延的借口:TLS (传输层安全)加密协议的1.3版本将在今年晚些时候最终制定完成,该版本的前期部署已经在进行中。 TLS是SSL的继承者,它被用于与web或邮件服务器磋商安全连接,在流动中对数据进行加密。 经过了6年的制作过程,TLS 1.2增加了新的、更强大的加密选项——但为了实现向下兼容也保留了所有旧的、较弱的加密方式。

IIS服务器启用TLS1.1/TLS1.2的办法

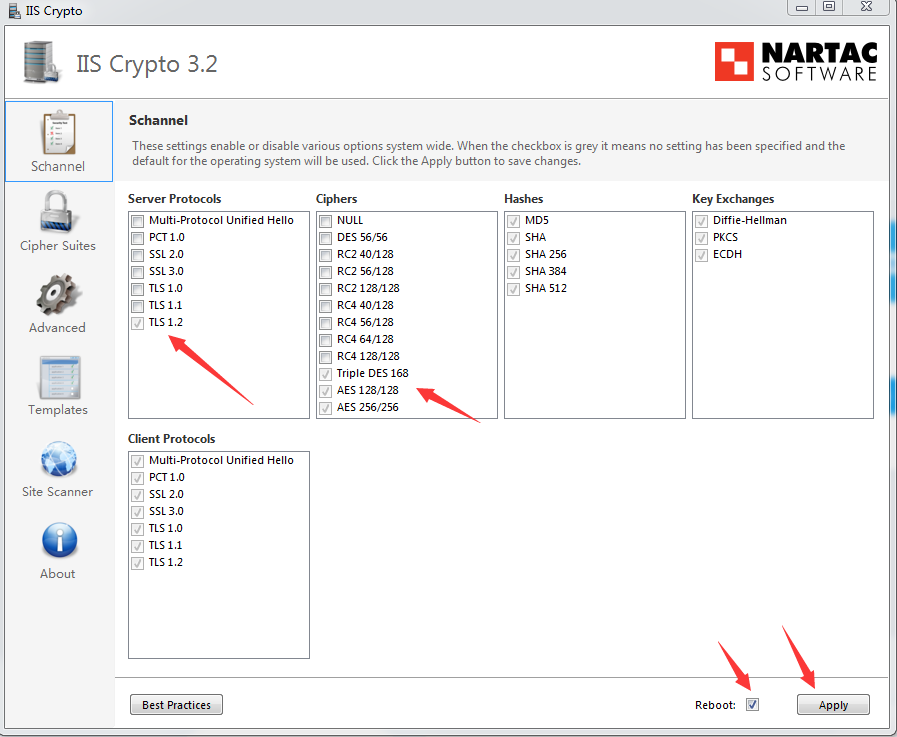

最近我的阿里云 ESC服务器 的SSL证书到期了。 重新部署后,发现浏览器打开时地址栏左边 提示不安全的连接。 研究半天后,得出的结论是 我的服务器IIS版本比较老,采用的还是TLS1.0加密方式,浏览器认为是"脆弱的加密",解决办法是: 1、通过安装IIS Crypto工具来解决,安装方法如下: 下载IIS Crypto工具。 下载地址:https://pan.baidu.com/s/1

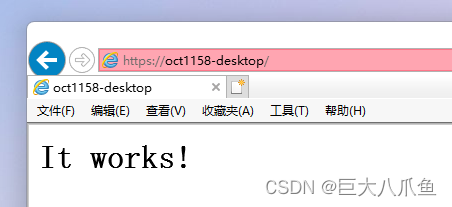

ubuntu10.04 apache2.2开启tls1.2的支持,使现代的edge和firefox浏览器能正常访问https

最近发现自己ubuntu10.04服务器上的apache https无法通过win11上的edge和firefox浏览器访问,但xp下的ie6和ie8没有问题。 firefox的错误提示为“此网站可能不支持TLS 1.2协议,而这是Firefox支持的最低版本”。 经过检查发现: IE6访问https所需的版本是SSLv3。 IE8访问https所需的版本是TLS1.0。 但win11上的edge

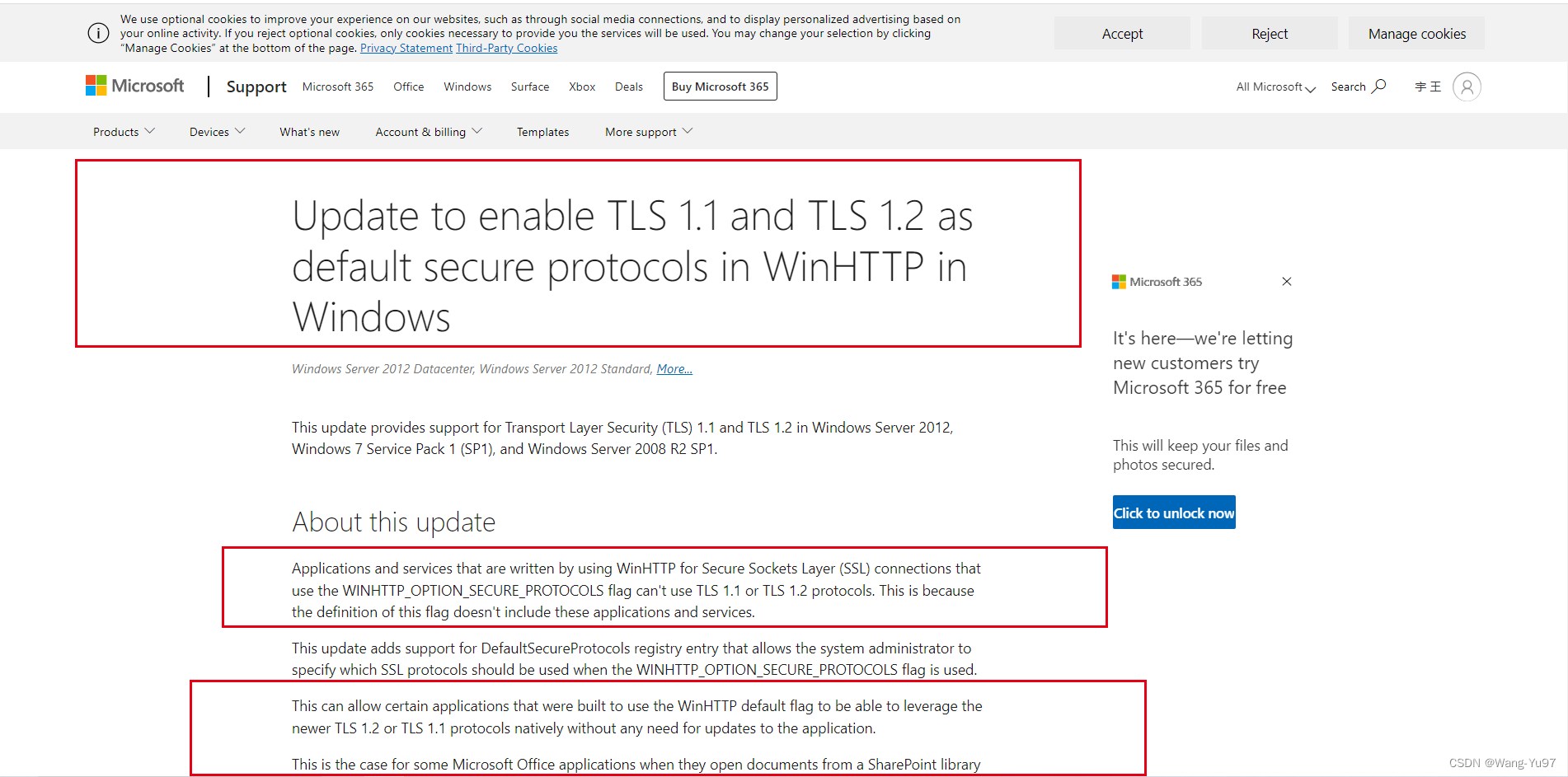

WIn7 SDK不支持TLS1.1/TLS1.2协议( BUG记录1)

背景: 近期遇到了用户反馈在win7上有个别https连接打不开的问题,这个问题一波三折后也是终于定位到了问题。 分析过程: 用ffplay 3.4 同时在win7 和 win10上访问同一个https连接,并且用winshark抓包工具抓包分析: win7 Win10 初步结论: win7 发出的请求包是tlsv1.0协议的,win10发出的包是tlsv1.2协议的。 wi

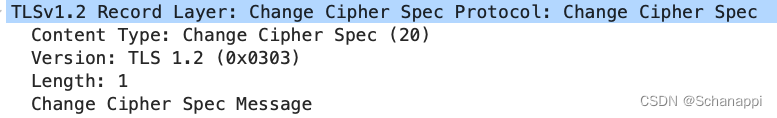

TLS1.2抓包解析

1.TLS1.2记录层消息解析 Transport Layer SecurityTLSv1.2 Record Layer: Handshake Protocol: Client HelloContent Type: Handshake (22)Version: TLS 1.0 (0x0301)Length: 253 Content Type:消息类型,1个字节。 i = 0Version:协

TLS1.2 RFC5246详解

注:本文省略了部分开发协议才涉及到的内容,如字段类型的定义以及字段长度的运算,主要聚焦理解tls协议的运作方式,用于问题定位 tls协议包含2层协议:TLS Record 协议和TLS Handshake协议,底层采用可靠传输协议(如TCP),TLS Record协议通过如下方式实现数据的安全传输: 链路是私有的,使用对称加密方式对应用数据进行加密。对每条链路来说,对称加密使用的key是各自独

tls1.2 handshake中extension的解析

TLS1.2 handshake中extension的解析 前段时间抓包分析TLS1.2协议,发现TLS1.2中在client hello中会有很多extension,如下图所示,图中红色框图中部分为extension。 由于本人主要对算法感兴趣,因此主要是对Extension 中的signature_algorithms进行解析,该字段的展开如下图所示: 服务器在收到client hell