tjctf专题

2019年CTF4月比赛记录(二):“掘安杯”、TJCTF部分Web题目writeup与重解

写在前面的: 这次比赛总体上还好吧,虽然并没有做出特别多的题目,只有8道,但是经过这个比赛,包括后面的复现,还是能学到点东西的,对自己而言也算是一种提升吧。起码相较于两个月前还是能感觉到自己的进步的。 具体的writeup官方也给出来了,我只在这里写出自己的做题记录,可能有的比较复杂,复现的过程也比较繁琐,还望见谅。 这一阵子事情挺多的,掘安和TJ的时间有点久了 比赛时间:2019年4月6日 复现

[BUUCTF]PWN——oneshot_tjctf_2016(one_gadget)

oneshot_tjctf_2016 附件 步骤 例行检查,64位程序,开启了nx 本地试运行一下看看大概的情况 64位ida载入 程序第8行会根据第7行的输入读取对应地址的值,第10行会跳转到输入的对应地址。 第10行会根据输入的地址跳转,首先想到的是让他跳转到去执行system(‘/bin/sh’),但是程序里没有现成的后门,想到尝试看看是否可以利用one_gadget。

oneshot_tjctf_2016

oneshot_tjctf_2016 查看保护 输入一个地址会跳到那个地址,再次输入会改那个地址 给got,改got为one_gadget即可。 from pwn import *context(arch='amd64', os='linux', log_level='debug')file_name = './z1r0'debug = 1if debug:r = remote('nod

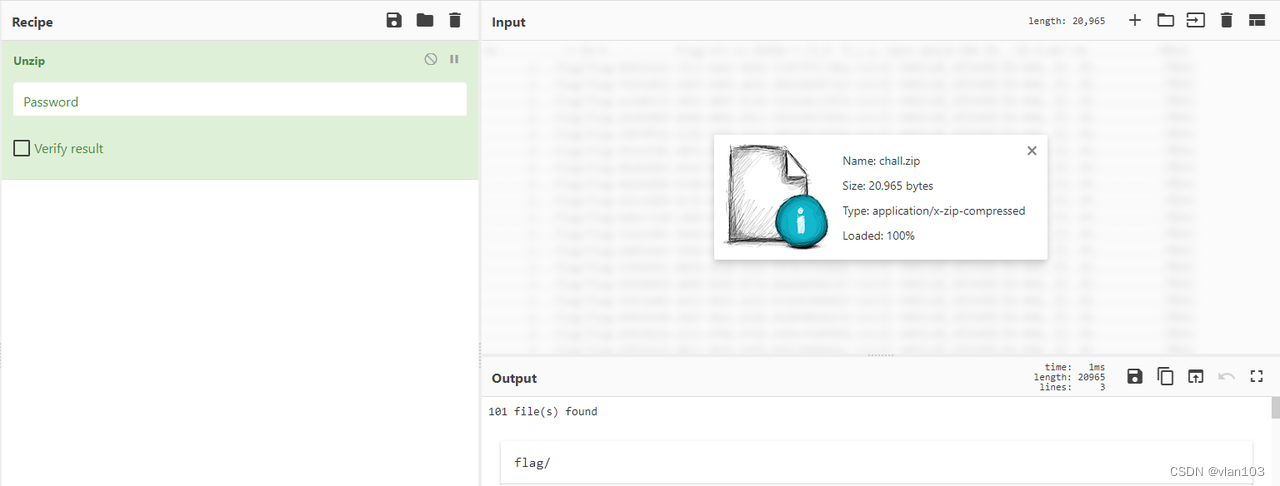

TJCTF 2022 Forenscis

Fake-geoguessr: 直接查看exif信息获取flag tjctf{thats_a_lot_of_metadata} Cool-school: 直接拖进stegsolve Spongebob: 直接改高度 Sneaker-zipper: CyberChef解压获取flag。这里属于是学到新姿势了,CyberChef还可以这样用。 后记 看着团队文档里面有这个就复

![[BUUCTF]PWN——oneshot_tjctf_2016(one_gadget)](https://img-blog.csdnimg.cn/20210201122504223.png)