tde专题

【安当产品应用案例100集】014-使用安当TDE实现达梦数据库实例文件的透明加密存储

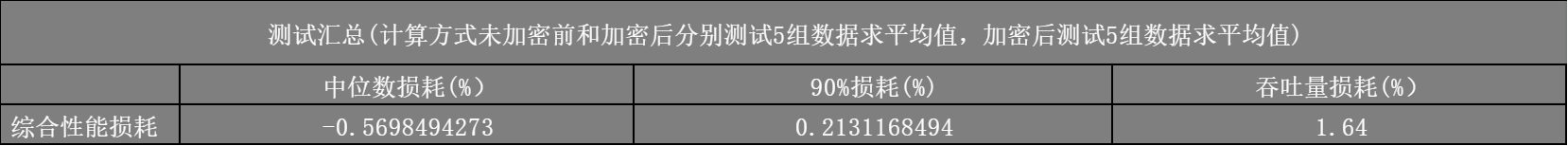

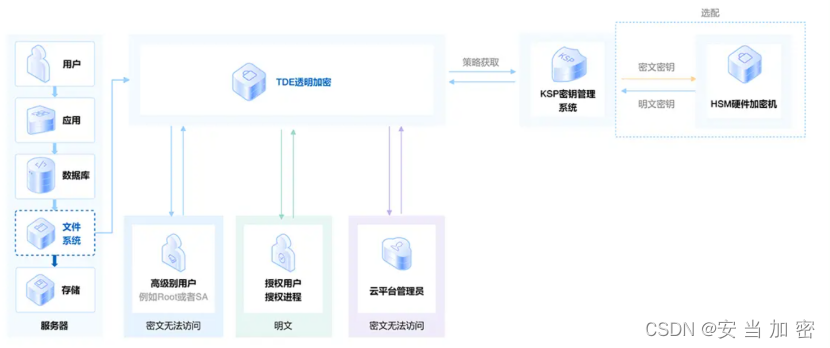

随着数据安全重要性的不断提升,数据库文件的落盘加密已成为数据保护的一项基本要求。达梦数据库作为一款高性能的国产数据库管理系统,为用户提供了一种高效、安全的数据存储解决方案。本文将详细介绍如何利用安当KSP密钥管理平台及TDE透明加密组件来实现达梦数据库文件的透明加密,从而进一步提高数据的安全性。 一、安当产品简介 1. KSP密钥管理平台 KSP作为数据保护系统的核心模块,提供密钥全生命

tessy 单元测试 TDE 界面 数据无法填充:the test object interface is incomplete

目录 1,失败现象 2,失败原因 3,解决办法 1,失败现象 函数名字前的图标高度缩小为正常的一半,TDE界面的数据无法填充。错误提示为题目中的英文。 2,失败原因 TIE界面,此函数的参数的 passing 方向有 unknown,未正确识别。 3,解决办法 将 interface 栏的所有参数的 passing 和

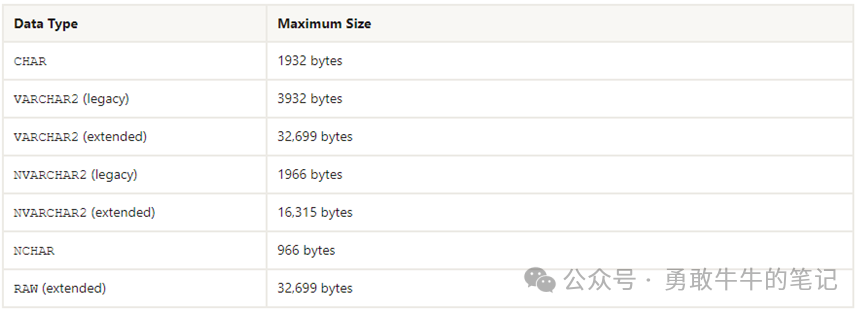

Oracle-TDE数据加密功能

1 Oracle TDE 1.1 TDE介绍 Oracle TDE是数据库层对存储的用户敏感数据进行的静态加密,加密数据满足主流的安全法规(如 PCI DSS)相关的加密要求,可以防止数据文件被其他非数据库读取方式访问的情况下(如通过工具直接打开读取数据文件块的方式)被窃取明文数据,加密操作过程对用户和应用完全透明。 1.2 TDE加密两层加密

Oracle LiveLabs实验:DB Security - Transparent Data Encryption (TDE)

概述 此实验申请地址在这里,时间为1小时。 实验帮助在这里。 本实验使用的数据库为19.13。 Introduction 本研讨会介绍 Oracle 透明数据加密 (TDE) 的各种特性和功能。 它使用户有机会学习如何配置这些功能以加密敏感数据。 目标 如果需要,对数据库进行冷备份以启用数据库恢复在数据库中启用透明数据加密使用透明数据加密加密数据 Task 1: Allow DB

MySQL安全相关——TDE和数据脱敏功能介绍

MySQL作为一款广泛使用的开源关系型数据库管理系统(RDBMS),其安全性一直是开发者和企业关注的重点。在MySQL中,有一些与安全相关的功能,其中包括Transparent Data Encryption(TDE)和数据脱敏。本文将对这些功能进行介绍。 一、Transparent Data Encryption(TDE) Transparent Data Encryption(

mysql 加密 tde_TDE与列级数据加密

一、测试TDE 此部分内容扩展SQL Server安全系列的第九篇:SQL Server安全透明数据加密的测试TDE章节。启用TDE的详细步骤请参考原文。 --Create a test database CREATE DATABASEUestDBGO --Create a certificate in master to use with TDE USEmaster;GO --TDE ho

Oracle 11g 多数据库环境下的TDE设置

19c的TDE wallet的设置是在数据库中设置的,也就是粒度为数据库,因此不会有冲突。 而11g的设置是在sqlnet.ora中,因此有可能产生冲突。 这里先将一个重要概念,按照文档的说法,wallet是不能被数据库共享的。 If there are multiple Oracle databases installed on the same server (for example,

openGauss学习笔记-128 openGauss 数据库管理-设置透明数据加密(TDE)

文章目录 openGauss学习笔记-128 openGauss 数据库管理-设置透明数据加密(TDE)128.1 概述128.2 前提条件128.3 背景信息128.4 密钥管理机制128.5 表级加密方案128.6 创建加密表128.7 切换加密表加密开关128.8 对加密表进行密钥轮转 openGauss学习笔记-128 openGauss 数据库管理-设置透明数据加密(

openGauss学习笔记-128 openGauss 数据库管理-设置透明数据加密(TDE)

文章目录 openGauss学习笔记-128 openGauss 数据库管理-设置透明数据加密(TDE)128.1 概述128.2 前提条件128.3 背景信息128.4 密钥管理机制128.5 表级加密方案128.6 创建加密表128.7 切换加密表加密开关128.8 对加密表进行密钥轮转 openGauss学习笔记-128 openGauss 数据库管理-设置透明数据加密(

Oracle 11g 多数据库环境下的TDE设置

19c的TDE wallet的设置是在数据库中设置的,也就是粒度为数据库,因此不会有冲突。 而11g的设置是在sqlnet.ora中,因此有可能产生冲突。 这里先将一个重要概念,按照文档的说法,wallet是不能被数据库共享的。 If there are multiple Oracle databases installed on the same server (for example,

在Oracle 11g 数据库上设置透明数据加密(TDE)

本文回答2个问题: 11g下简明的TDE设置过程由于11g不支持在线TDE,介绍2中11g下的加密表空间的迁移方法 设置表空间TDE之前 表空间没有加密时,很容易探测到明文数据: create tablespace unsectbs datafile 'unsectbs.dbf' size 10m autoextend on next 10m maxsize unlimited;crea

通过TDE透明加密实现服务器防勒索 安当加密

安当TDE透明加密技术主要应用于对数据库中的数据执行实时加解密的应用场景,特别是在对数据加密有较高要求,以及希望加密后数据库性能影响几乎可以忽略的场景中。 安当TDE透明加密技术的防勒索应用场景可以通过以下步骤进行介绍: 数据保护:TDE透明加密确保敏感数据在数据库中以密文形式存储,即使数据库或存储设备丢失,攻击者也无法获取敏感数据,从而保护了数据的安全性。这种方式可以有效防止勒索软件

部署式文件系统Ozone对接Ranger KMS 实现TDE

前言 公司隐私计算的项目准备使用K8S来运行计算的任务和工作调度,隐私计算的源数据放到分布式文件系统中,通过对接Ranger KMS实现透明数据加密(Transparent Data Encryption,缩写TDE). 前面一篇文章(https://blog.csdn.net/lwlfox/article/details/121068645)已经实现了未开启TDE模式,这篇文章将介绍如何从非T

通过TDE透明加密实现服务器防勒索 安当加密

安当TDE透明加密技术主要应用于对数据库中的数据执行实时加解密的应用场景,特别是在对数据加密有较高要求,以及希望加密后数据库性能影响几乎可以忽略的场景中。 安当TDE透明加密技术的防勒索应用场景可以通过以下步骤进行介绍: 数据保护:TDE透明加密确保敏感数据在数据库中以密文形式存储,即使数据库或存储设备丢失,攻击者也无法获取敏感数据,从而保护了数据的安全性。这种方式可以有效防止勒索软件

安当TDE透明加密实现无需应用程序改造的数据库加密存储

TDE透明加密是一种实现数据库免改造存储加密的技术。它的核心思想是在不改变原有数据库系统的基础上,通过透明的方式来对存储在数据库中的数据进行加密。 TDE透明加密的实现方式如下: 在数据库和应用程序之间添加一个加密层,该层负责将存储在数据库中的数据进行加密,并将加密后的数据返回给应用程序。当应用程序需要访问数据库中的数据时,加密层会对应用程序发出的查询请求进行拦截,并自动对查询的数据进行解密,