ssrf专题

ssrf攻击本地fastcgi漏洞复现

目录 环境:Ubuntu+Nginx+php 代码 开始测试 查看 环境搭建 环境:Ubuntu+Nginx+php 代码 <?phphighlight_file(__FILE__);$url = $_GET['url'];$curl = curl_init($url);curl_setopt($ch,CURLOPT_URL,$url);curl_setopt($curl,

ctfhub-web-SSRF(FastCGI协议-DNS重绑定 Bypass)

less-6 FastCGI协议 步骤一:开启环境,查看提示 步骤二:对一句话木马进行base64编码:<?php @eval($_POST[cmd]);?> echo "PD9waHAgQGV2YWwoJF9QT1NUW2NtZF0pOz8+" | base64 -d > 1.php 步骤三:利用kali,使用Gopherus工具生成payload: python2 '/ho

CTFhub通关攻略-SSRF篇【1-5关】

01关 内网访问 根据题意,它让我们去尝试访问127.0.0.1的flag.php,我们点进题目链接 有一个url参数可以进行输入,我们直接访问127.0.0.1的flag.php 这样就得到了flag 02 伪协议读取文件 点开题目链接发现有一个url的参数可以进行填写 题中说让我们尝试读取一下Web中的flag.php文件,所以直接访问 Web目录根据Li

ctfhub-web-SSRF(内网访问-上传文件)

www.ctfhub.com less-1 内网访问 步骤一:开启环境,查看提示 步骤二:输入url=http://127.0.0.1/flag.php 得出结果 显示提交成功 less-2 伪协议读取文件 步骤一:开启环境,查看提示 步骤二:输入url=file:///var/www/html/flag.php 出现三个问号,查看源代码 得

SSRF漏洞(服务器端请求伪造)相关案例

目录 前言: 案例:Web-ssrfme 一、redis未授权访问攻击 1.1 进入题目给出源码 1.2 测试ssrf 1.3 查看phpinfo发现主机 1.4 发现服务 1.5 攻击访问 1.6 FLAG 二、redis未授权写入任务计划 2.1 探测开放端口 2.2 导入任务计划 2.3 反弹shell成功 前言: SSRF(Server-Side Requ

ctfhub-web-SSRF通关攻略

一、内网访问 1.打开ctfhub给的环境地址 2.观察题目 发现让我们访问127.0.0.1下的flag.php 在地址栏后面有一个url参数 ?url=http://127.0.0.1/flag.php 提交即可 二、伪协议读取文件 1.打开ctfhub给的环境 2.观察题目 发现让我们读取flag.php文件 读取文件用到的协议是file:// web默认目

ssrf漏洞之php-fpm未授权访问漏洞利用

目录 环境搭建 编辑漏洞点寻找 开始攻击 结果 环境搭建 在你的网站目录下创建一个新的php文件,内容如下 <?phphighlight_file(__FILE__);$url = $_GET['url'];$curl = curl_init($url);curl_setopt($curl, CURLOPT_HEADER, 0);$responseText =

ssrf+redis未授权访问漏洞复现

目录 靶场搭建 报错问题解决 组合利用 使用goherus生成payload 靶场搭建 首先我们进入ubutuo拉取靶场 docker run -d -p 8765:80 8023/pikachu-expect:latest 报错问题解决 如果出现docker报错,靶场一直拉取不下来 解决办法:配置镜像加速器 vim /etc/docke

ssrf漏洞复现分析(1)

目录 Web-ssrfme 搭建环境 分析 ssrf攻击本地fastcgi漏洞复现 Web-ssrfme 搭建环境 这里我们使用的是docker环境,只需要把docker压缩包下载到Ubuntu下解压后执行命令即可, docker-compose up -d 但是我的环境中不知道是缺少什么东西,他始终抱着一个错误,如下 这个问题我一直解决不了,这个时候我找了一个朋友,

pikaqiu靶场上的SSRF漏洞复现

SSRF的原理 SSRF(即服务端请求伪造)攻击利用了服务器对外部或内部资源发起请求的能力,将攻击者构造的恶意请求传递给目标服务器,迫使其在内部网络中执行攻击者的意图。 SSRF的危害 1.攻击者可以通过SSRF漏洞来利用服务器的网络权限,访问只有内部网络可见的资源; 2.利用特定的协议如file来读取服务器本地文件; 3.滥用服务器的身份或网络权限,以此向第三方服务发起请求; 4

ssrf漏洞之——漏洞复现

漏洞介绍 SSRF漏洞:SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由恶意访问者构造url,由服务端对此url发起请求的一个安全漏洞。 漏洞原理 SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,并且没有对目标地址做过滤与限制,比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。 一般情况下,SSRF访问的目标

ssrf漏洞及其常见协议

ssrf产生的原因 ssrf漏洞又叫做服务端请求伪造。由于在服务器中通常需要请求外部的资源,当该url被用户可控时并且没有进行严格的过滤时就会产生安全危害。 一些常见产生的原因: 不受信任的输入处理: 网站允许用户输入或指定某些资源的位置,比如URL,但没有对这些输入进行适当的验证和过滤。这意味着攻击者可以输入恶意的URL,诱使服务器向不应该访问的资源发起请

ssrf+redis

curl支持很多协议,有FTP, FTPS, HTTP, HTTPS, GOPHER, TELNET, DICT, FILE以及LDA dict被禁用了用(?url=http://172.19.0.3+端口)来探测一下端口吧 172.19.0.3主机只开放一个80端口 看看内网还有其他服务器没 这里可以看到内网还有一台172.19.0.2的主机。 看看这台主机都开放什么端口吧

完成课题ssrf实现.SSH未创建写shell,同时完成其他漏洞复现

一、SSRF (Server-Side Request Forgery) 是一种网络安全漏洞,发生在服务器端应用程序中,允许攻击者通过服务器向任意网络资源发送请求,而无需用户直接参与。这种漏洞通常源于程序设计错误,例如当应用程序使用用户的输入作为URL请求的一部分,而没有适当的验证机制来限制请求范围到受信任的内部服务或域名时,就可能发生。 攻击者可以利用SSRF漏洞获取敏感信息、执行恶意操作、操

ssrf实现.SSH未创建写shell

一、介绍SSRF漏洞 SSRF (Server-Side Request Forgery,服务器端请求伪造)是一种由攻击者构造请求,由服务端发起请求的安全漏洞。一般情况下,SSRF攻击的目标是外网无法访问的内部系统(正因为请求是由服务端发起的,所以服务端能请求到与自身相连而与外网隔离的内部系统)。 二、SSRF漏洞原理 SSRF的形成大多是由于服务端提供了从其他服务器应用获取数据的功能且

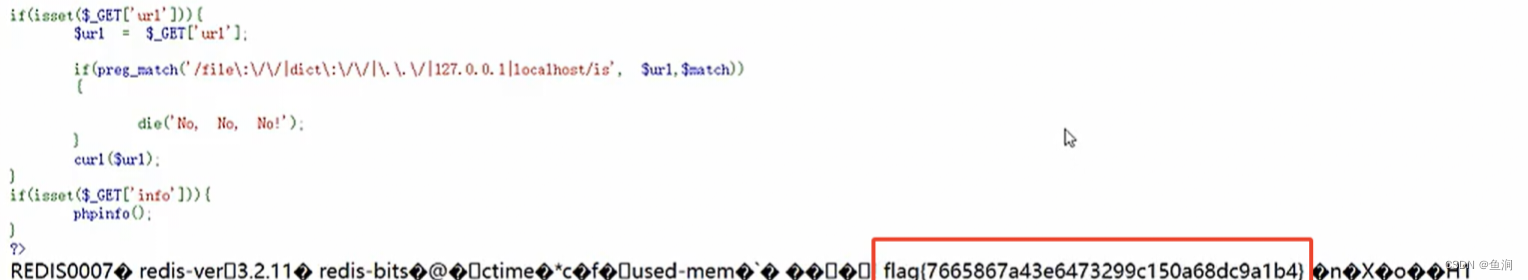

SSRF+Redis+Fastcgi

目录 1、打redis 2、打fastcgi 3、SSRF绕过 4、SSRF防御 1、打redis ssrfme靶场实战 页面直接给出了代码,过滤了file: dict ,等等 但是下面我们看到只要有info就能打印phpinfo() 通过phpinfo()打印的信息,发现有内网其他服务器的ip 直接访问 发现确实访问到了,我们抓包探测一下它开放了哪些

SSRF和CSRF实战复现

文章目录 SSRFWeb-Hacking-Lab-master1、Centos未授权访问2、Ubuntu未授权访问3、Ubuntu传入公钥访问4、ssrf_redis_lab_pickle_redis_lab CSRF:windphp SSRF SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个

SSRF实现.SSH未创建写shell和SSRF漏洞之FastCGI利用

目录 一、SSRF (Server-side Request Forge, 服务端请求伪造) 1、概念: 2、ssrf示意图 3、Ssrf类型: 4、SSH未创建写shell的SSRF实现 二、漏洞复现 1、代码 2、存在 .ssh 文件: 3、Redis无密码,以root身份运行: 4、攻击步骤: 5、伪造Redis数据向 .ssh写入SSH公钥 6、id_rsa.pub

ssrf和csrf漏洞详解

文章目录 ssrf原理形成原因实验 csrf什么是csrf实验dvwa靶场下的csrf(high) 防御思路 ssrf 原理 SSRF(Server-Side Request Forgery:服务器端请求伪造)是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF是要目标网站的内部系统。(因为他是从内部系统访问的,所有可以通过它攻击外网无法访问的内部系统