snort专题

使用 Snort 进行入侵检测

使用 Snort 进行入侵检测 Snort 是一种流行的开源入侵检测系统。您可以在http://www.snort.org/上获取它。Snort 分析流量并尝试检测和记录可疑活动。Snort 还能够根据其所做的分析发送警报。 Snort 安装 在本课中,我们将从源代码安装。此外,我们不会安装标准版的 snort,而是对其进行编译以将其记录的内容发送到 MySQL 数据库。此外,我们将安装

安全 | 开源入侵防御系统 Snort

目录 Snort 概要 入侵预防系统模式 数据包记录器和嗅探器模式 网络安全学习路线 (2024最新整理) 学习资料的推荐 1.视频教程 2.SRC技术文档&PDF书籍 3.大厂面试题 特别声明: Snort 概要 Snort 概要 是世界上最重要的开源入侵防御系统 (IPS)。其由 Sourcefire 创始人、前首席技术官 Martin Roesch

使用 Snort 和 PHP 构建一个小型网络防御系统

使用 Snort 和 PHP 构建一个小型网络防御系统 级别: 初级 王丽辉, 硕士研究生, 四川大学计算机学院 2005 年 7 月 01 日 本文在 Linux 环境下,利用 Snort 和 Iptables 构建了一个小型网络防御系统,由PHP 页面提供了一个远程管理工具,并给出关键程序的实现和说明。 引言 Snort 是目前十分流行的轻型入侵检测系统。但是

SNORT源码分析(转自SMTH)- -

Snort作为一个轻量级的网络入侵检测系统,在实际中应用可能会有些力不从心,但如果想了解研究IDS的工作原理,仔细研究一下它的源码到是非常不错.首先对snort做一个概括的评论。 从工作原理而言,snort是一个NIDS。[注:基于网络的入侵检测系统(NIDS)在网络的一点被动地检查原始的网络传输数据。通过分析检查的

用Eclipse和QT来编译Snort

对于QT而言: 只需要导入现有工程 设置下编译参数即可, 对于Eclipse的配置比较繁琐,一下进行重点讲解。 Eclipse是一款非常出色IDE,借助Eclipse完成代码查看和修改、编译、调试,以及项目的管理等任务可以极大的提高软件开发效率,特别是其可视化调试功能在程序开发过程中具有很好辅助作用。 使用

Win2K下Snort+MySQL+Apache+Acid安装参考

Win2K下Snort+MySQL+Apache+Acid安装参考 snort 是一个强大的轻量级的网络入侵检测系统。它具有实时数据流量分析和日志IP 网络数据包的能力,能够进行协议分析,对内容进行搜索/匹配。它能够检测各种不同的攻击方式,对攻击进行实时报警。Snort 可以运行在*nix/Win32 平台上。 本文将主要介绍Win2000 下Snort 的安装与配置,关于S

解决Snort Unknown Classtype

原因是配置的conf文件找不到classification.config 解决方法: 在你的配置文件中包含classification.config文件,例如:include D:/Snort/etc/classification.config

snort使用手册IBM

Snort 使用手册,第 1 部分: 安装与配置 保护和分析 Web 站点及其流量 Web 站点是 Internet 技术中最脆弱也最易受攻击的部分。尝试接触 Snort,它是一款免费、开源的网络入侵防御系统(Network Intrusion Prevention System,NIPS)和网络入侵检测系统(Network Intrusion Detection System,NIDS)

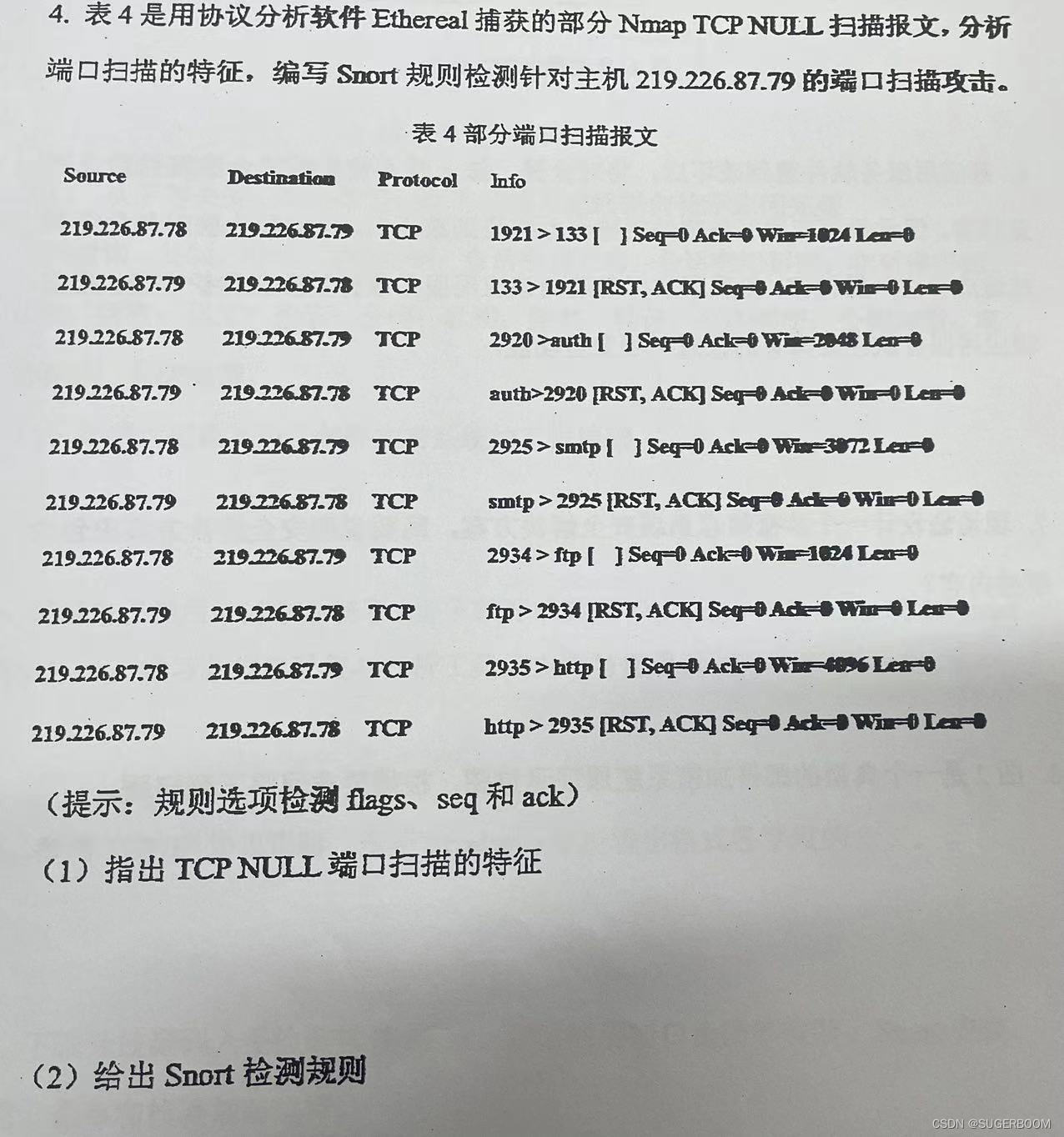

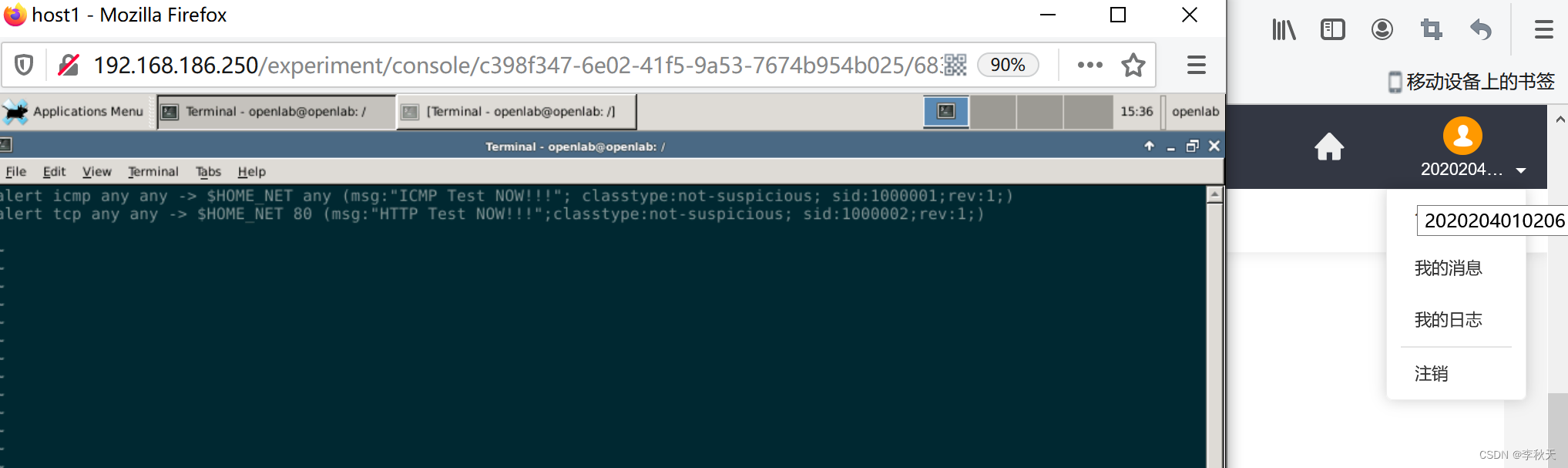

网络安全——基于Snort的入侵检测实验

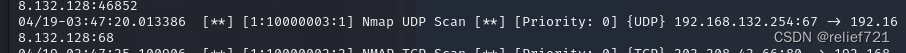

一、实验目的要求: 二、实验设备与环境: 三、实验原理: 四、实验步骤: 五、实验现象、结果记录及整理: 六、分析讨论与思考题解答: 七、实验截图: 一、实验目的要求: 1、掌握Snort的安装配置方法。 2、掌握Snort规则定义方法。 3、掌握使用Snort分析网络状态的方法。 4、具体内容: 1)学习Snort工作原理。 2)配置Snort规则文件。 3)使用

snort本地pcap包检测

环境需求:snort和barnyard2(呈现) 本机Linux系统,直接启用snort本地包指令(可用snort --help查询):snort -r 路径 开启barnyard2呈现 虚拟机模式(感谢森哥提供的虚拟机):配置好snort和barnyard2的虚拟机(这里是用的centos) 1、更改网卡设置,新建一个仅主机模式的虚拟机网卡(注意ip配置) 2、启动ssh服务:进去后

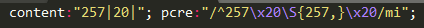

ftp协议类漏洞研究-结合snort(一)

cve-2004-1166 漏洞描述: Microsoft Internet Explorer 6.0.2800.1106及更早版本中的CRLF注入漏洞允许远程攻击者通过ftp:// URL执行任意FTP命令,该URL在ftp command之前包含一个URL编码的换行符(“%0a”),这会导致命令插入到生成的FTP会话中,如使用PORT command所示。 此漏洞是由于ASCII控制字符处理

【开源】Bro、Snort/suricata对比

场景 前两者的缺点就是它的优点 缺点:学习有一定的门槛。 支持Snort/ suricata的设备不能与网络上其他支持Snort的设备通信,也不能集中管理它们。 对于小型企业来说,它们可能工作得很好,但对于中型或大型网络,它们可以带来更多的工作,而带来更少的价值。 规则分析 Bro提供了一些关键的高级特性:强大的用于对事件做深入分析的策略脚本、规则与策略脚本的交互, Snort也对一

Kali 下安装snort并且配置规则(保姆级教学)

你还在为安装snort报错而烦恼么?这篇文章将解决你的问题!!! 参照了以下作者的安装教程: (11条消息) 开源入侵检测系统—Snort安装_Thgilil的博客-CSDN博客 (11条消息) bench.h:39:10: 致命错误:rpc/rpc.h:没有那个文件或目录-CSDN博客 (11条消息) snort 检测nmap_基于Kali的Snort配置和入侵检测测试_寻找猫的博客-