sneaky专题

No.101-HackTheBox-Linux-Sneaky-Walkthrough渗透学习

** HackTheBox-Linux-Sneaky-Walkthrough ** 靶机地址:https://www.hackthebox.eu/home/machines/profile/19 靶机难度:中级(5.0/10) 靶机发布日期:2017年10月29日 靶机描述: Sneaky, while not requiring many steps to complete, can be

oscp——htb——Sneaky(未完成待续)

0x00 前言 0x01 信息收集 扫目录可以发现一个dev 0x02 Web——Webshell 访问之后发现是一个登录界面,使用万能密码发现可以直接进去 这里得到两个账号admin,thrasivoulos 点击my key,可以得到一个私钥 但是机器没有开启22ssh,好了我自己走到这里就卡死了。 这里看了大佬写的才知道原来是要看ipv6。 使用enyx进行读取 h

使用Sneaky 的源码改写的在cocos2d-x 2.x后的版本中~可以使用来遥控物体

下面的源码是用开源的Sneaky 改的, 可以在cocos2d-x 2.0.x后的版本运行。 只需要修改几个地方。 在当前改好的源码里,我加入了JoyStick控制方向的时候改变按钮的状态。 分为diable 和press 。 加入了相应方法。 有的方法里对应的进行修改。 如果有哪里改的不好或是还要改进的建议,需要提下,谢谢留个言~ 这个sneaky 主要是四个

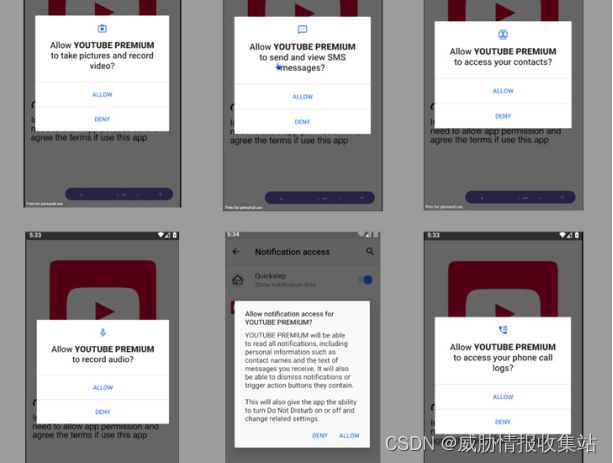

关于Sneaky DogeRAT特洛伊木马病毒网络攻击的动态情报

一、基本内容 作为复杂恶意软件活动的一部分,一种名为DogeRAT的新开源远程访问特洛伊木马(RAT)主要针对位于印度的安卓用户发动了网络安全攻击。该恶意软件通过分享Opera Mini、OpenAI ChatGOT以及YouTube、Netfilx和Instagram的高级版本等合法应用程序为幌子,通过社交媒体和消息平台进行感染受害者的手机。 二、相关发声情况 网络安全公司CloudS

Hack the box靶机 Sneaky

扫到目录/dev 用sql在密码中输入1’ or ‘1’='1 得到账号和key 但是没看见ssh端口开放 倒是161 snmp端口在开放 脚本地址 登录进来了 ssh -i key thrasivoulos@dead:beef:0000:0000:0250:56ff:feb9:1e9c 缓冲区溢出的题 但是是linux的 oscp都考win的buf 不做了这