seccomp专题

proxychains挂了 最近因为seccomp prevented execution of syscall

嘿嘿,此篇属便民服务。 标题问题貌似是kali上 proxychains3.1 hold不住fork subprocess。这个做法是被禁止的。速度解决就是下个proxychains4,自己编译下。 https://github.com/haad/proxychains 小tip就是make因为 warning不进行下去的话,可以删掉makefile里面个把参数。(我自己的问题出在c

docker 报错 error adding seccomp filter rule for syscall clone3

网上有一些说法,例如重新安装docker 但是我自己尝试,用 –security-opt seccomp=unconfined 就可以,但是需要把这个命令放到紧挨着run的位置,如果放到偏后的位置,可能不起作用。 以下命令是其他网友启动是的命令: docker run --security-opt seccomp=unconfined --name mysql -p 3306:3306 -e

【pwnable.kr】 asm seccomp sadbox 64位shellcode 读 flag

题目信息 nc之后查看信息如下。根据readme提示,本关是要求登陆服务器后,nc 9026端口连接asm程序来读flag。flag文件名很长。 看了源码发现程序做了如下操作。mmap了一块内存读取shellcode并执行,开启了seccomp沙箱[1],限制只能使用open read write exit exit_group系统调用。因此本关就是利用这些系统调用来写64位下读fla

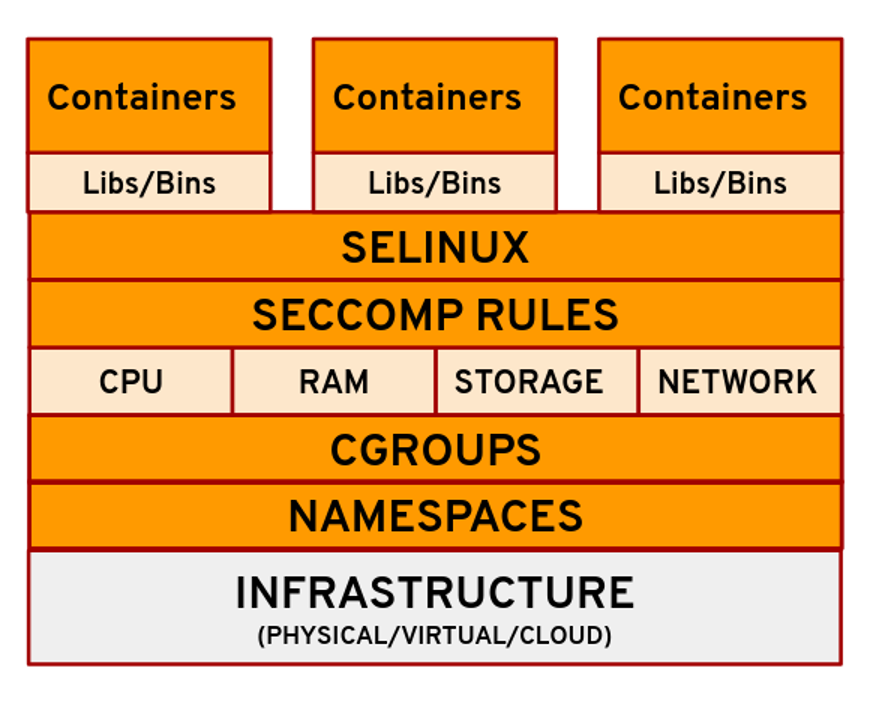

Linux Seccomp 简介

文章目录 一、简介二、架构三、Original/Strict Mode四、Seccomp-bpf五、seccomp系统调用六、Linux Capabilities and Seccomp6.1 Linux Capabilities6.2 Linux Seccomp 参考资料 一、简介 Seccomp(secure computing)是Linux内核中的一项计算机安全功能,是在L

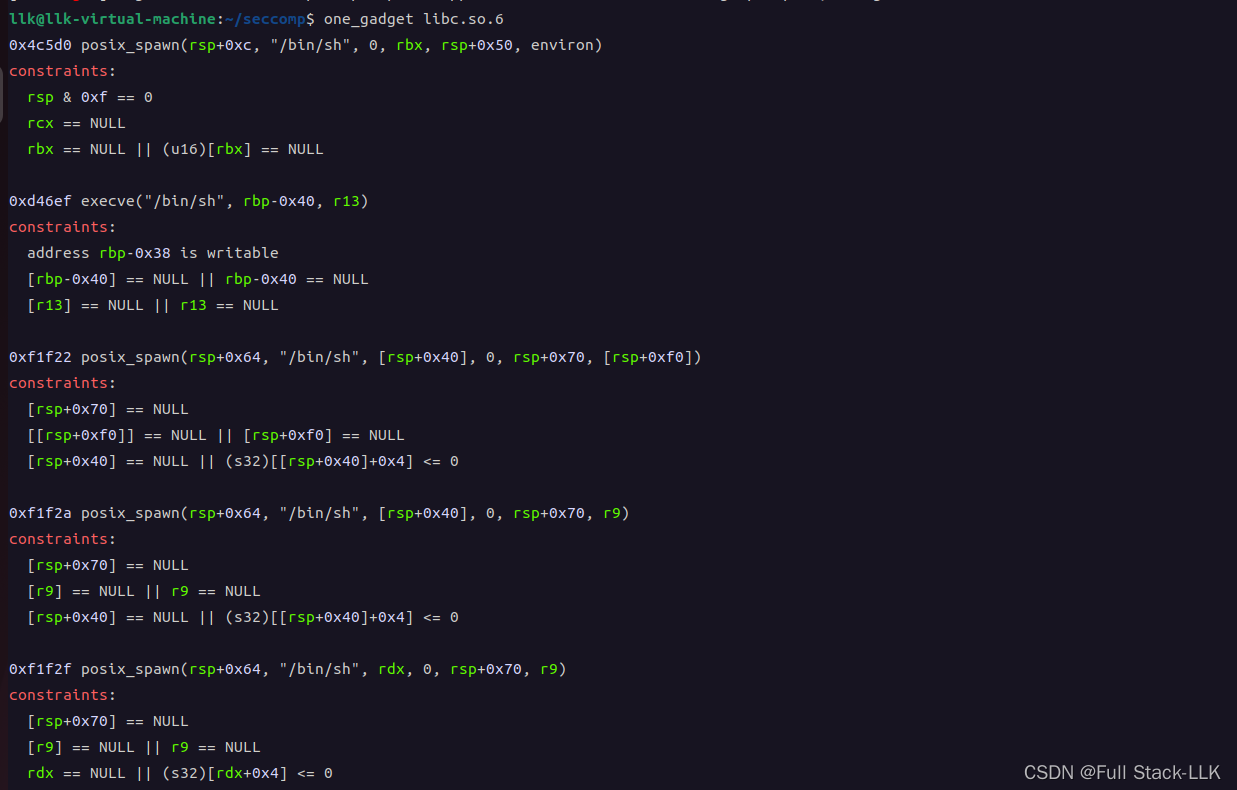

2023 安洵杯-PWN-【seccomp】

文章目录 检查设置注意事项 源码main函数sub_40143E(a1,a2,a3)sub_40119E()沙箱规则sub_40136E() 思路注意exp无chmod版本有chmod版本 检查 设置 在当前文件夹下或者其他地方建个flag文件,内容自己随意定😄 注意事项 记得将动态链接器和动态库的文件也设置为777的权限,不然无法执行成功文件 非常感谢cha

seccomp学习 (3)

文章目录 0x06. 其他B. execveat (nr=322)C. sendto + recvfrom (nr=44, 45)D. sendmsg + recvmsg (nr=46, 47)E. io_uring系列 (nr=425,426,427) 本文继续上一篇文章继续介绍seccomp与系统调用的那些事~~~ 0x06. 其他 B. execveat (nr=322

seccomp学习 (1)

文章目录 0x01. seccomp规则添加原理A. 默认规则B. 自定义规则 0x02. seccomp沙箱“指令”格式实例Task 01Task 02 0x03. 总结 今天打了ACTF-2023,惊呼已经不认识seccomp了,在被一道盲打题折磨了一整天之后,实在是不想面向题目高强度学习了。但是seccomp这个东西必然是要系统性的重学一遍了,绝不能把知识面仅限于orw。