seandroid专题

Android Q SEAndroid 执行可执行文件提示权限不足

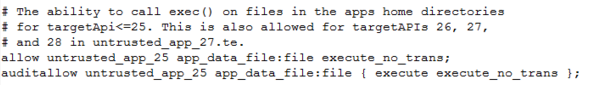

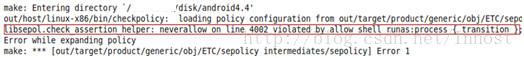

一、问题描述 部分APP调用exec执行应用私有目录和files目录下可执行文件提示权限不足。 二、问题分析 1、对比可以执行的APP和不可以执行的APP的区别 应用可执行的情况: 应用不可执行的情况: 可以看到明显两者对应.te文件不一样,一个是untrusted_app.te,一个是untrusted_app_25.te,可以查看源码中的两个文件,比较差别。 2、android Q权限

深入理解SELinux/SEAndroid(最后部分)

接第二部分的内容(http://blog.csdn.net/innost/article/details/19641487) SEAndroid最后一部分 全文PDF下载地址为:http://vdisk.weibo.com/s/z68f8l0xZUS9w 二 SEAndroid源码分析 有了上文的SELinux的基础知识,本节再来看看Google是如何在Android平台定制SELinu

SEAndroid安全机制对Android属性访问的保护分析

Android系统通过属性暴露设备和运行时信息,并且可以通过设置属性来控制系统行为。因此,属性也像文件一样,是一种需要保护的资源。在启用SEAndroid之前,敏感属性只能被预先设定的进程进行设置。启用SEAndroid之后,敏感属性会进一步被SEAndroid安全策略保护。这样就可以更有效地保护系统属性了。在本文中,我们就详细分析SEAndroid安全机制对Android属性设置保护提供的支持。

SeAndroid 安全策略机制

seAndroid 是 Android 系统中 SELinux(Security-Enhanced Linux)的实现,它为 Android 提供了强制访问控制(MAC)机制。在 seAndroid 中,策略规则定义了不同进程和文件之间的交互方式,以确保系统的安全性。 当然可以,以下是对SEAndroid语法的更详细解释,包括各个组件、语法规则和最佳实践等方面的内容。 一、SEAndroid语

深入理解SELinux SEAndroid【转载】

声明: 文章转自:https://blog.csdn.net/innost/article/details/19299937因为最近要研究下SELinux SEAndroid,在参考各路大神的博客时习惯“把马克思主义中国化”,所以以转载的形式转至自己的博客中,再加些注释、字体颜色等重点符号,仅用于方便自己以后查找、学习。格式上可能会和原博客有所不同,内容上可能也会有所增减,仅为符合自己的阅读习惯