roasting专题

域内攻击 ---> AS-REP Roasting

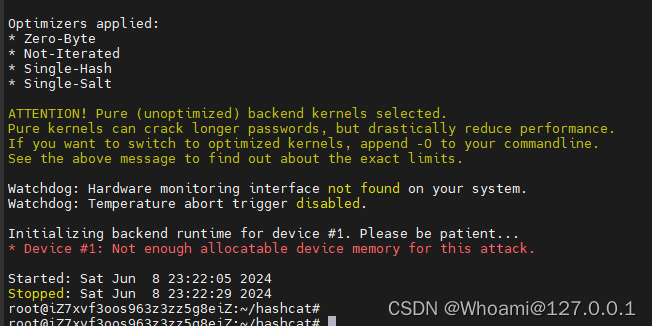

今天,我们就来讲一下另外一种Roasting攻击 AS-REP Roasting 1.AS-REP Roasting原理 其实和kerberoasting一样,这种攻击也是一种暴力破解的攻击,完全取决于攻击者的字典。 但是不同于Kerberoasting,他不需要用户进行注册SPN,他其实就是对AS-REP过程中返回的那张TGT中用了用户的NTLM哈希加密的CT_Sessionk

内网安全--AS-REP Roasting攻击

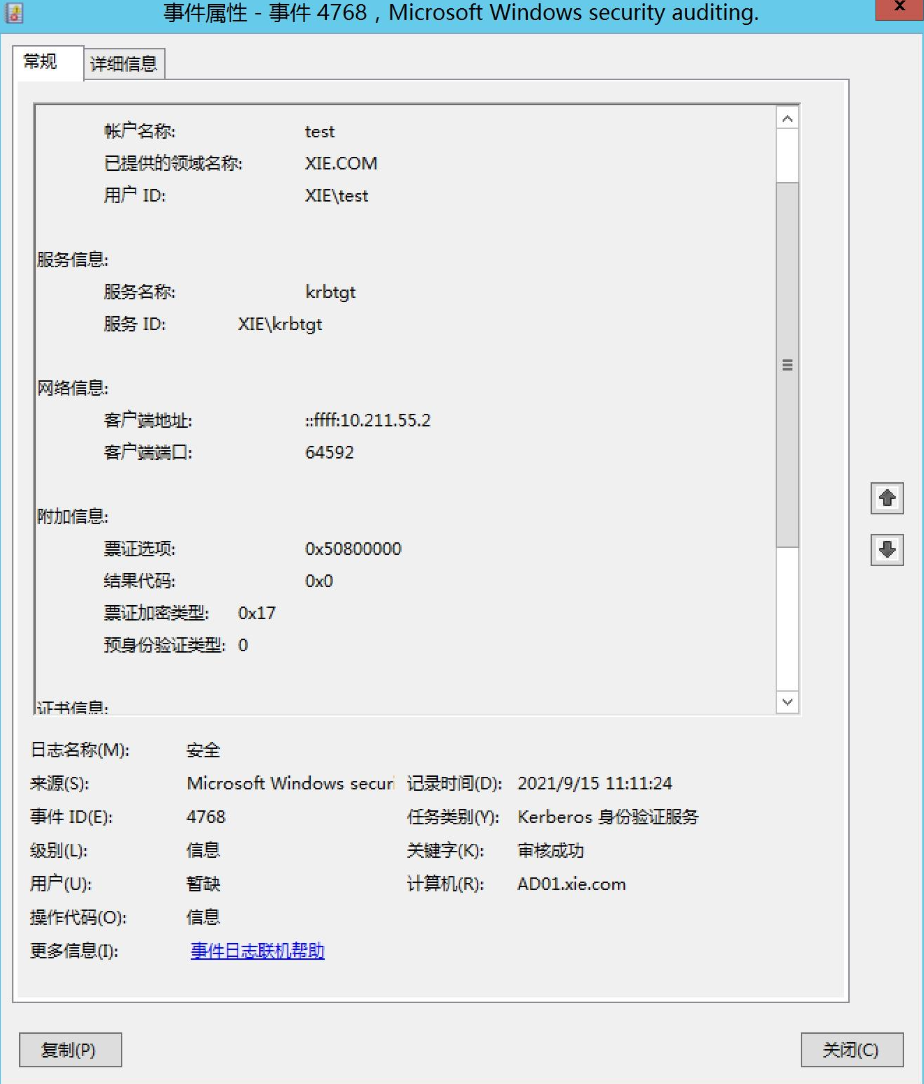

AS-REP Roasting是一种对用户账号进行离线爆破的攻击方式。但是该攻击方式利用比较局限,因为其需要用户账户设置“不要求Kerberos预身份验证”选项,而该选项是默认没有勾选上的。Kerberos预身份验证发送在Kerberos身份验证的第一阶段(AS_REQ&AS-REP),它的主要作用是防止密码离线爆破。默认情况下,预身份验证是开启的,KDC会记录密码错误次数,防止在线爆破。 当关闭