reverse1专题

XCTF 逆向进阶区Windows_Reverse1——WriteUp

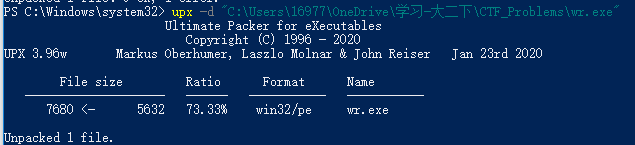

题目链接: Windows_Reverse1 答题过程 脱壳 首先将程序拖入 Exeinfo PE 中查看相关信息:发现程序有upx壳, 使用upx -d将壳脱去: 脱壳显示成功, 但奇怪的是程序一运行就闪退. 先不讨论该问题, 最后再来研究. IDA PRO 分析程序 用 IDA PRO 打开该程序, 直接查看反编译代码, 发现程序逻辑非常清晰:int __cdecl main(

Windows_Reverse1

目录 0x0 题目涉及知识点0x1 查壳脱壳0x2 反汇编分析0x3 写脚本 0x0 题目涉及知识点 简单脱壳指针运算位移量字符串查询 0x1 查壳脱壳 使用 UPX 工具脱壳 0x2 反汇编分析 初步了解程序执行流程,sub_401000(&v6) 为加密过程,&v4中存放了flag。 char v4; // [esp+4h] [ebp-804h]char