ret2syscall专题

从零开始学逆向:理解ret2syscall

1.题目信息 链接:https://pan.baidu.com/s/19ymHlZZmVGsJHFmmlwww0w 提取码:r4el 首先checksec 看一下保护机制 2.原理 ret2syscall 即控制程序执行系统调用来获取 shell 什么是系统调用? 操作系统提供给用户的编程接口是提供访问操作系统所管理的底层硬件的接口本质上是一些内核函数代码,以规范的方式驱动硬件

pwn学习笔记(3)ret2syscall

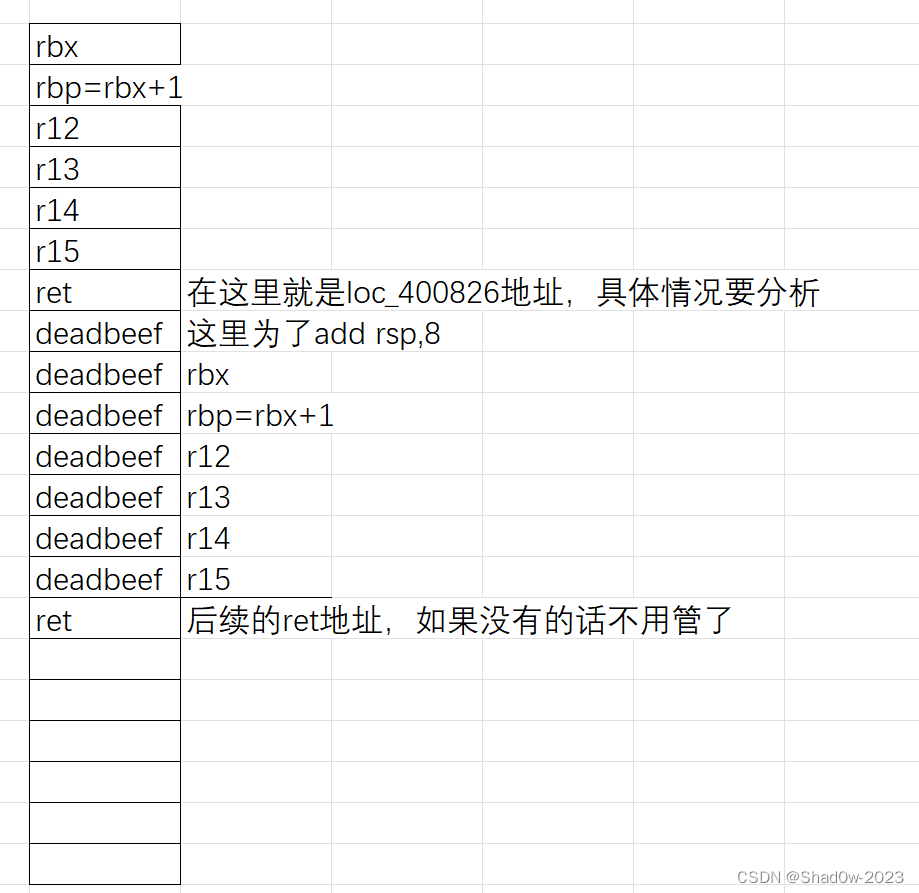

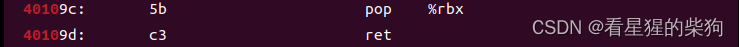

pwn学习笔记(3) ROP原理: ROP(Return Oriented Programming)返回导向编程,主要思想是通过在程序中已有的小片段(gadgets)来改变某些寄存器或者变量的值,从而控制程序的执行流程。 栈溢出–ret2syscall: 1.系统调用: 对于一个已经存在于标准库中的函数,例如printf(),我们编写某个程序的时候,这个函数仅仅只用了printf

基础ROP之:ret2text,ret2libc,ret2syscall,ret2shellcode

在上一篇文章中学习了gdb和pwntools的基本使用后,这篇文章来带领大家入门pwn,包括:ret2text,ret2libc,ret2syscall,ret2shellcode。 ret2text ret2text实际上就是最简单的一类pwn题目了,text就是程序中的可执行代码段,也就是说,程序中本来就写好了后门函数,我们通过溢出,修改返回地址,以执行后门程序,即可完成pwn。 例:re

CTF|HITCON-Training-master lab5 writeup(ret2syscall题型)

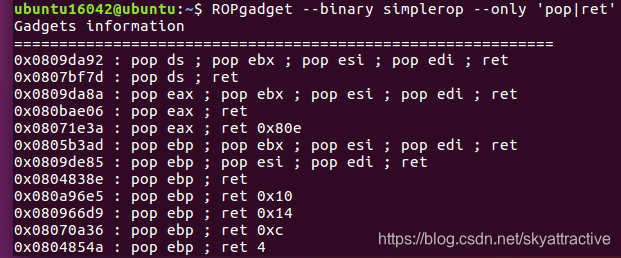

CTF|HITCON-Training-master lab5 writeup(ret2syscall题型) 题目的文件名是“simplerop” 意思是对rop链的简单利用 shift+f12 查看后,题目既没有给system函数又没有‘/bin/sh’ 大致判断是CTFwiki上基本rop中的ret2syscall类型的题目 大致思路是, 在文件中需寻找有用的gadget通过题目中存在

CTF-栈溢出-基本ROP-【ret2syscall】

文章目录 ret2syscallBxMCTF 2023 Anti-Libcmainwrite_bufflush_obufreadintread_buf 思路exp ret2syscall 即控制程序执行系统调用,获取 shell。 BxMCTF 2023 Anti-Libc main write_buf 写入字符的,待会输出 flush_obuf 把字符输出到屏