ret2shellcode专题

从零开始做题:逆向 ret2shellcode jarvisoj level1

1.题目信息 BUUCTF在线评测 2.原理 篡改栈帧上的返回地址为攻击者手动传入的shellcode所在缓冲区地址,并且该区域有执行权限。 root@pwn_test1604:/ctf/work/9# gdb ./level1GNU gdb (Ubuntu 7.11.1-0ubuntu1~16.5) 7.11.1Copyright (C) 2016 Free Software

基础ROP之:ret2text,ret2libc,ret2syscall,ret2shellcode

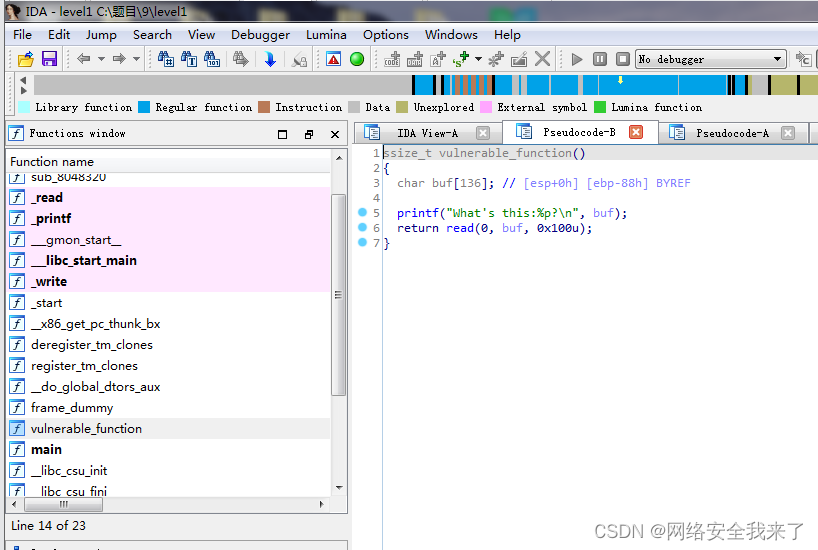

在上一篇文章中学习了gdb和pwntools的基本使用后,这篇文章来带领大家入门pwn,包括:ret2text,ret2libc,ret2syscall,ret2shellcode。 ret2text ret2text实际上就是最简单的一类pwn题目了,text就是程序中的可执行代码段,也就是说,程序中本来就写好了后门函数,我们通过溢出,修改返回地址,以执行后门程序,即可完成pwn。 例:re

从零开始做题:逆向 ret2shellcode orw

1.题目信息 BUUCTF在线评测 下载orw时防病毒要关闭 2.题目分析 orw是open、read、write的简写。有时候binary会通过prctl、seccomp进行沙箱保护,并不能getshell。只能通过orw的方式拿到flag。 fd=open(‘./flag’); # 打开flag文件,得到fd read(fd,buf,0x30); #通过fd将flag的

CTF|HITCON-Training-master lab3 writeup (ret2shellcode题型)

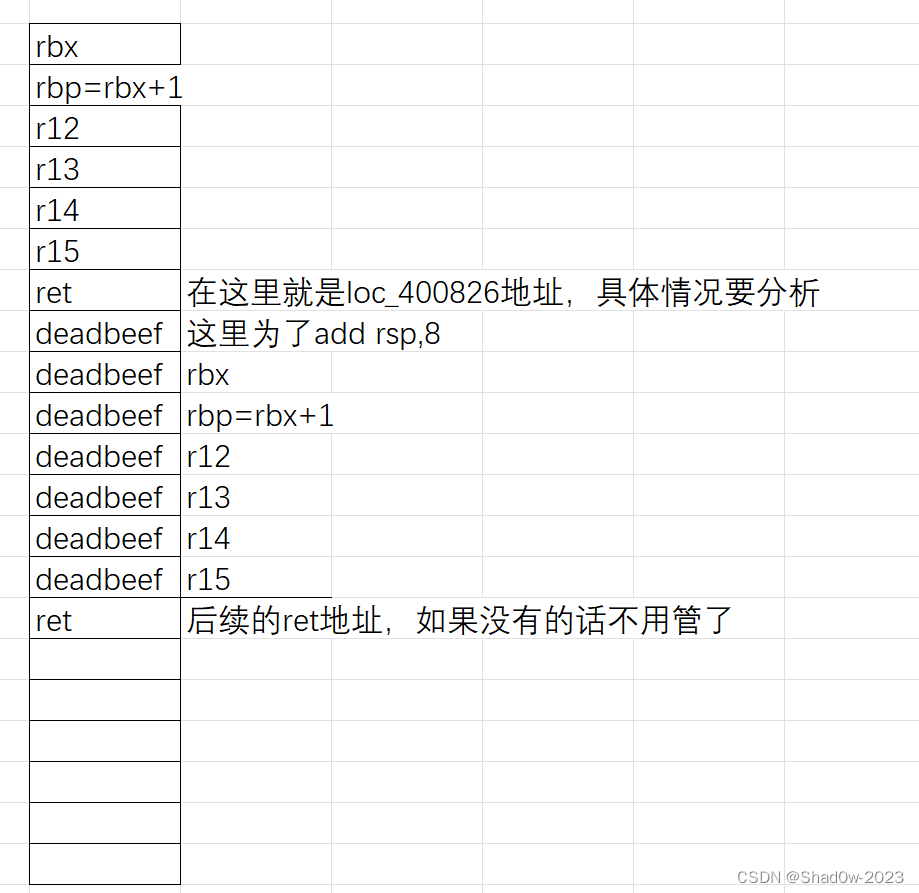

CTF|HITCON-Training-master lab3 writeup (ret2shellcode题型) ret2shellcode题型 ret2shellcode,即控制程序执行 shellcode代码。 shellcode 指的是用于完成某个功能的汇编代码,常见的功能主要是获取目标系统的 shell。 对于lab3 checksec显示所有保护都没有开启并且有可读可写