referer专题

【网络安全】绕过Referer实现CSRF

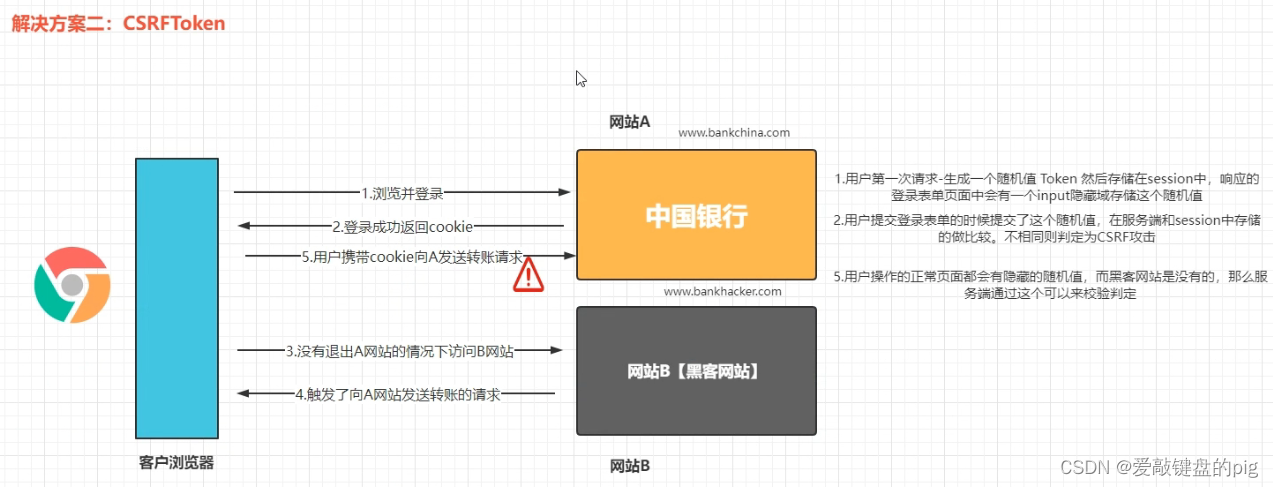

未经许可,不得转载。 文章目录 CSRFReferer绕过Referer实战案例 CSRF CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种攻击方式,其中攻击者诱使用户在已登录的情况下执行不安全的操作。例如,攻击者可能诱导用户访问一个恶意网站B,B网站上可能会发送伪造的请求到用户已经登录的A网站,从而执行一些未经授权的操作,比如从A网

Jquery添加头信息的2种方法以及Referer头信息的作用

添加头信息 以下提供了2种设置头信息的方法 $.ajax({url: '/test',headers: {// 设置方法1:使用headers属性来设置a: 1,b: 2,Referer: 'http://localhost:3000/index.html'// 这句话试图在请求头中添加网站来源,由于浏览器的安全限制,该句不会生效,且报出'Refused to set unsafe

$_SERVER['HTTP_REFERER'] 获取前一页面的 URL 地址注意事项

直接访问$_SERVER["HTTP_REFERER"]会为空。使用tp跳转时有时为空. 我们习惯在用户登陆后跳转到登录前的页面,这是我们在login页面的隐藏域如 gotopage里面保存登陆前的url,使用:$_SERVER["HTTP_REFERER"]获取登陆前的url,但有时确获取不到值。 最终的解决办法是将当前页面的url存入session或者cookie,登陆成功后判

HTTP referer说明

一、说明 对Application_BeginRequest断点调试结果说明 protected void Application_BeginRequest(object sender, EventArgs e){string absolutePath = Request.Url.AbsolutePath;Uri referer = Request.UrlReferrer;} 1

Nginx配置Referer防盗链

系列文章目录 文章目录 系列文章目录前言 前言 前些天发现了一个巨牛的人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家。点击跳转到网站,这篇文章男女通用,看懂了就去分享给你的码吧。 HTTP Referer是Header的一部分,当浏览器向Web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器借此可以获得一些信

HTTP_REFERER和HSTS

HTTP_REFERER 重点是这个,下列情况是取不到REFERER: 从收藏夹点击链接,浏览器自定义主页打开或是在浏览器上手动输入http地址 使用Javascript重定向:location.href; location.replace()(没试过) 使用服务器语言重定向,如ASP: Response.Redirect; PHP: header(‘Location: ‘)(php he

Referer字段丢失问题

HTTP协议规定: Clients SHOULD NOT include a Referer header field in a (non-secure) HTTP request if the referring page was transferred with a secure protocol. https://www.w3.org/Protocols/rfc2616/rfc261

阿里云OSS设置防盗链Referer规则以后,html2canvas加了useCORS还是报No ‘Access-Control-Allow-Origin‘解决方法

解决方法:去阿里云设置js跨域规则,图片加属性 crossOrigin=“anonymous”,如果不报错但是图片出来是空白,那就给每个图片后面加上时间戳,例如xxx.png?1610785463000 <img crossOrigin="anonymous"/> 用html2canvas生成图片,遇到跨域问题,直接出现了空白,加上了 useCORS:true 之后跨域错误(No ‘Ac

CSRF一-WEB攻防-CSRF请求伪造Referer同源置空配合XSSToken值校验复用删除

演示案例: CSRF-无检测防护-检测&生成&利用CSRF-Referer同源-规则&上传&XSSCSRF-Token校验-值删除&复用&留空 #CSRF-无检测防护-检测&生成&利用检测:黑盒手工利用测试,白盒看代码检验(有无token,来源检验等)生成:BurpSuite->Engagement tools->Generate CSRF Poc利用:将文件防止自己的站点下

SQL 注入 - http头注入之referer注入

环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客 一、Referer注入条件: 使用了HTTP头的Referer;没有对Referer进行过滤;使用Referer进行SQL操作实验演示,例如Less-19 <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http:

HTTP 头部- Origin Referer

Origin & Referer Origin Header 示例 Origin 请求头部是一个 HTTP 头部,它提供了发起请求的网页的源(协议、域名和端口)信息。它通常在进行跨域资源共享(CORS)请求时使用,以便服务器可以决定是否接受请求。 假设我们在浏览器的地址栏输入并访问 http://www.example.com,这个网站上有一个 AJAX 请求,该请求需要从 https://

HTTP Referer简介

在百度中搜索搜狐,点击链接进去,抓包信息如下: GET http://www.sohu.com/ HTTP/1.1 Host: www.sohu.com Connection: keep-alive User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit

request.getHeader(“Referer“)--防盗链-- ${pageContext.request.contextPath }--获取绝对路径

下面两个input 是写在 header.jsp 中的隐藏域 <input type="hidden" id="path" name="path" value="${pageContext.request.contextPath }"/><input type="hidden" id="referer" name="referer"value="<%=request.getHeader(

python爬虫,随机更换代理ip,User-Agent, Referer,方法

import requestsimport randomurl = "https://www.baidu.com" #访问页面ip_list = [ #ip存放地址'223.159.28.152:8080','113.200.105.45:8080','110.229.233.76:8080','125.79.15.140:8888']def

用PHP伪造referer地址

很多时候我们都会用到referer地址,通过判断上一页是从哪里来的,我们可以了解很多信息,但是现在referer并不是那么可靠的数据了,因为我们可以伪造referer地址。这里分别介绍CURL、SOCKET、file_get_contents实现方法,详细代码如下: CURL方式 $ch = curl_init();curl_setopt ($ch, CURLOPT_URL, "htt

伪造referer [极客大挑战 2019]Http1

打开题目 没有发现什么,我们查看源代码 在这里我们发现了提示 访问一下页面得到 提示说不能来自于https://Sycsecret.buuoj.cn,我们尝试访问一下这个url 发现访问不了 我们bp抓包一下 伪造个referer头 referer:https://Sycsecret.buuoj.cn 发包过去看看 发现页面又说要用Syclover 所以又

http Referer你明白么?

String retUrl = request.getHeader("Referer"); if(retUrl != null) { response.sendRedirect(retUrl); } 适合的场合 【1】需要登录的时候,登录完成了进入到登录之前的页面 【2】删除一个列表,完成后返回到原来的页面 一些类似的

【aliyun oss】You are denied by bucket referer policy

前言 aliyun osswindow.open打开链接 window.open 在新标签中打开链接 function detail(url) {if (url) {window.open(url, "_blank");return;}alert("缺少资源地址");} url 为 aliyun oss url 时,遇到错误 You are denied by bucket refer

ie下对于window.location.href的跳转时获取不到referer的,php中的路径包含有未定式的

如题,只做个记录下php中的路径包含的未定式: 被PHP的include路径弄晕了。自己试验一通,总结如下。 定义A=包含文件 B=被A包含的文件 C=被B包含的文件 也就是说 A 包含 B, B包含C A中有 Php代码 require '[B路径]' //(这里的require可以换成require_once include) require '[

验证HTTP Referer字段

CSRF(Cross-site request forgery跨站请求伪造,也被称成为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。 1 CSRF攻击原理 CSRF攻击原理比较简单,如图1所示。其中Web A为存在CSRF漏洞的网站,Web B为攻击者构建的恶意网站,User C为Web A网站的合法用户。

Request.ServerVariables(http_Referer)取不到值问题.

下列情况是从浏览器的地址栏正常取得Request.ServerVariables("HTTP_REFERER")的: 1.直接用<a href> 2.用Submit或<input type=image>提交的表单(POST or GET) 3.使用Jscript提交的表单(POST or GET

![$_SERVER['HTTP_REFERER'] 获取前一页面的 URL 地址注意事项](/front/images/it_default2.jpg)

![伪造referer [极客大挑战 2019]Http1](https://img-blog.csdnimg.cn/95a8c2c87cbf4afbb042007076f2df9e.png)