re1专题

攻防世界-逆向re1

攻防世界-逆向re1 先脱壳,用exeinfope 程序是32位就用32位的IDA 2.用IDA 打开,进一步分析 搜索字符串,因为题目程序有:做一道逆向吧 3.找到之后想看伪代码,被提示说请将光标放在函数上,用跳转->交叉引用列表 4.跳转完成后得到这个 5.按F5生成伪代码 6.分析伪代码 strcmp函数是string compare(字符串比较)的缩写,用于比较两个字符串并根

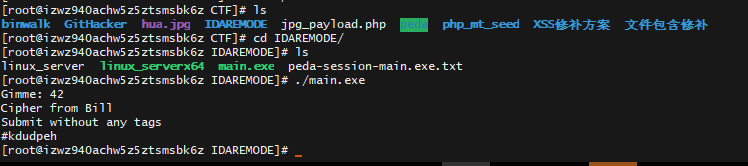

[WUSTCTF2020]level11,[GUET-CTF2019]re1

没有壳,64位ida打开 主函数里有很明显的flag for ( i = 1; i <= 19; ++i ){if ( i & 1 )printf("%ld\n", (unsigned int)(ptr[i] << i));elseprintf("%ld\n", (unsigned int)(i * ptr[i]));}return 0;} 简单写一个脚本逆向 有一个if条件判

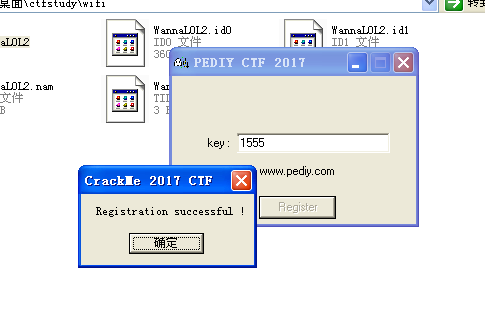

WIFI万能钥匙CTF RE1——WannaLOL

发现自己似乎很久没有写过东西了,最近认识了很多大佬们,意识到差距真tm巨大,要补的东西还有很多,其实不写博客学习还是要继续的,不过为了潜意识里联系上某位大佬,还是写点东西了吧。 这是2017年的WIFI万能钥匙逆向题的一道,没有花没有反调试,(最近做题老喜欢爆破,所以就选这道题了)先看题目: 对的,没错,error了,也是一个很基础的调用messagebox的程序,找到输入内容的GetDlgI

CTF逆向 re1-e7e4ad1a.apk

在这里分析一下2016ctf的一道逆向题,apk包:re1-e7e4ad1a.apk。 首先使用adb将apk文件发送到真机模拟器中(模拟器根据自己,也可以使用电脑上的模拟器,这里我使用的是真机模拟器)。界面如下: 从这个APP的界面可以看到需要输入编号和密码,然后单击sign。在这里我们要做的就是寻找到这个编号和密码。 使用jeb打开re1-e7e4ad1a.apk文件,看一下整体的结

2021WMCTF的Re1题wp

感觉比赛难度太高了,这题做了1天多才做出来,不过不得不感慨年纪大了,智商也下降的厉害。 附件解压是个exe程序,放到IDA里分析咋一看也没啥特别的: 前面是常规的flag头部和{}的格式判断,然后是字符串处理,后面再看。 刚开始是用输入的4个字符生成字符串,然后对4个字符串进行类似CRC32的校验码 这里我分别对4个校验值命名为a,b,c,d,然后发现有个4个等式需要为真,也就是说可以通过方

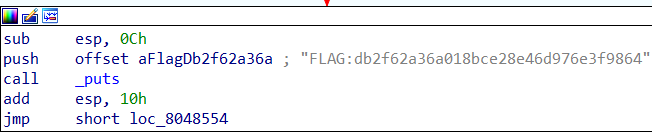

攻防世界 re1 wp

re1(真入门 ) 丢入IDA 分析得知v9是输入的flag,然后将v5与v9进行比较,相等则输入flag get 因此v5即是所需flag追踪v5 回到main函数后发现 、 movdqu xmm0, ds:xmmword_413E34 movdqu [ebp+var_44], xmm0 为对v5的赋值 于是进入xmmword_413E34 然后就是讲16进制转化为字符串得到fla

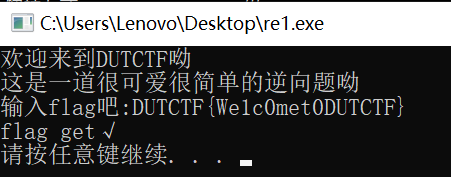

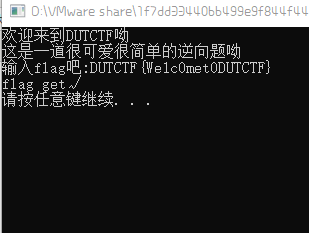

攻防世界reverse—re1

打开下载的exe附件: 看完后内心毫无波澜,用PEiD打开后用32位ida打开并按F5反编译 看不太懂,大胆地猜测当输入的字符串v9与v5相等时就能到达aFlagGet这一步,而v5的值又与xmmword_412E34相关,双击进去看看: xmmword和dq后面的字符串末尾都有一个h,这表示它们是十六进制形式,选中并按R键: 根据题目来源DUTCTF可知需要

攻防世界reverse新手练习区re1

攻防世界reverse新手练习区re1 打开题目下载附件是一个exe文件,运行一下结果如下 根据上图可知需要输入正确的flag,用exeinfo pe查看exe程序详细信息,该文件没有加壳,是32位的。 于是用32位ida打开,按ctrl加F建查找main函数,没有找到 于是直接点进第一个函数sub401000,双击sub401000函数,按F5查看C代码 可以看出上图就是该程序的主要代

![[WUSTCTF2020]level11,[GUET-CTF2019]re1](https://img-blog.csdnimg.cn/direct/51c4cb1ed3b843e6b7605165d3a23794.png)