rbash专题

[Vulnhub]Solid-State POP3邮件服务(James)+rbash逃逸

信息收集&SSH Server IP addressPorts Open192.168.8.100TCP:22,25,80,110,119,4555 Nmap 扫描: $ nmap -p- 192.168.8.100 --min-rate 1000 -sC -sV 结果: Host is up (0.00061s latency).Not shown: 65529 closed tcp

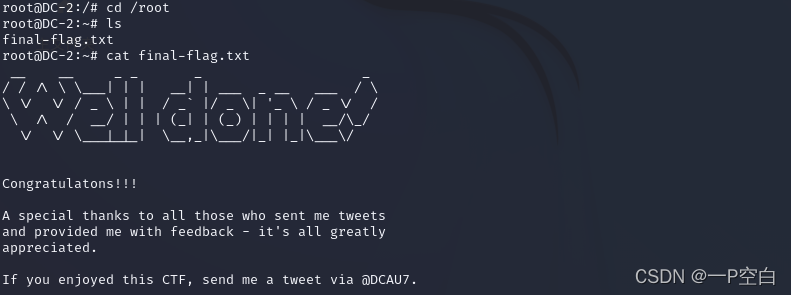

DC-2靶机渗透测试(cewl,wpscan,hydra爆破,rbash逃逸,vi提权,git提权)

目录 一. 环境 二. 信息收集(识别目标主机,端口,拿到flag1) 01. 主机发现 02.访问地址192.168.1.8:80 03. 注意到nmap扫描时有这样一个提示,基本可以确认需要手动配置hosts文件 04. 配置hosts文件,再次访问,拿到flag1 三. wpscan枚举,cwel生成字典,爆破获取密码,登录用户,拿到flag2 01. 使用cewl生成

![[Vulnhub]Solid-State POP3邮件服务(James)+rbash逃逸](https://img-blog.csdnimg.cn/img_convert/066ecee5c77be93f9eccc18ecafc4e35.jpeg)