rasp专题

Java Rasp技术浅析

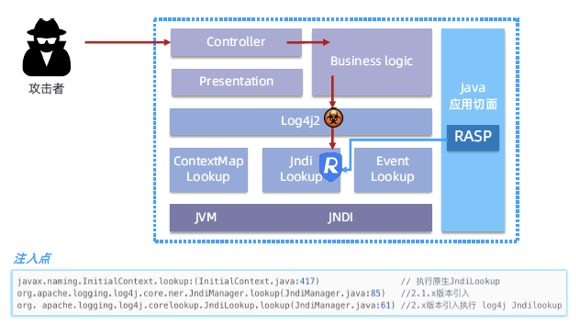

前端时间有幸参与到Rasp技术相关的项目中,正好要告一段落,因此今天来科普下这种技术形式与具体应用。 (一)Java Instrumentation介绍 Java Instrumentation是从JavaSE 5开始提供的新特性,用于构建独立于java应用的agent程序,主要目的是对JVM上的应用进行监控,比如性能优化监控等等。 通过这个特性,我们可以实现在不修改JVM源码的基础上操控字

与WAF的“相爱相杀”的RASP

用什么来保护Web应用的安全? 猜想大部分安全从业者都会回答:“WAF(Web Application Firewall,应用程序防火墙)。”不过RASP(Runtime Application Self-Protection,应用运行时自我保护)横空出世,似乎有取而代之的意味。 长期以来,防火墙一直是大家公认的抵御外部攻击的关键措施。而WAF作为防火墙中的“偏科生”,更擅长于分析应用流量

代码审计之浅谈RASP技术

前言: 想摆会烂,所以就落个笔吧。 其实本来是想写关于iast技术的,但是认真思考了下,感觉笔者自己本身也不太能讲清楚iast技术,怕误人子弟。 所以最后还是基于笔者的理解以及实际应用写一篇关于RASP技术的文章,笔者能力有限,如有错误,欢迎斧正。 正文: 聊到RASP技术就得从原理聊起,但是基于笔者的角度而言不太想把这篇文章写的太长。 所以会简单化的去讲,仅提涉及到的相关技术栈,其余的东西

攻防演练 | RASP让WebShell利用破防了

摘要 WebShell 是一种通过浏览器来进行交互的Shell,而且是黑客通常使用的一种恶意脚本,通常被攻击者用来获取对应用服务器的某些操作权限。攻击者通过渗透系统或网络,然后安装 WebShell ,攻击者可以在应用服务器上执行敏感命令、窃取数据、植入病毒,危害极大。而且, WebShell 隐蔽性极强,传统的流量侧方案对其防御效果不佳。本文将为大家介绍一下常见的 WebShell 类型以及

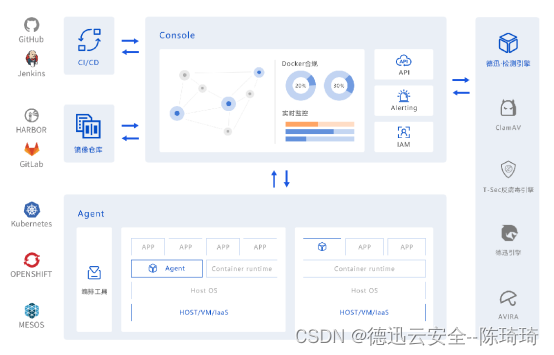

一文读懂RASP运行时防护平台及应用实践

「云原生安全既是一种全新安全理念,也是实现云战略的前提。 基于蚂蚁集团内部多年实践,云原生PaaS平台SOFAStack发布完整的软件供应链安全产品及解决方案,包括静态代码扫描Pinpoint,软件成分分析SCA,交互式安全测试IAST,运行时防护RASP,安全洞察Appinsight等,帮助企业客户应用软件实现『发布前检测,运行时免疫』。 本周,我们将持续分享解读四大产品。」 昨天,我们

应用安全测试之SAST,DAST,IAST和RASP

SAST,DAST,IAST和RASP 据估计,90%的安全事件是由攻击者利用已知的软件错误引起的。毋庸置疑,在软件开发阶段消除这些漏洞可以减少当今许多组织面临的信息安全风险。为此,可以使用多种技术来帮助开发人员在将其纳入最终软件版本之前发现安全漏洞。它们包括SAST,DAST,IAST和RASP。 本文聊一聊代码安全审计中的,白盒,黑盒,交互安全测试,以及RASP即运行时应用程

从零开始的Java RASP实现(一)

目录 0 从零开始的Java RASP实现(一)1 javaagent 1.1 Main方法启动前 概念介绍:如何使用创建agent创建main1.2 JVM启动后 attach机制启动一个长时间运行的jvm打包一个agentmain代理jar运用attach参考 0 从零开始的Java RASP实现(一) 听寒小说网 https://www.3286.info 本科毕设做过Python的

经验分享 | 科研行业如何搭建RASP防护体系?

多年来,开源网安长期服务金融、政府、科技等大型企业,针对不同实际应用场景,打造出了成熟落地的解决方案,提高并完善了企业安全防护技术与管理体系。今天,我们就来了解开源网安是如何为科研行业搭建RASP防护体系的。 科研行业安全挑战 全国范围内的业务环境,信息资源泄漏,风险高度集中,缺乏运行时自我防护。 外部攻击日益严重,系统自身脆弱性缺少检测手段,加速风险外溢。 末知威胁层出