pcap专题

pypcap、libpcap和pcap-ct的区别是什么

pypcap、libpcap 和 pcap-ct 均与网络数据包处理相关,但它们存在一些区别。 pypcap 是对 C libpcap 的封装,提供了更具 Python 风格的 API 接口,方便在 Python 中使用。然而,其在 Windows 10 上可能存在安装问题。 libpcap 是一个基于 ctypes 库的轻量级 Python 包,完全兼容原始 C libpcap 从 1.0.

python使用 pcap 库捕获网络数据包,附示例

以下为您提供使用 Python 的 pcap 库捕获网络数据包的示例及相关信息: 在 Python 中,可以使用 pcap 库来实现网络数据包的捕获。例如: import pcap# 创建 pcap 实例pc = pcap.pcap()# 设置过滤条件,例如捕获 TCP 端口为 80 的数据包pc.setfilter('tcp port 80')# 开始抓包for timestamp,

VeloView操作:pcap数据转csv数据

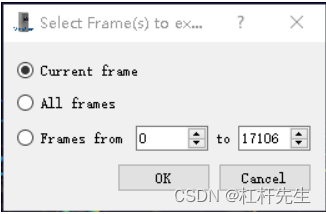

1、pcap 数据参数查看 读取 pcap 数据时,需要其对应的 yaml 参数文件进行坐标转换配置,其中会用到的参数信息如下图所示: 2、pcap 数据导入 在 VeloView 软件主界面,点击 File-Open-Capture File,在弹出的对话框中选择要导入的 pcap 文件,弹出如下图所示的参数配置文件; 依据上节中的 yaml 参数文件,对下图中的参数文件进行

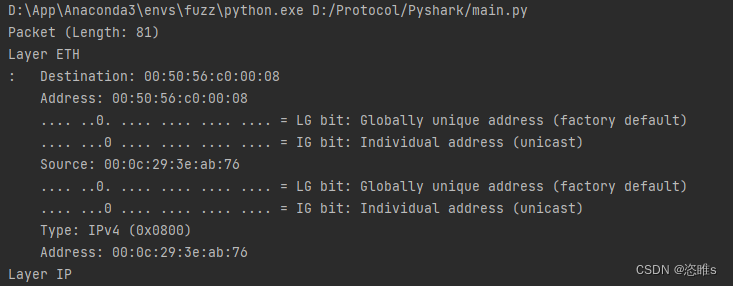

Pyshark——安装、解析pcap文件

1、简介 PyShark是一个用于网络数据包捕获和分析的Python库,基于著名的网络协议分析工具Wireshark和其背后的libpcap/tshark库。它提供了一种便捷的方式来处理网络流量,适用于需要进行网络监控、调试和研究的场景。以下是PyShark的一些关键特性和使用方法的介绍:主要特性 捕获网络流量:可以捕获实时的网络流量,也可以读取已经捕获的pcap文件。协议解码:能够解析多种网络

将单条十六进制字符串转换为单个 pcap 文件

第一步:将字符串转换为 hex 格式文件 echo 01005e00000ac20173fe0000080045c0003c000000000258cd9f0a000001e000000a0205ee68000000000000000000000000000000640001000c010001000000000f000400080c040102 | xxd -r -p | od -Ax -tx

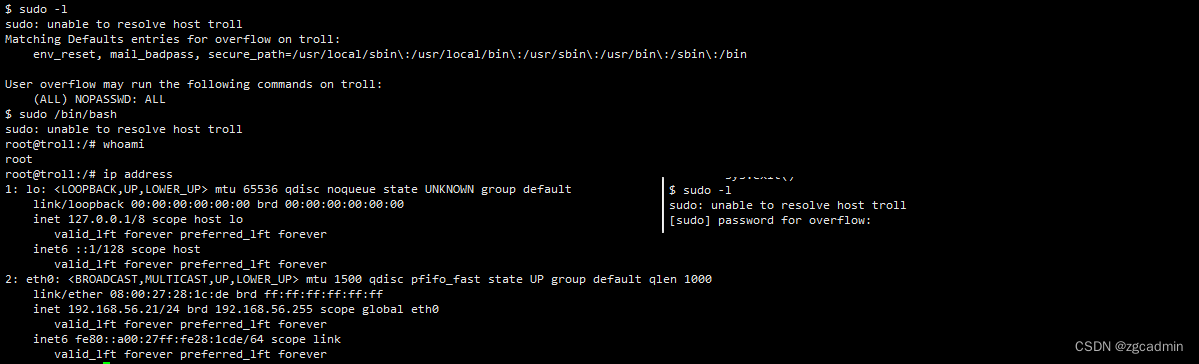

第十篇红队笔记-百靶精讲之Tr0ll-FTP-wireshark(pcap)

主机发现 nmap扫描 FTP渗透 匿名登陆 查看pcap文件 wireshark strings Web渗透 sup3rs3cr3tdirlol roflmao 0x0856BF Crackmapexec密码喷射破解 Crackmapexec密码喷射破解-失败 Crackmapexec密码喷射破解-成功-需要偶然打乱用户表行 Crackmapexec确实

java解析Pcap(io.pkts)

目前解析Pcap的第三方库有Pcap4j、JnetPcap等,这两个库需要调用Native代码,window下运行需要dll文件,linux下需要so包,跨平台特性不是很好,现在推荐使用io.pkts来解析Pcap网络报文,纯java代码就可以实现,使用起来非常方便,跨平台特性非常好。 下面简单介绍下如何使用: 1、新建Gradle工程,在build.gradle文件增加下面依赖

【C语言踩坑】PCAP发送ARP包之 --多出的字节

PCAP发送ARP包之多出的字节 ------------------------------------------------------------------------------------------------------------------- 最近接触了一些计算机网络的底层协议,试着做了一个发送和接收ARP报文的demo,刚开始没注意,后来使用wireshark抓包才发

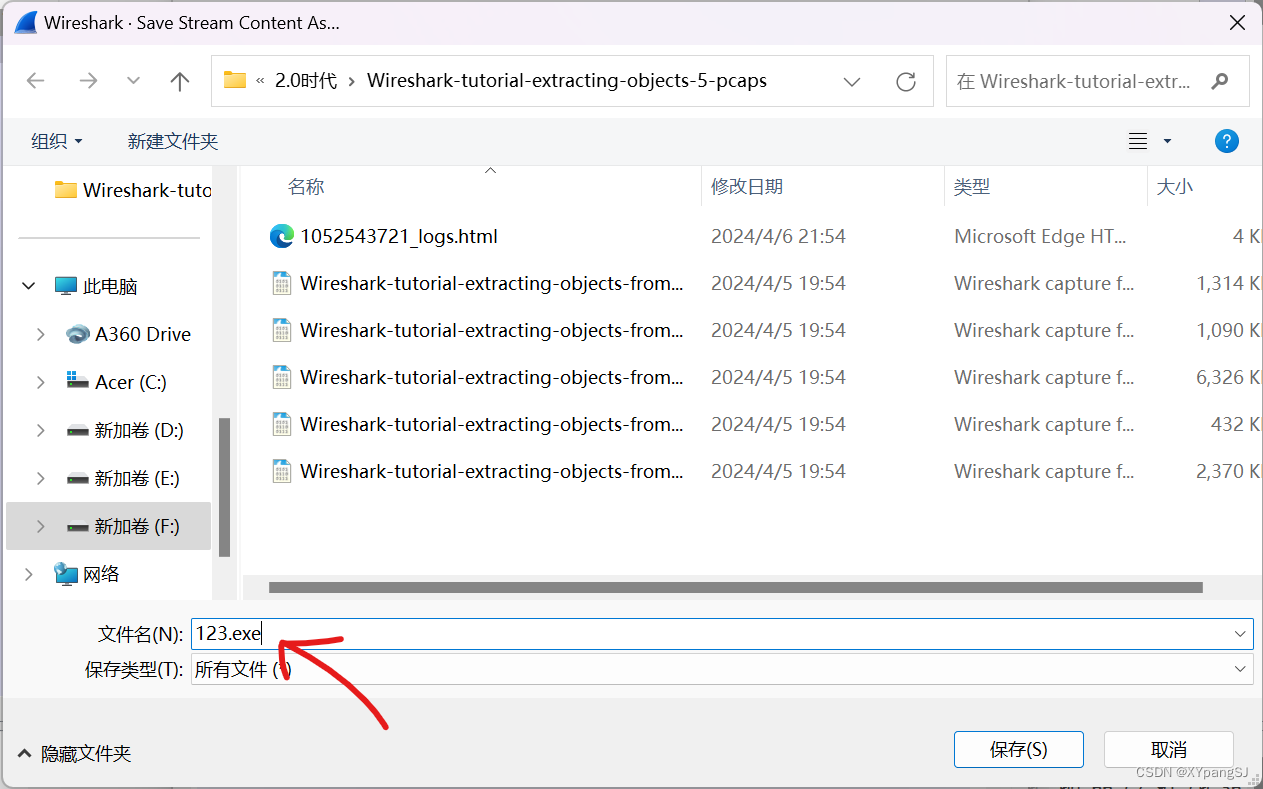

wireshark数据流分析学习日记day3-从 Pcap 导出对象

从 HTTP 流量导出文件 过滤http请求 发现get请求上传了两个文件 保存即可 也可以保存网页 点击保存 改文件名为html结尾以便于访问 请谨慎使用此方法。如果从 pcap 中提取恶意 HTML 代码并在 Web 浏览器中查看它,则 HTML 可能会调用恶意域,这就是为什么我们建议在隔离的测试环境中执行此操作。 从 SMB 流量导出文件 若从以下环境获取流

python | pcap | 类转为字符串类型或者输出到文档有许多奇怪字符问题

问题描述: 输出pcap文件中的cipher_suite = packet.tls时到文件中时,总是有奇怪的字符。 原因: 在编程中,有些库或工具可能会使用ANSI转义序列来增强输出的可读性或美观性。例如,一些日志库可能会使用颜色来区分不同级别的日志消息,或者一些命令行工具可能会使用样式来突出显示重要信息。 在输出中,颜色和样式被编码为 ANSI 转义序列,当将其写入文本文件时,这些序列可能

fatt:从pcap或实时网络流量中提取元数据和指纹

fatt是一个用于从pcap或实时网络流量中提取元数据和指纹(如JA3和HASSH)的python脚本。其主要用例是监视蜜罐,但你也可以用于其他用例,例如网络取证分析。fatt当前支持的系统包括Linux,macOS和Windows。 注意,fatt使用pyshark(tshark的python包装器),因此性能并不是很好!但这问题不大,因为显然这不是你在生产中使用的工具。你可以使用其他网络

LiDAR-Velodyne激光雷达pcap文件解析

在使用velodyne的时候,PCAP数据解析比较麻烦,为此写了一点代码来专门解析PCAP文件,将PCAP格式数据转为XYZ格式的点云数据,写完之后发现其实代码也不多,更轻量级了,代码如下: // readpcap.cpp : 定义控制台应用程序的入口点。//#define _CRT_SECURE_NO_DEPRECATE#define _CRT_SECURE_NO_WA

pcap_捕获以太网数据包(二)

这个例子和上个例子一样,功能是捕获数据包,并分析其属于IP, ARP, RARP还是其他。与上个例子不同的是这个例子中采用pcap_loop()作为捕包函数,同时调用回调函数pcap_packet_call_back()对数据包进行分析。 /*****************************************************************************

dpkt库多次循环读取PCAP文件中的完整数据方法

dpkt库多次循环读取PCAP文件中的完整数据方法 1. 问题 使用下面方法,结果发现第一次for循环和第二次for循环进去time_stamp不一样,而我需要两次都读取完整数据,所以就需要找方法解决一下这个问题。 fp = open('22.pcapng', 'rb')pcap = dpkt.pcapng.Reader(fp)for ts, buf in pcap:eth = dpkt

sniffer in linux by raw way(not pcap)Linux 混杂模式sniff

在嵌入式上探测GPRS,Ethernet的报文,由于系统是裁剪过的,少了很多库,所以Tcpdump是用不了了,只好自己改了个,代码如下: #include <stdio.h> #include <stdlib.h> #include <string.h> #include <linux/types.h> #include <netinet/in.h> #include <neti

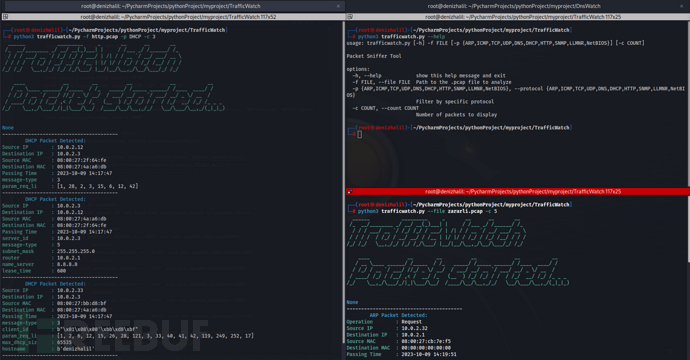

如何使用TrafficWatch根据PCAP文件监控和分析网络流量

关于TrafficWatch TrafficWatch是一款功能强大的网络数据包嗅探和分析工具,该工具能够帮助我们通过PCAP文件监控和分析目标网络中的网络通信流量。除此之外,该工具还可以为广大研究人员提供针对各种网络协议的内部分析功能,并帮助解决各种网络问题和执行安全分析等。 功能介绍 1、可以对特定协议的数据包执行分析,支持ARP、ICMP、TCP、UDP、DNS、DHCP、H

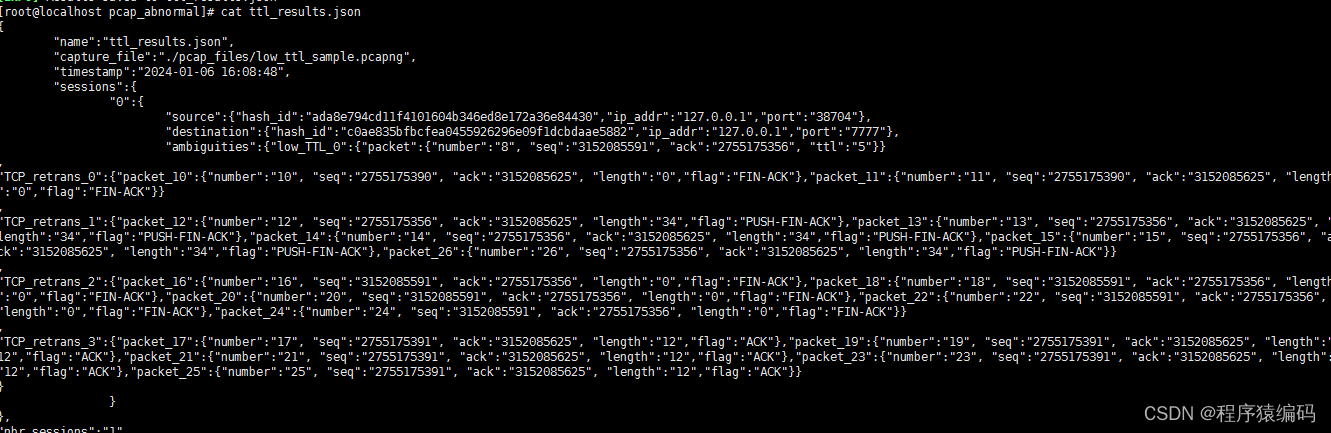

深入剖析pcap中的网络异常:TTL过期攻击、ARP中毒、TCP重传与重叠碎片等

网络流量数据包捕获是网络安全领域的重要部分,而pcap文件则是这一过程的常见载体。为了深入解析pcap文件中潜在的可疑网络流量,我们需要运用强大的网络安全威胁评估与审计工具。这些工具能够帮助我们捕捉、记录、检测和诊断网络中的数据传输问题,及时发现异常活动,保护我们的网络安全。 在处理pcap文件时,我们主要关注的是那些可能表明潜在威胁的特征。例如,TTL(Time To Live)过期攻击是一种

python解析pcap文件中的http数据包

使用scapy、scapy_http就可以方便的对pcap包中的http数据包进行解析 scapy_http可以在https://github.com/invernizzi/scapy-http下载,该地址下也给出了简单的示例程序,按照此示例程序我修改了一个输出pcap包中http包的源目的地址、payload的小程序,如下所示: 其中,p为数据包,scapy_http将其分为:

QT 编译Ncap库无法识别 #include <pcap/pcap.h> 或者其他<>包含的头文件问题解决办法

右键项目添加外部库,生成新的库目录后,按照格式添加其他你需要添加的库目录,qmake后重新构建,没有报错

snort本地pcap包检测

环境需求:snort和barnyard2(呈现) 本机Linux系统,直接启用snort本地包指令(可用snort --help查询):snort -r 路径 开启barnyard2呈现 虚拟机模式(感谢森哥提供的虚拟机):配置好snort和barnyard2的虚拟机(这里是用的centos) 1、更改网卡设置,新建一个仅主机模式的虚拟机网卡(注意ip配置) 2、启动ssh服务:进去后

工作记录---pcap_pkthdr结构详解

原文:http://blog.sina.com.cn/s/blog_94d26ea60100w3kt.html struct pcap_pkthdr { struct timeval ts; ts是一个结构struct timeval,它有两个部分,第一部分是1900开始以来的秒数,第二部分是当前秒之后的毫秒数 bpf_u_int32 caplen; 表示抓到的

pcap_datalink

返回链路层的类型,链路层的类型包括: DLT_NULL: BSD回路封装;链路层协议头是一个4字节的域,以主机字节顺序(host byte order),包含一个从socket.h来的PF_value。主机字节顺序(host byte order)是捕获数据包的机器的字节顺序,而PF_value是捕获数据包的机器的OS。如果一个读取一个文件,字节顺序和PF_value不一定是抓取文件的那些机器。

Linux命令查看pcap包报文数量、包体包含内容、包长

查看pcap包内容 要查看pcap文件中的包数量,可以使用网络分析工具,如Wireshark或Tcpdump,或者使用编程语言中的网络分析库,如Python中的Scapy或Sniffy。 使用Wireshark的方法如下: 打开Wireshark软件。选择要查看的pcap文件并打开。在Wireshark的统计菜单中,选择数据包统计。Wireshark将显示包含所有数据包的详细列表,包括每

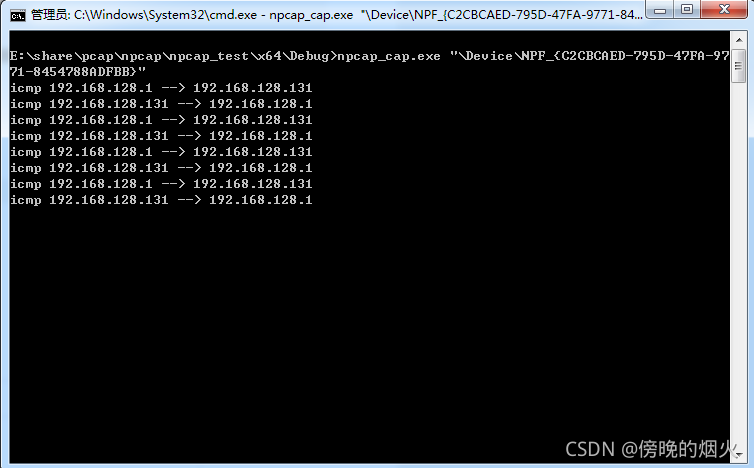

pcap 抓包 Windows

windows 中使用pcap抓包,需要安装npcap,可以在官网(Npcap: Windows Packet Capture Library & Driver)下载安装包和SDK,进行开发。 #include <pcap.h>#include <Windows.h>#include <stdlib.h>#include <stdio.h>#include <WS2tcpip.h>#