openemr专题

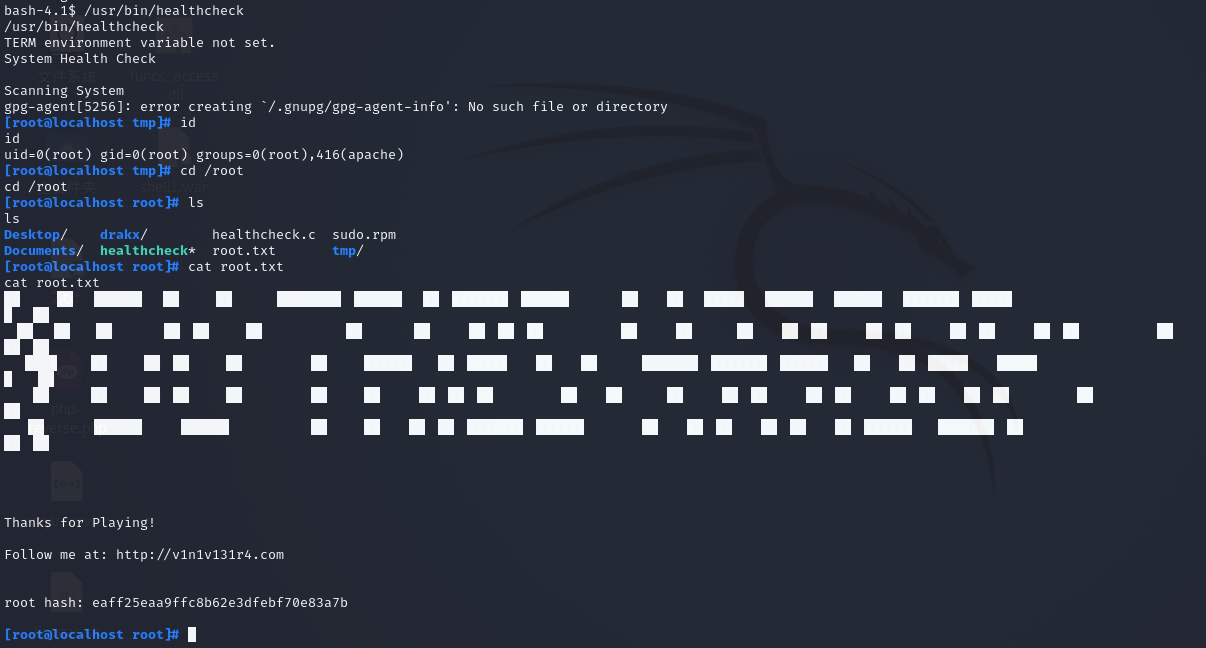

healthcare靶机(openEMR管理系统SQL注入漏洞)

环境准备 靶机链接:百度网盘 请输入提取码b 提取码:822u 虚拟机网络链接模式:桥接模式 攻击机系统:kali linux 2021.1 信息收集 1.探测目标靶机arp-scan -l nmap -p- -A -T4 192.168.1.102 //探测目标靶机开放端口和服务 2.用gobuster扫描目录 gobuster dir -u http://192.168.