nisactf专题

pop链详细分析、构造(以[NISACTF 2022]babyserialize为例)

目录 [NISACTF 2022]babyserialize (一)理清pop链(链尾 链头),标注步骤 1. 先找eval、flag这些危险函数和关键字样(这是链尾) 2.往eval()上面看 3.往$bb()上面看 4.往strtolower()上面看 5.往huang上面看 6.往nisa()上面看 发现需要触发__wakeup()函数,此处即为链头 (二) pop链脚本

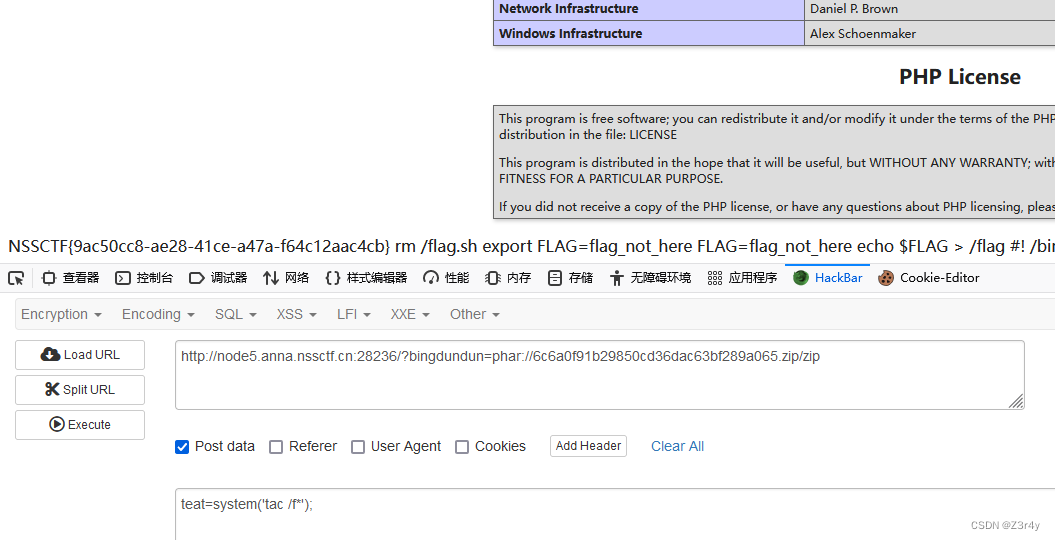

Pikachu上的CSRF以及NSSCTF上的[NISACTF 2022]bingdundun~、 [SWPUCTF 2022 新生赛]xff

目录 一、CSRF CSRF(get) login CSRF(post) CSRF Token 二、CSRF的相关知识点 (1)什么是CSRF? (2)工作原理 (3)CSRF漏洞形成的条件 1、用户要在登录状态(即浏览器保存了该用户的cookie) 2、用户要访问攻击者发的恶意url链接才行 (4)与XSS的区别 (5)CSRF的防御 三、NSSCTF上的题 在

[NISACTF 2022]easyssrf

它提示我们输入 那我们输入file:///flag file:// 访问本地文件系统 它提醒我们输file:///fl4g 它提醒我们输ha1x1ux1u.php 看到代码stristr($file, “file”)当我们输入file它会提示我们输了 啥意思可以前面加个/ 也可以通过read读取 思路都是前面加/不等于flag绕过 file=php://filter/read=convert.ba

[NISACTF 2022]sign-ezc++

IDA打开 int __cdecl main(int argc, const char **argv, const char **envp){Human *v3; // rbxHuman *v4; // rbxchar v6[23]; // [rsp+20h] [rbp-20h] BYREFchar v7; // [rsp+37h] [rbp-9h] BYREFHuman *v8; //

[NISACTF 2022]babyserialize

[NISACTF 2022]babyserialize 题目做法及思路解析(个人分享) 题目平台地址:NSSCTF | 在线CTF平台 一、题目代码 查看分析代码,寻找漏洞点(题目中注释为个人思路标注,实际代码中没有) <?phpinclude "waf.php";class NISA{public $fun="show_me_flag";public $txw4ev

关于ctf反序列化题的一些见解([MRCTF2020]Ezpop以及[NISACTF 2022]babyserialize)

这里对php反序列化做简单了解 在PHP中,序列化用于存储或传递 PHP 的值的过程中,同时不丢失其类型和结构。 serialize() 函数序列化对象后,可以很方便的将它传递给其他需要它的地方,且其类型和结构不会改变 如果想要将已序列化的字符串变回 PHP 的值,可使用用unserialize() 当在反序列化后不同的变量和引用方法会调出不同的php魔法函数 php魔法函数 __wa

【Web】NISACTF 2022 个人复现

目录 ①easyssrf ②babyupload ③ level-up ④bingdundun~ 明天就新生赛了,练套题保持下手感吧 (文章只选取了一部分) ①easyssrf 输入/flag 输入file:///fl4g 访问/ha1x1ux1u.php ?file=php://filter/convert.base64-encode/resou

[NISACTF 2022]babyserialize - 反序列化(waf绕过)【*】

[NISACTF 2022]babyserialize 一、解题过程二、思考总结(一)、关于题目的小细节(二)、关于弱类型比较技巧 一、解题过程 题目代码: <?phpinclude "waf.php";class NISA{public $fun="show_me_flag";public $txw4ever;public function __wakeup(){i

[NISACTF 2022]babyserialize - 反序列化+waf绕过【*】

[NISACTF 2022]babyserialize 一、解题过程二、思考总结(一)、关于题目的小细节(二)、关于弱类型比较技巧 一、解题过程 题目代码: <?phpinclude "waf.php";class NISA{public $fun="show_me_flag";public $txw4ever;public function __wakeup(){i

[NISACTF 2022]popchains - 反序列化+伪协议

[NISACTF 2022]popchains 一、解题流程二、小小疑惑 一、解题流程 1、链条:Road_is_Long(construct->wakeup【page=$r】-> toString【string=$m】)-> Make_a_Change(construct->get【effort=$t】)-> Try_Work_Hard(invoke->append【var=

![pop链详细分析、构造(以[NISACTF 2022]babyserialize为例)](https://img-blog.csdnimg.cn/direct/0ebb2a8e9ea847f48f883d1e979d6393.png)

![Pikachu上的CSRF以及NSSCTF上的[NISACTF 2022]bingdundun~、 [SWPUCTF 2022 新生赛]xff](https://img-blog.csdnimg.cn/direct/5f9028f3eeca4c8095c7a348143dd77e.png)

![[NISACTF 2022]bqt](https://img-blog.csdnimg.cn/direct/aed72be819354416b44aa77e9e658e98.png)

![[NISACTF 2022]easyssrf](https://img-blog.csdnimg.cn/direct/b51d706d87ad4a87af3d47c5044f1f45.png)

![[NISACTF 2022]sign-ezc++](https://img-blog.csdnimg.cn/direct/34f816de7c39403a9cb6721fe014c16d.png)

![[NISACTF 2022]babyserialize](https://img-blog.csdnimg.cn/1aeedab09a134d9bb366cf4741c7484d.png)

![关于ctf反序列化题的一些见解([MRCTF2020]Ezpop以及[NISACTF 2022]babyserialize)](https://img-blog.csdnimg.cn/direct/7dfd8e9faf074ccfafbd9f2a6f127ee9.png)

![pwn:[NISACTF 2022]ReorPwn?](https://img-blog.csdnimg.cn/e1a07b80e15e4234b4d5979634dc5302.png)

![[NISACTF 2022]babyserialize - 反序列化(waf绕过)【*】](https://img-blog.csdnimg.cn/6583643d70204090b8f9f879548075b5.png)

![[NISACTF 2022]popchains - 反序列化+伪协议](https://img-blog.csdnimg.cn/bdc25a942cea4657b389febe43930bcc.png#pic_center)