nctf专题

[NCTF 2022]calc

[NCTF 2022]calc 考点:python环境变量注入 打开题目,F12有hint 访问一下得到源码 @app.route("/calc",methods=['GET'])def calc():ip = request.remote_addrnum = request.values.get("num")log = "echo {0} {1} {2}> ./tmp/log

[NCTF 2022] web题解

[NCTF 2022]calc 考点:python环境变量注入 打开题目,F12有hint 访问一下得到源码 @app.route("/calc",methods=['GET'])def calc():ip = request.remote_addrnum = request.values.get("num")log = "echo {0} {1} {2}> ./tmp/log

2023 NCTF writeup

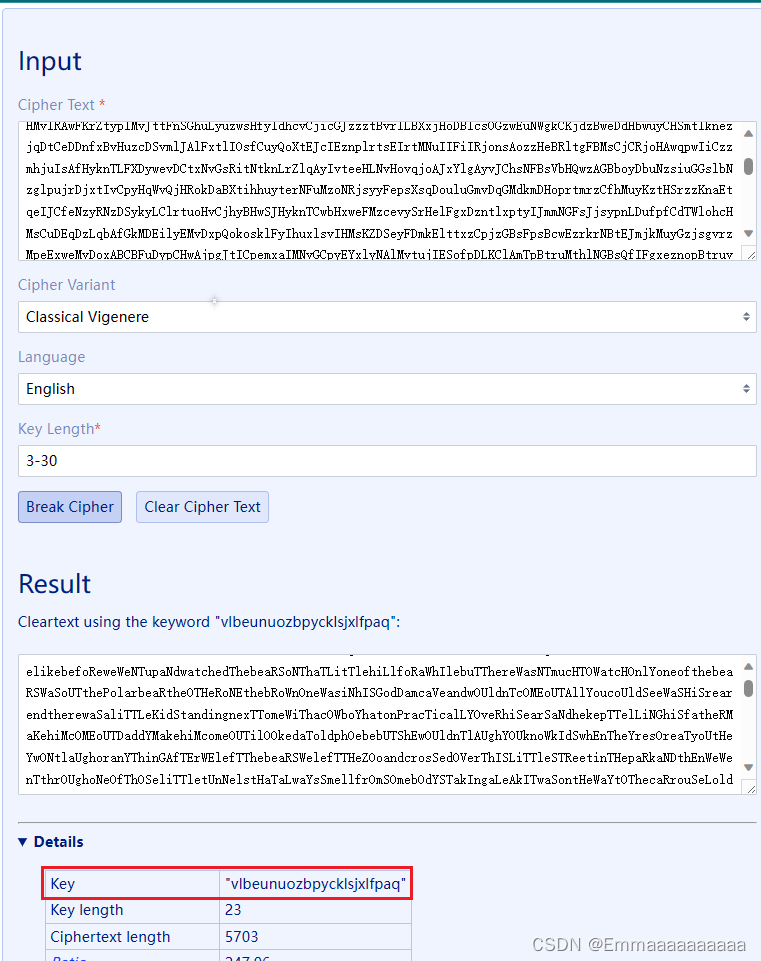

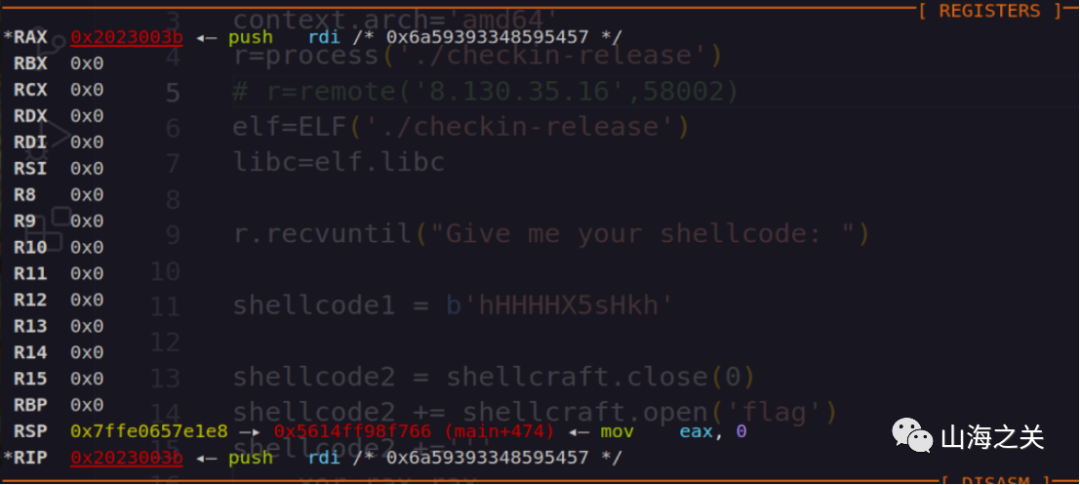

CRYPTO Sign 直接给了fx,gx,等于私钥给了,直接套代码,具体可以参考: https://0xffff.one/d/1424 fx = [0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

南邮nctf-伪装者(伪造ip)

题目地址:http://chinalover.sinaapp.com/web4/xxx.php 用brup抓包,在Request头部添加Client-IP: 127.0.0.1即可,伪造ip,按理来说添加X-Forward-For:127.0.0.1应该也可以,但是在这不行,只显示了一个flag。

NSS [NCTF 2018]全球最大交友网站

NSS [NCTF 2018]全球最大交友网站 题目描述:作为一个程序员你能不知道这个? 那应该就是GitHub了,联想到git泄露。 啥都不要说,先dirsearch扫一下试试。 python dirsearch.py -u http://node4.anna.nssctf.cn:28531/ 确实有git泄露,但是这…我是捅了git的老窝了吗??? 用githack把源码

NCTF-2019-Crypto部分 复现

文章目录 SorechildRSAeasyRSAbabyRSA Sore 题目描述: task.py from string import ascii_lettersfrom flag import flagctoi = lambda x: ascii_letters.index(x) # 获得所有字母的字符串itoc = lambda x: ascii_letters[

![[NCTF 2022]calc](https://img-blog.csdnimg.cn/direct/783ba315d2ca4068b1cd2a1d28d650d5.png)

![[NCTF 2022] web题解](https://img-blog.csdnimg.cn/direct/6e2f535f0fbd439bac5363d902c5206c.png)

![NSS [NCTF 2018]全球最大交友网站](https://img-blog.csdnimg.cn/img_convert/a1e583515ee261fe38536f114f29de08.png)